Un investigador de ciberseguridad insta a los usuarios a actualizar Adobe Acrobat Reader después de que ayer se lanzara un parche para la ejecución remota de código de día cero con una prueba pública de concepto de exploit en la naturaleza.

La falla se identifica como CVE-2024-41869 y es una vulnerabilidad crítica de uso después de la liberación que podría provocar la ejecución remota de código al abrir un documento PDF especialmente diseñado.

Un error de uso después de la liberación ocurre cuando un programa intenta acceder a datos en una ubicación de memoria que ya ha sido liberada. Esto provoca un comportamiento inesperado, como un bloqueo o bloqueo del programa.

Sin embargo, si un actor malintencionado puede almacenar código malicioso en esta ubicación de memoria y luego el programa accede a ella, podría usarse para ejecutar código malicioso en el dispositivo de destino.

La falla ahora se ha solucionado en las últimas versiones de Acrobat Reader y Adobe Acrobat.

Un exploit PoC descubierto en junio

La falla de día cero de Acrobat Reader fue descubierta en junio a través de EXPMONuna plataforma sandbox creada por un investigador de ciberseguridad Haifei Li para detectar exploits avanzados, como exploits de día cero o difíciles de detectar (desconocidos).

“Creé EXPMON porque noté que no había sistemas de detección y análisis basados en sandbox que se centraran específicamente en detectar amenazas desde una perspectiva de explotación o vulnerabilidad de seguridad”, dijo Li a BleepingComputer.

“Todos los demás sistemas detectan desde la perspectiva del malware. La perspectiva de explotación/vulnerabilidad es esencial si se quiere ir más allá en la detección (o detección temprana). »

“Por ejemplo, si no se lanza ni ejecuta ningún malware debido a determinadas condiciones, o si el ataque no utiliza ningún malware, estos sistemas pasarán por alto dichas amenazas. Los exploits funcionan de manera muy diferente al malware, por lo que se necesita un enfoque diferente para detectarlos. »

EL Se ha descubierto el día cero. después de que una gran cantidad de muestras de una fuente pública se hayan enviado a EXPMON para su análisis. Estos ejemplos incluían un PDF que contenía un exploit de prueba de concepto que provocó un bloqueo.

Aunque el exploit PoC es un trabajo en progreso y no contiene ninguna carga útil maliciosa, se ha confirmado que explota un error de “usuario después de la liberación”, que podría usarse para la ejecución remota de código.

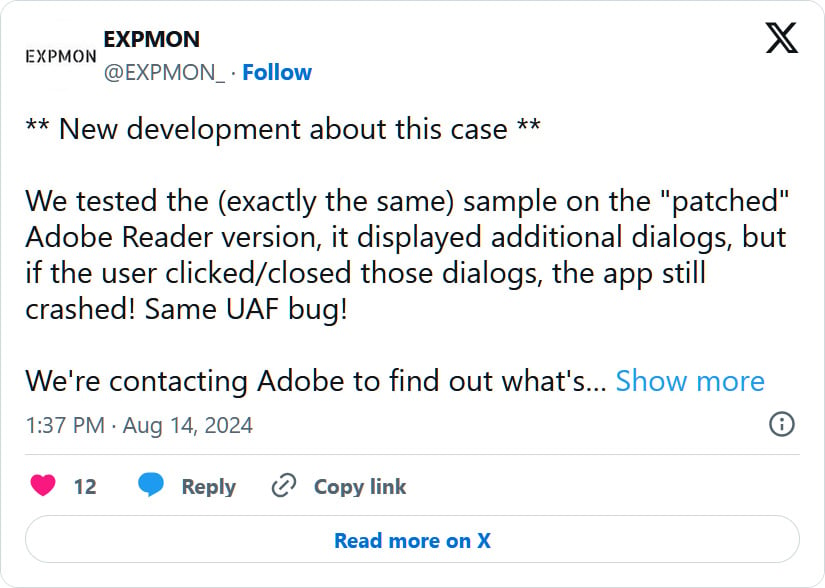

Después de que Li revelara la falla a Adobe, se lanzó una actualización de seguridad en agosto. Sin embargo, la actualización no solucionó la falla y aún podría activarse después de cerrar varios cuadros de diálogo.

“Probamos la muestra (exactamente la misma) en la versión “reparada” de Adobe Reader, mostraba cuadros de diálogo adicionales, pero si el usuario hacía clic o cerraba estos cuadros de diálogo, ¡la aplicación aún fallaba! ¡El mismo error de UAF! » tuiteó la cuenta EXPMON X.

Ayer, Adobe lanzó un nueva actualización de seguridad Esto corrige el error, ahora rastreado como CVE-2024-41869.

Li publicará detalles sobre cómo se detectó el error en el blog de EXPMON y otra información técnica en un próximo informe de Check Point Research.