El grupo de piratería informática patrocinado por el Estado iraní APT34, también conocido como OilRig, ha intensificado recientemente sus actividades con nuevas campañas dirigidas a entidades gubernamentales y de infraestructura crítica en los Emiratos Árabes Unidos y la región del Golfo.

En estos ataques, detectados por los investigadores de Trend Micro, OilRig implementó una nueva puerta trasera dirigida a los servidores de Microsoft Exchange para robar credenciales y también aprovechó Windows CVE-2024-30088 para elevar sus privilegios en los dispositivos comprometidos.

Además de esta actividad, Trend Micro también vinculó a OilRig con FOX Kitten, otro grupo APT con sede en Irán involucrado en ataques de ransomware.

La última cadena de ataques de OilRig

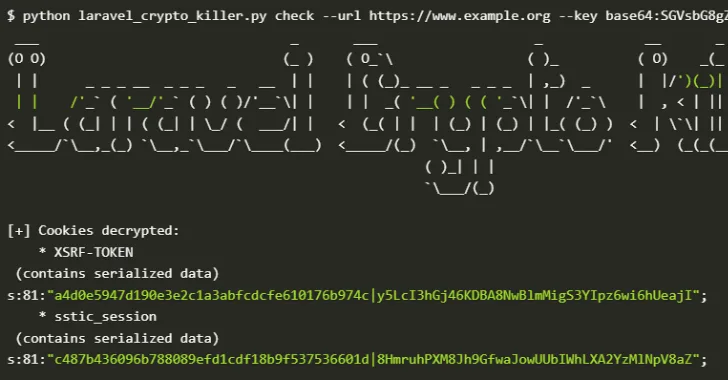

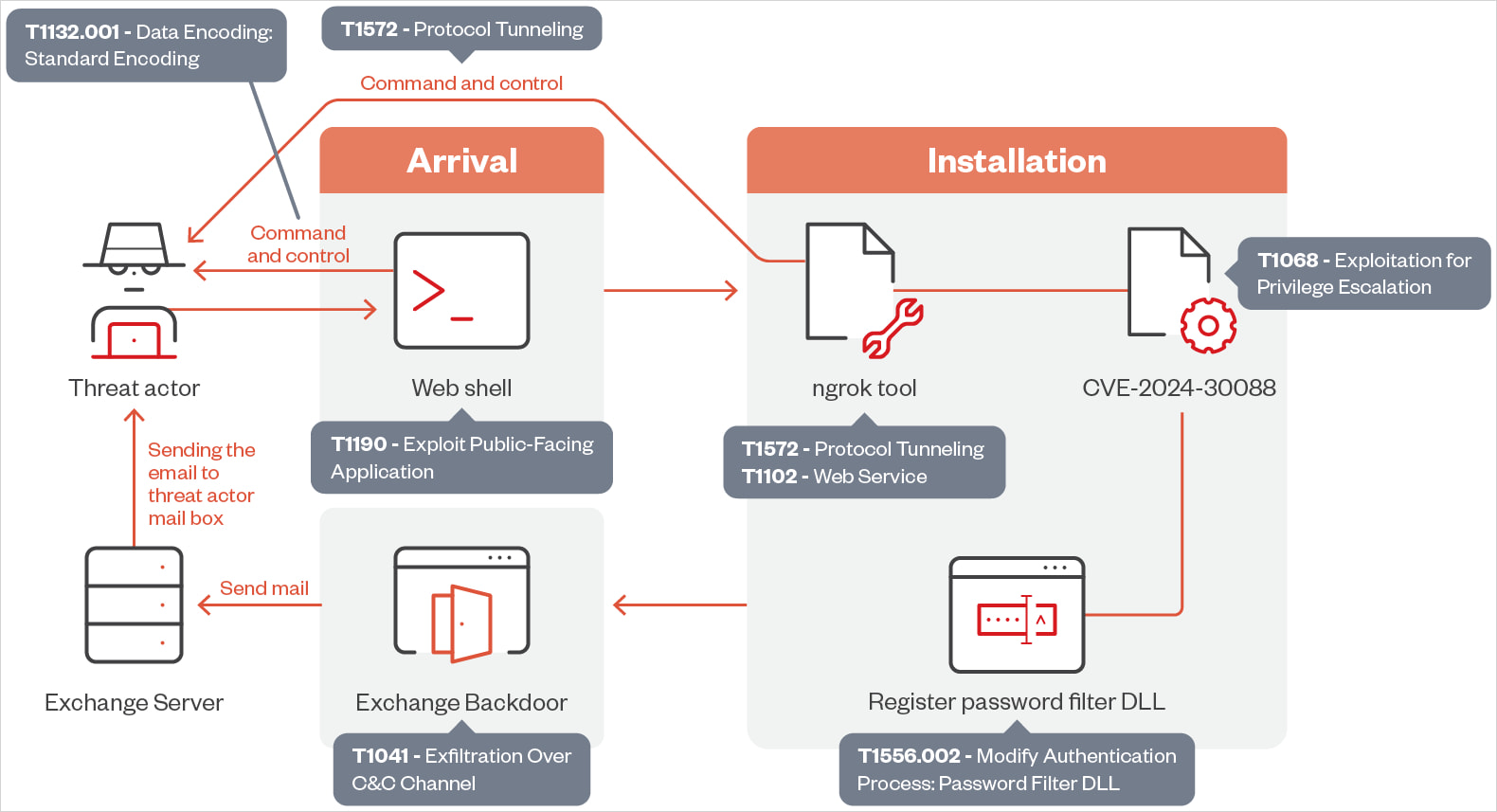

Los ataques observados por Trend Micro comienzan explotando un servidor web vulnerable para descargar un shell web, lo que brinda a los atacantes la capacidad de ejecutar código y comandos de PowerShell de forma remota.

Una vez que el web shell está activo, OilRig lo aprovecha para implementar herramientas adicionales, incluido un componente diseñado para explotar Windows CVE-2024-30088.

CVE-2024-30088 es una vulnerabilidad de elevación de privilegios de alta gravedad parcheada por Microsoft en junio de 2024, lo que permite a los atacantes elevar sus privilegios al nivel de SISTEMA, lo que les brinda un control significativo sobre los dispositivos comprometidos.

microsoft conocido un exploit de prueba de concepto para CVE-2024-30088, pero aún no ha marcado la falla como explotada activamente en su portal de seguridad. CISA tampoco lo informó como explotado previamente en su catálogo de vulnerabilidades explotadas conocidas.

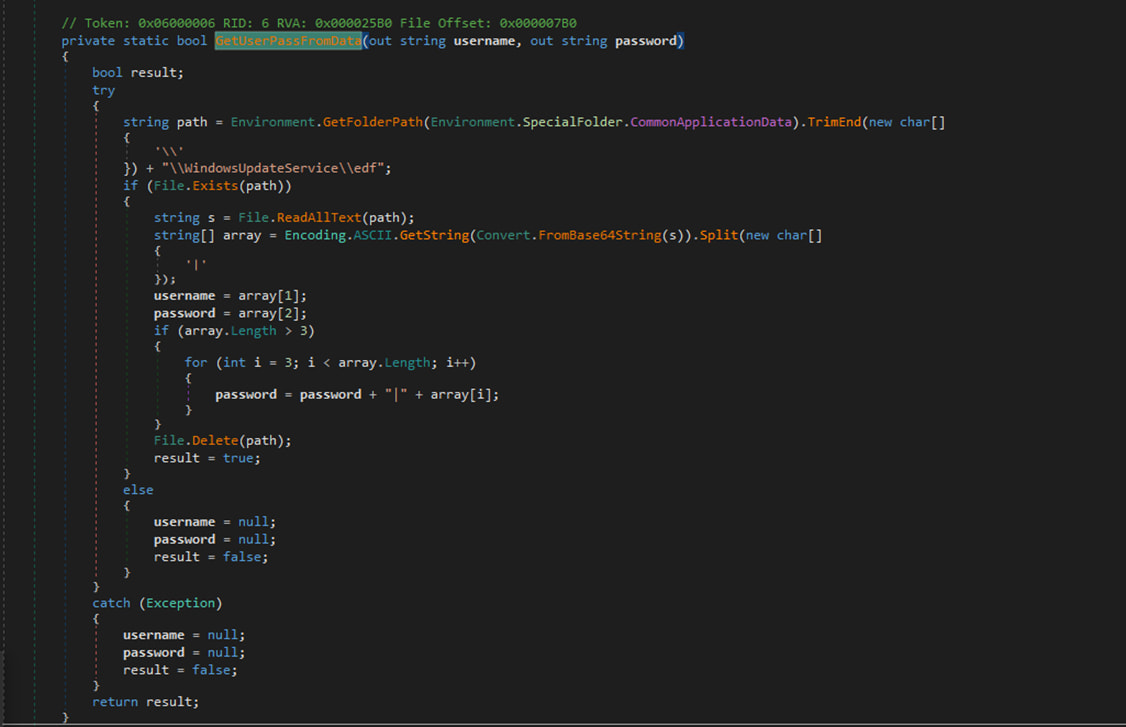

A continuación, OilRig registra una DLL de filtro de contraseña para interceptar credenciales de texto sin formato durante eventos de cambio de contraseña, luego descarga e instala la herramienta de administración y monitoreo remoto “ngrok”, utilizada para comunicaciones sigilosas a través de túneles seguros.

Otra nueva táctica de los delincuentes es explotar los servidores locales de Microsoft Exchange para robar credenciales y filtrar datos confidenciales a través de tráfico de correo electrónico legítimo difícil de detectar.

Fuente: TrendMicro

La exfiltración se ve facilitada por una nueva puerta trasera llamada “StealHook”, mientras que Trend Micro dice que la infraestructura gubernamental a menudo se utiliza como punto pivote para hacer que el proceso parezca legítimo.

“El objetivo clave de este paso es capturar contraseñas robadas y entregárselas a los atacantes como archivos adjuntos de correo electrónico”. explica Trend Micro en el informe.

“Además, observamos que los actores de amenazas aprovechan cuentas legítimas con contraseñas robadas para enrutar estos correos electrónicos a través de servidores Exchange gubernamentales. »

Fuente: TrendMicro

TrendMicro dice que existen similitudes de código entre las puertas traseras StealHook y OilRig utilizadas en campañas anteriores, como Karkoff, por lo que el último malware parece ser un paso evolutivo en lugar de una nueva creación desde cero.

Además, esta no es la primera vez que OilRig utiliza servidores Microsoft Exchange como componente activo de sus ataques. Hace casi un año, Symantec informó que APT34 había instalado una puerta trasera de PowerShell denominada “PowerExchange” en servidores Exchange locales capaces de recibir y ejecutar comandos de correo electrónico.

El actor de amenazas sigue siendo muy activo en la región de Medio Oriente y su afiliación con FOX Kitten, aunque no está clara por el momento, genera preocupación de que pueda agregar ransomware a su arsenal de ataques.

Dado que la mayoría de las entidades objetivo pertenecen al sector energético, según Trend Micro, las interrupciones operativas de estas organizaciones podrían tener graves consecuencias para muchas personas.