Varias plataformas de almacenamiento en la nube cifradas de extremo a extremo (E2EE) son vulnerables a una variedad de problemas de seguridad que podrían exponer los datos de los usuarios a actores maliciosos.

Análisis criptográfico de Investigadores de ETH Zurich Jonas Hofmann y Kien Tuong Turong revelaron un problema con los servicios Sync, pCloud, Icedrive, Seafile y Tresorit, utilizados colectivamente por más de 22 millones de personas.

EL análisis se basó en el modelo de amenaza de un atacante que controla un servidor malicioso capaz de leer, modificar e inyectar datos a voluntad, lo cual es realista para actores estatales y piratas informáticos sofisticados.

El equipo comenta que muchas de las fallas descubiertas contradicen directamente las promesas de marketing de las plataformas, creando una premisa falsa y engañosa para los clientes.

Resultados

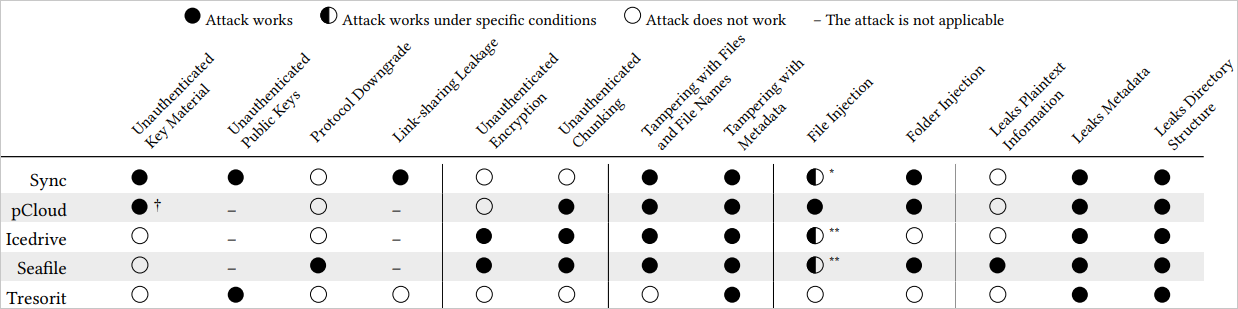

Los investigadores de ETH Zurich descubrieron graves vulnerabilidades en los cinco productos, incluidas implementaciones que permitían a un actor malicioso inyectar archivos, alterar datos o acceder a archivos de usuarios. A continuación se ofrece una descripción general de los problemas descubiertos:

- SincronizarLas vulnerabilidades incluyen claves no autenticadas, lo que permite a los atacantes inyectar sus propias claves de cifrado y comprometer los datos. La falta de autenticación de clave pública al compartir archivos permite además a los atacantes descifrar archivos compartidos. Los enlaces compartidos exponen las contraseñas al servidor, rompiendo la confidencialidad. Además, los atacantes pueden cambiar el nombre o mover archivos sin ser detectados e incluso inyectar carpetas en el almacenamiento del usuario, haciendo que parezcan como si el usuario las hubiera descargado.

- pCloudLos principales problemas provienen de claves no autenticadas, que permiten a los atacantes sobrescribir claves privadas y forzar el cifrado con claves controladas por el atacante. Las claves públicas tampoco están autenticadas, lo que permite a los atacantes acceder a archivos cifrados. Además, los atacantes pueden inyectar archivos, manipular metadatos como el tamaño del archivo y reordenar o eliminar fragmentos debido a la falta de autenticación en el proceso de fragmentación.

- entrenamiento en hieloEl uso de cifrado CBC no autenticado lo hace vulnerable a la manipulación de archivos, lo que permite a los atacantes modificar el contenido de los archivos. Los nombres de los archivos también pueden truncarse o cambiarse. El proceso de fragmentación carece de autenticación, lo que significa que los atacantes pueden reorganizar o eliminar fragmentos de archivos, comprometiendo la integridad del archivo.

- archivo marino es vulnerable a degradaciones de protocolo, lo que facilita la fuerza bruta de las contraseñas. Su uso de cifrado CBC no autenticado permite la manipulación de archivos, y la fragmentación no autenticada permite a los atacantes manipular fragmentos de archivos. Los nombres y ubicaciones de los archivos tampoco son seguros y el servidor puede inyectar archivos o carpetas en el almacenamiento del usuario.

- TesoroLa autenticación de clave pública se basa en certificados controlados por el servidor, que los atacantes pueden anular para acceder a archivos compartidos. Los metadatos también son vulnerables a la manipulación, lo que permite a los atacantes modificar los detalles de creación de archivos y engañar a los usuarios.

Entre el grupo de cinco examinados, Tresorit obtiene resultados relativamente mejores, ya que los problemas descubiertos no exponen directamente el contenido de los archivos ni permiten una fácil manipulación de los datos.

Fuente: ETH Zúrich

Divulgación y respuestas de los proveedores

Los investigadores informaron a Sync, pCloud, Seafile y Icedrive de sus hallazgos el 23 de abril de 2024 y se comunicaron con Tresorit el 27 de septiembre de 2024 para discutir posibles mejoras en sus diseños criptográficos particulares.

Icedrive decidió no solucionar los problemas, Seafile prometió solucionar el problema de la degradación del protocolo en una actualización futura, mientras que Sync y pCloud no habían respondido hasta el 10 de octubre de 2024.

BleepingComputer se puso en contacto con los cinco proveedores de servicios en la nube para comentar sobre la investigación de Hofmann y Truong, y recibimos las declaraciones a continuación.

Sincronizar: Nuestro equipo de seguridad se dio cuenta de estos problemas la semana pasada y desde entonces hemos tomado medidas rápidas para resolverlos. También nos comunicamos con el equipo de investigación para compartir resultados y colaborar en los próximos pasos.

El posible problema de fuga de datos de enlace (como se informó) ya se resolvió y actualmente estamos trabajando para resolver rápidamente los posibles problemas restantes. Como señala el artículo de investigación, estas vulnerabilidades existen bajo la apariencia de un servidor comprometido. No hay evidencia de que estas vulnerabilidades hayan sido explotadas o de que se haya accedido a los datos del archivo.

Entendemos que al utilizar Sync, se deposita confianza en nosotros. Pero la promesa del cifrado de extremo a extremo es que no es necesario confiar en nadie, ni siquiera en nosotros. Este concepto está en el centro de nuestro modelo de cifrado y en el centro de lo que hacemos.

Estamos comprometidos a resolver estos problemas.

Tesoro: El estudio realizado por el equipo de investigación de clase mundial de ETH Zürich examinó la posibilidad de diez clases de ataques a sistemas de almacenamiento en la nube cifrados de extremo a extremo, incluidas violaciones de la privacidad y vulnerabilidades de seguridad. Los resultados confirmaron que el cuidadoso diseño y las opciones criptográficas de Tresorit hicieron que nuestro sistema fuera en gran medida inmune a estos ataques. Si bien estamos satisfechos con estos hallazgos, también reconocemos el potencial sin explotar que destaca la investigación.

Presentar huellas digitales de claves públicas a los usuarios cuando comparten carpetas es parte de nuestra hoja de ruta para 2025. Esto evitará por completo los ataques de reemplazo de claves al permitir la verificación fuera de banda. Ya hacemos esto para invitaciones comerciales para que el usuario pueda obtener evidencia criptográfica sobre su futuro administrador de datos antes de unirse a nosotros. Nuestro software de cliente clasificado según Common Criteria EAL4 + AVA_VAN.5, el primero entre los servicios de almacenamiento en la nube, también requiere autenticación de clave fuera de banda para compartir carpetas.

Aunque algunos metadatos, como el tamaño del archivo, la hora de la última modificación y la pertenencia a la carpeta, se comparten con los servidores, también se almacenan como datos autenticados criptográficamente para evitar su manipulación. Estos metadatos también deben ser conocidos del lado del servidor: para contabilizar adecuadamente la cuota de almacenamiento de nuestros clientes y aplicar reglas de acceso del lado del servidor como capa adicional de seguridad.

En Tresorit la seguridad es nuestra máxima prioridad y estamos comprometidos con la mejora continua, utilizando esta información para fortalecer aún más nuestra plataforma. Esta investigación no sólo nos ayuda a evolucionar, sino que también guía a toda la industria hacia soluciones más seguras. La seguridad es la base de todo lo que construimos y estamos orgullosos de colaborar con instituciones académicas como la Universidad Técnica de Budapest para garantizar que nos mantenemos a la vanguardia de la innovación en almacenamiento seguro en la nube.

archivo marino: No tenemos nada que comentar en este momento.

entrenamiento en hielo Y pCloud no respondió a la solicitud de BleepingComputer de una declaración.