Un investigador ha lanzado una herramienta para evitar las nuevas defensas contra el robo de cookies de cifrado App-Bound de Google y extraer las credenciales guardadas del navegador web Chrome.

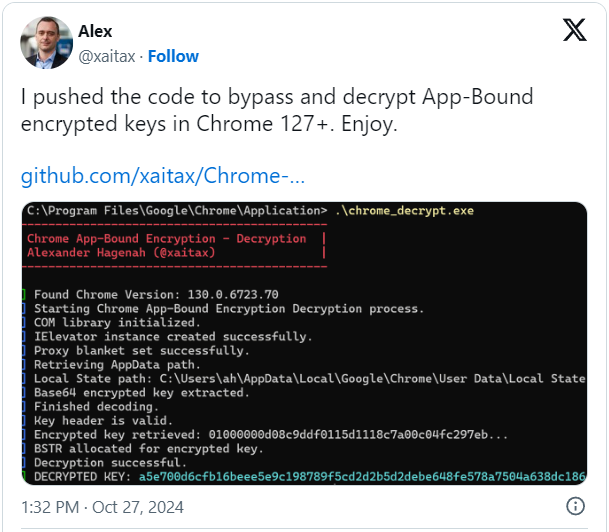

La herramienta, denominada “Chrome-App-Bound-Encryption-Decryption”, fue lanzada por el investigador de ciberseguridad Alexander Hagenah después de notar que otros ya estaban encontrando soluciones similares.

Aunque la herramienta logra lo que varias operaciones de robo de información ya han agregado a su malware, su disponibilidad pública aumenta el riesgo para los usuarios de Chrome que continúan almacenando datos confidenciales en sus navegadores.

Problemas de cifrado con las aplicaciones de Google

Google introdujo el cifrado vinculado a aplicaciones (App-Bound) en julio (Chrome 127) como un nuevo mecanismo de protección que cifra las cookies utilizando un servicio de Windows que se ejecuta con privilegios de SISTEMA.

El objetivo era proteger la información confidencial del malware de robo de información, que se ejecuta con los permisos del usuario que ha iniciado sesión, lo que hace imposible descifrar las cookies robadas sin obtener primero privilegios del SISTEMA y potencialmente activar alarmas en el software de seguridad.

“Debido a que el servicio App-Bound se ejecuta con privilegios del sistema, los atacantes deben hacer más que simplemente engañar a un usuario para que ejecute una aplicación maliciosa”. explicado google en julio.

“Ahora el malware debe obtener privilegios del sistema o inyectar código en Chrome, algo que el software legítimo no debería hacer”.

Sin embargo, en septiembre, varios ladrones de información habían encontrado formas de eludir la nueva característica de seguridad y brindarles a sus clientes cibercriminales la capacidad de robar y descifrar información confidencial de Google Chrome nuevamente.

Google le dijo a BleepingComputer en ese momento que el juego del “gato y el ratón” entre los desarrolladores que roban información y sus ingenieros siempre fue esperado y que nunca asumieron que sus mecanismos de defensa serían infalibles.

En cambio, con la introducción del cifrado App-Bound, esperaban finalmente sentar las bases para construir gradualmente un sistema con más audio. A continuación se muestra la respuesta de Google en ese momento:

“Somos conscientes de la interrupción que esta nueva defensa ha causado en el panorama de los ladrones de información y, como afirmamos en el blog, esperamos que esta protección dé como resultado un cambio en el comportamiento de los atacantes hacia técnicas más sofisticadas y observables, como la inyección de memoria. o raspado. Esto corresponde al nuevo comportamiento que observamos.

Seguimos trabajando con proveedores de sistemas operativos y antivirus para intentar detectar de manera más confiable estos nuevos tipos de ataques, mientras continuamos fortaleciendo las defensas para proteger mejor a nuestros usuarios contra los ladrones de información. » – Un portavoz de Google

La circunvalación ya es accesible al público.

Ayer, Hagenah puso a disposición su herramienta de omisión de cifrado App-Bound. en GitHubcompartiendo el código fuente que permite a cualquiera aprender y compilar la herramienta.

“Esta herramienta descifra las claves cifradas vinculadas a aplicaciones almacenadas en el archivo de estado local de Chrome, utilizando el servicio IElevator interno basado en COM de Chrome”. lee la descripción del proyecto.

“La herramienta proporciona una forma de recuperar y descifrar estas claves, que Chrome protege mediante App-Bound Encryption (ABE) para evitar el acceso no autorizado a datos seguros como cookies (y potencialmente contraseñas e información de pago en el futuro)”.

Para utilizar la herramienta, los usuarios deben copiar el ejecutable en el directorio de Google Chrome que normalmente se encuentra en C:\Program Files\Google\Chrome\Application. Esta carpeta está protegida, por lo que los usuarios primero deben obtener privilegios de administrador para copiar el ejecutable a esta carpeta.

Sin embargo, esto suele ser fácil de lograr porque muchos usuarios de Windows, especialmente los consumidores, utilizan cuentas con privilegios administrativos.

En cuanto a su impacto real en la seguridad de Chrome, el investigador g0njxa Le dijo a BleepingComputer que la herramienta de Hagenah demuestra un método básico que la mayoría de los ladrones de información han superado para robar cookies de todas las versiones de Google Chrome.

Analista de malware de eSentire panda ruso También confirmó a BleepingComputer que el método de Hagenah se asemeja a los primeros enfoques de elusión adoptados por los ladrones de información cuando Google implementó por primera vez el cifrado App-Bound en Chrome.

“Lumma usó este método: crear una instancia de la interfaz Chrome IElevator a través de COM para acceder al servicio Elevation de Chrome para descifrar las cookies, pero puede ser bastante ruidoso y fácil de detectar”, dijo Russian Panda a BleepingComputer.

“Ahora utilizan el descifrado indirecto sin interactuar directamente con el servicio Elevation de Chrome”.

Sin embargo, g0njxa señaló que Google todavía no se ha puesto al día, por lo que los secretos de los usuarios almacenados en Chrome pueden robarse fácilmente utilizando la nueva herramienta.

En respuesta al lanzamiento de esta herramienta, Google compartió la siguiente declaración con BleepingComputer:

“Este código [xaitax’s] Requiere privilegios de administrador, lo que demuestra que hemos aumentado con éxito la cantidad de accesos necesarios para tener éxito en este tipo de ataque”, dijo Google a BleepingComputer.

Si bien es cierto que se requieren privilegios de administrador, esto no parece haber tenido un impacto en las operaciones de malware de robo de información, que solo han aumentado en los últimos seis meses, atacando a los usuarios a través de vulnerabilidades de día cero, soluciones falsas a problemas de GitHub, e incluso responde en StackOverflow.