Los piratas informáticos están intentando explotar dos vulnerabilidades de día cero en las cámaras de transmisión en vivo con giro, inclinación y zoom (PTZ) PTZOptics utilizadas en conferencias industriales, médicas, de negocios, gubernamentales y judiciales.

En abril de 2024, GreyNoise descubrió CVE-2024-8956 y CVE-2024-8957 después de que su herramienta de detección de amenazas basada en inteligencia artificial, Sift, detectara actividad inusual en su red honeypot que no coincidía con ninguna amenaza conocida.

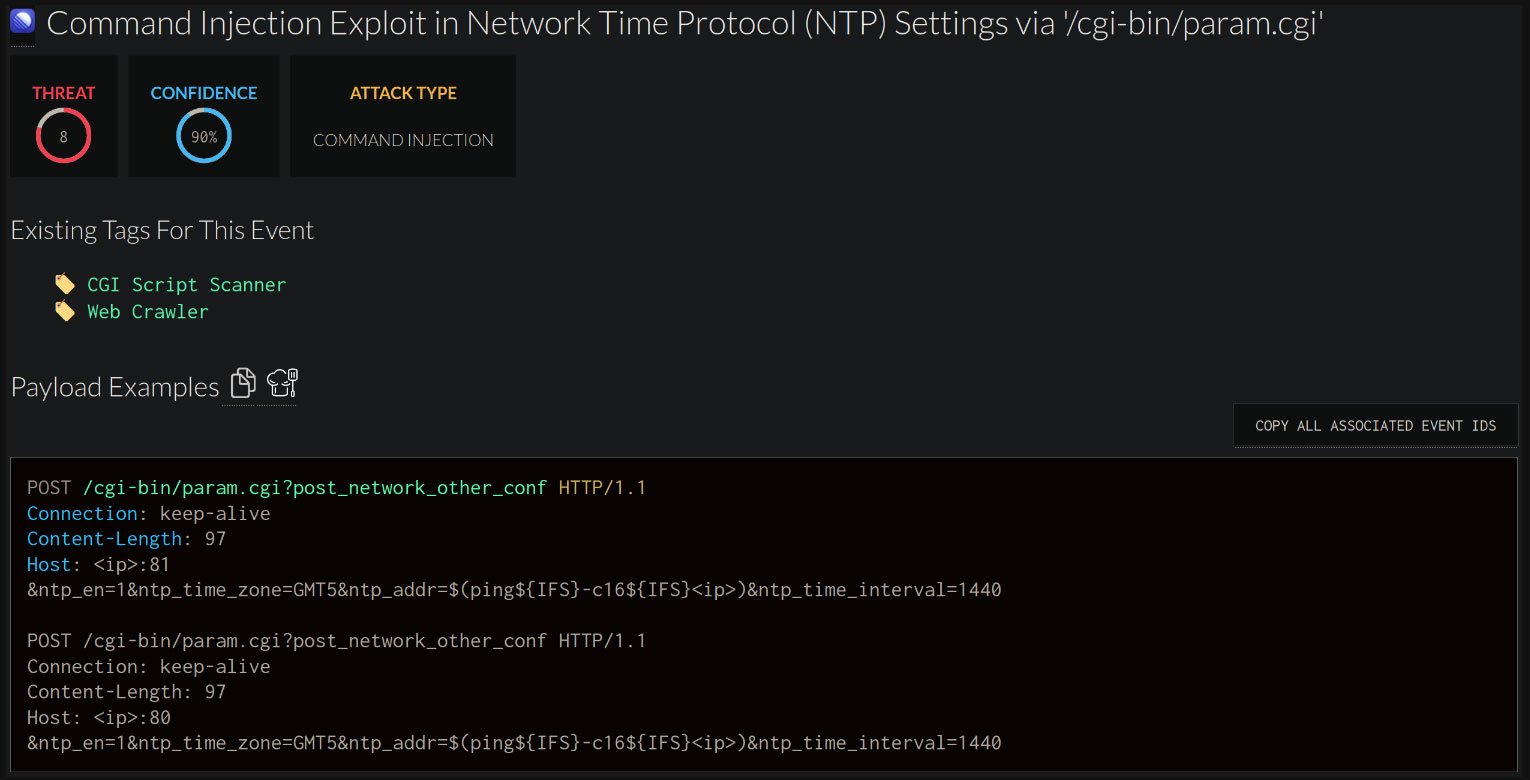

Después de examinar el informe, Investigadores de GreyNoise descubiertos Un intento de explotación dirigido a la API basada en CGI de la cámara e integrando ‘ntp_client’ con el objetivo de lograr la inyección de comandos.

A técnico en profundidad El investigador de GreyNoise, Konstantin Lazarev, proporciona más información sobre ambas vulnerabilidades.

CVE-2024-8956 es un problema de autenticación débil en el servidor web “lighthttpd” de la cámara, que permite a usuarios no autorizados acceder a la API CGI sin un encabezado de autorización, lo que expone los nombres de usuario, los hash de contraseña MD5 y las configuraciones de red.

CVE-2024-8957 se debe a una desinfección insuficiente de las entradas en el ‘ntp. addr’ procesado por el binario ‘ntp_client’, lo que permite a los atacantes utilizar una carga útil especialmente diseñada para insertar comandos para la ejecución remota de código.

Greynoise señala que la explotación de estas dos vulnerabilidades puede llevar al control total de la cámara, infección por bots, conmutación por error a otros dispositivos conectados en la misma red o interrupción de las transmisiones de video.

La compañía de ciberseguridad informa que, si bien la fuente de la actividad inicial permaneció en silencio poco después de los ataques del honeypot, en junio se observó un intento separado utilizando wget para descargar un script de shell para acceso inverso al shell.

Estado de divulgación y fijación

Al descubrir CVE-2024-8956 Y CVE-2024-8957GreyNoise trabajó con VulnCheck para la divulgación responsable a los proveedores relevantes.

Fuente: GreyNoise

Los dispositivos afectados por ambas vulnerabilidades son cámaras habilitadas para NDI basadas en Hisilicon Hi3516A V600 SoC V60, V61 y V63, que ejecutan versiones de firmware de cámara VHD PTZ anteriores a la 6.3.40.

Esto incluye varios modelos de PTZOptics, cámaras SAS Multicam Systems y dispositivos SMTAV Corporation.

PTZOptics lanzó una actualización de seguridad el 17 de septiembre, pero modelos como PT20X-NDI-G2 y PT12X-NDI-G2 no recibieron una actualización de firmware porque llegaron al final de su vida útil.

GreyNoise descubrió más tarde que al menos dos modelos más nuevos, PT20X-SE-NDI-G3 y PT30X-SE-NDI-G3, que tampoco recibieron un parche, también estaban afectados.

PTZOptics fue informado sobre el alcance ampliado a través de VulnCheck el 25 de octubre, pero al momento de escribir este artículo no se han publicado correcciones para estos modelos.

GreyNoise le dijo a BleepingComputer que las fallas probablemente afecten a una amplia gama de modelos de cámaras.

“Creemos (firmemente) que una gama más amplia de dispositivos se ve afectada, lo que podría indicar que el verdadero culpable reside en el SDK utilizado por el fabricante (ValueHD/VHD Corporation)”, dijo GreyNoise a BleepingComputer.

Dicho esto, los usuarios deben consultar con el proveedor de su dispositivo para ver si se han incorporado correcciones para CVE-2024-8956 y CVE-2024-8957 en la última actualización de firmware disponible para sus dispositivos.