Cleo ha publicado actualizaciones de seguridad para una falla de día cero en su software LexiCom, VLTransfer y Harmony, que actualmente está siendo explotada en ataques de robo de datos.

En octubre, la empresa solucionó una vulnerabilidad de ejecución remota de código de autorización previa (CVE-2024-50623) en su software de transferencia de archivos administrados y recomienda que “todos los clientes actualicen inmediatamente”.

Los investigadores de seguridad de Huntress detectaron por primera vez evidencia de ataques dirigidos al software Cleo completamente parcheado el 3 de diciembre. A esto le siguió un aumento notable de la actividad el domingo 8 de diciembre, después de que los atacantes descubrieron rápidamente una derivación CVE-2024-50623 (sin CVE-ID). lo que les permite importar y ejecutar comandos bash o PowerShell arbitrarios explotando la configuración predeterminada en la carpeta Autorun.

Este error de día cero ahora se está explotando en ataques en curso vinculados por el experto en ciberseguridad Kevin Beaumont a la banda de ransomware Termite, que recientemente se atribuyó la responsabilidad por la violación del proveedor de software como servicio (SaaS) Blue Yonder.

“Esta vulnerabilidad se explota activamente en la naturaleza y los sistemas completamente parcheados que ejecutan la versión 5.8.0.21 aún son explotables”, dijo Huntress. notificado el lunes.

“Recomendamos encarecidamente que coloque todos los sistemas Cleo expuestos a Internet detrás de un firewall hasta que se lance un nuevo parche”.

Shodan está siguiendo actualmente 421 servidores Cleo en todo el mundo, incluidos 327 en los Estados Unidos. El investigador de amenazas de Macnica, Yutaka Sejiyama, también encontró 743 servidores Cleo accesibles en línea (379 ejecutando el software Harmony, 124 VLTrader y 240 LexiCom).

Parches disponibles para bloquear ataques de malware Malichus

Hoy, Cleo lanzó parches para bloquear los ataques en curso e instó a sus clientes a actualizar a la versión 5.8.0.24 lo antes posible para proteger los servidores expuestos a Internet y vulnerables a intentos de infracción.

“Cleo recomienda encarecidamente a todos los clientes que actualicen inmediatamente las instancias de Harmony, VLTrader y LexiCom al último parche lanzado (versión 5.8.0.24) para abordar posibles vectores de ataque adicionales descubiertos a partir de la vulnerabilidad”, se lee en el comunicado de prensa. la empresa dijo. “Después de aplicar el parche, se registran errores para cualquier archivo encontrado durante el inicio relacionado con este exploit, y estos archivos se eliminan”, dice. agregado.

Cleo aconseja a aquellos que no pueden actualizar inmediatamente que deshabiliten la función de ejecución automática yendo a Opciones del sistema y limpiando el directorio de ejecución automática (esto no bloqueará los ataques entrantes pero reducirá la superficie de ataque).

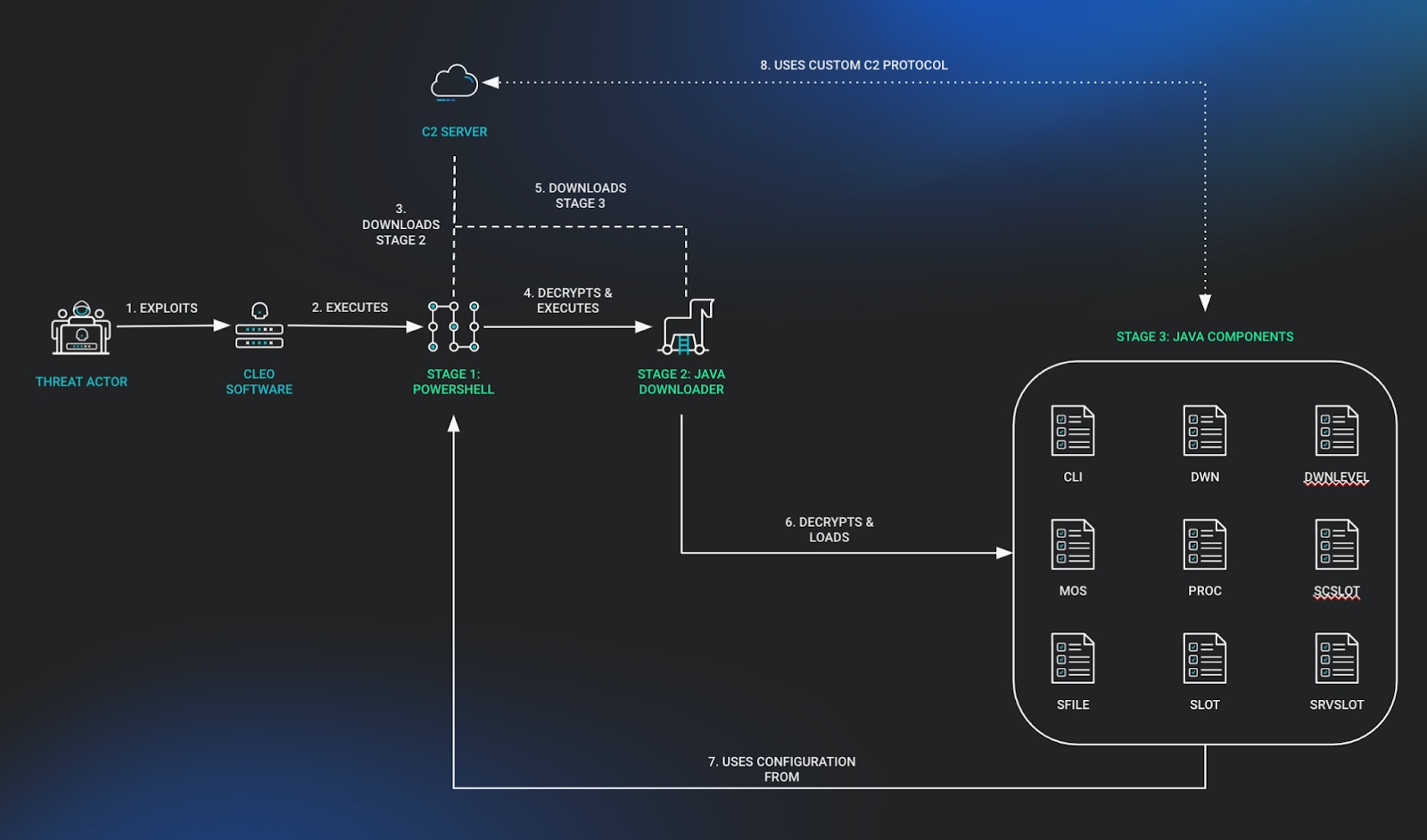

Los actores maliciosos explotaron el software ahora parcheado para implementar una carga útil codificada de Java Archive (JAR). [VirusTotal] Esto es parte de un marco más amplio de post-explotación basado en Java, como descubrió Rapid7 mientras investigaba los ataques.

Cazadora también analizó el malware (ahora llamado Malichus) y dijo que solo se implementó en dispositivos Windows, aunque también es compatible con Linux. De acuerdo a Laboratorios de defensa binaria ARCLos operadores de malware pueden utilizar Malichus para transferencias de archivos, ejecución de comandos y comunicación de red.

Hasta ahora, Huntress ha descubierto al menos diez empresas cuyos servidores Cleo fueron pirateados en estos ataques en curso y dijo que hay otras víctimas potenciales. Sophos también encontró indicadores de compromiso en más de 50 hosts Cleo.

“Todos los clientes afectados observados tienen una sucursal o realizan negocios en América del Norte, principalmente en los Estados Unidos. Observamos que la mayoría de los clientes afectados observados son organizaciones minoristas”. Sofos dijo.

Estos ataques son muy similares a los ataques de robo de datos de Clop dirigidos a días cero en MOVEit Transfer, GoAnywhere MFT y Accellion FTA en los últimos años.