Un actor de amenazas chino está explotando una vez más los dispositivos de acceso remoto de Ivanti en general.

Si tuviera una moneda de cinco centavos por cada vulnerabilidad de alto perfil que afectó a los electrodomésticos Ivanti el año pasado, tendría muchas monedas de cinco centavos. hubo criticas omisión de autenticación en su Virtual Traffic Manager (vTM)EL Error de inyección SQL en su Endpoint ManagerA trío que afecta su Cloud Services Appliance (CSA), Problemas críticos con Sentry y Neurals for IT Service Management (ITSM) independientesmás docenas de otros.

Todo empezó el pasado mes de enero, cuando dos vulnerabilidades graves fueron descubiertos en las puertas de enlace Connect Secure (ICS) y Policy Secure de Ivanti. En el momento de la divulgación, las vulnerabilidades ya estaban siendo explotadas por un presunto actor de amenazas vinculado al enlace chino, UNC5337, que se cree que es una entidad de UNC5221.

Ahora, un año y un compromiso con la seguridad desde el diseño Más tarde, los actores de amenazas volvieron a perseguir a Ivanti una vez más, a través de un nueva vulnerabilidad crítica en ICS lo que también afecta a las puertas de enlace Policy Secure y Neurons for Zero Trust Access (ZTA). Ivanti advirtió además sobre un segundo error, un poco menos grave, que aún no se ha observado en los exploits.

“El hecho de que los veamos a menudo no significa que sean fáciles de hacer: es un grupo muy sofisticado el que lo hace”, señala Adam Marrè, CISO de Arctic Wolf, en defensa del oprimido proveedor de TI. “La ingeniería no es fácil, y la ingeniería segura es aún más difícil. Así que incluso si sigues los principios de seguridad por diseño, eso no significa que alguien no pueda apoyarte y con nuevas tecnologías, o nuevas técnicas, y suficiente tiempo y recursos, hackearte a ti mismo.

2 errores de seguridad adicionales en dispositivos Ivanti

CVE-2025-0283, una oportunidad de desbordamiento de búfer en versiones ICS anteriores a 22.7R2.5, Policy Secure anterior a 22.7R1.2 y Neurons for ZTA Gateways anteriores a 22.7R2.3, aún no está explotada (hasta donde los investigadores pueden decir) . . El problema de gravedad “alta” de 7,0 sobre 10 en el Sistema de puntuación de vulnerabilidad común (CVSS) podría permitir a un atacante elevar los privilegios en un dispositivo objetivo, pero requiere que primero se autentique.

CVE-2025-0282, clasificado como “crítico” 9.0 en CVSS, no incluye la misma advertencia, lo que permite que el código se ejecute como root sin necesidad de autenticación. Ivanti ha publicado pocos detalles sobre la causa exacta del problema, pero los investigadores de watchTowr pudieron Realizar ingeniería inversa con éxito en un exploit después de comparar las versiones parcheadas y sin parches de ICS.

Según Mandiant, un actor de amenazas comenzó explotando CVE-2025-0282 a mediados de diciembreimplementando la misma familia de malware “Spawn” vinculada a los exploits UNC5337 de errores anteriores de Ivanti. Estas herramientas incluyen:

El instalador SpawnAnt, que elimina sus colegas maliciosos y persiste durante las actualizaciones del sistema.

SpawnMole, que facilita las comunicaciones de ida y vuelta con la infraestructura del atacante.

SpawnSnail, una puerta trasera pasiva Secure Shell (SSH)

SpawnSloth, que altera los registros para ocultar evidencia de actividad maliciosa

“Las familias de malware de los malos actores demuestran un profundo conocimiento del dispositivo Ivanti Connect Secure”, dijo Matt Lin, consultor senior de Mandiant. De hecho, además de UNC5337 y su apariencia, los investigadores también observaron otros dos programas maliciosos no relacionados pero igualmente específicos implementados en dispositivos infectados. Uno de ellos, DryHook, un script de Python, está diseñado para robar credenciales de usuario en dispositivos específicos.

El otro, PhaseJam, es un script de shell bash que permite la ejecución de comandos remotos y arbitrarios. Lo más creativo, sin embargo, es su capacidad para mantener la perseverancia mediante juegos de manos. Si un administrador intenta actualizar su dispositivo (un proceso que subvertiría PhaseJam), el malware le mostrará una barra de progreso falsa que simula cada uno de los 13 pasos que uno esperaría en una actualización legítima. Mientras tanto, en segundo plano, impide que se ejecute la actualización legítima, asegurando que estará disponible otro día.

DryHook y PhaseJam podrían haber sido obra de UNC5337, señaló Mandiant, u otro actor de amenazas.

Es hora de actualizar

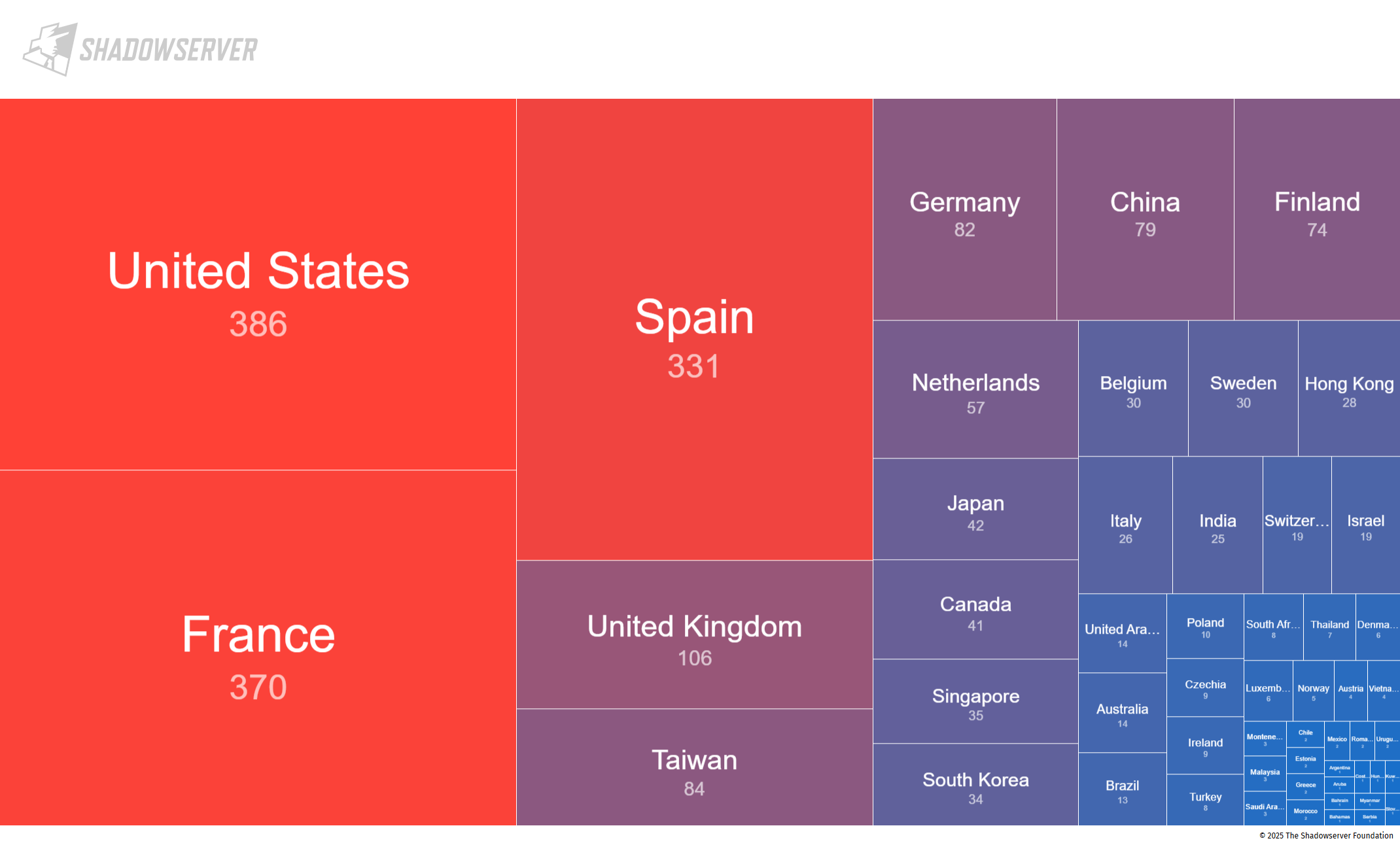

Los datos de la Fundación ShadowServer sugieren que más de 2000 instancias de ICS podrían ser vulnerables al momento de escribir este artículo, con la mayor concentración en Estados Unidos, Francia y España.

Fuente: La Fundación Shadowserver

Ivanti y la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) han publicado instrucciones para mitigar CVE-2025-0282enfatizando que los defensores de la red deben ejecutar la herramienta de verificación de integridad (TIC) incorporada de Ivanti para buscar infecciones e implementar correcciones de inmediato.

“Hemos lanzado un parche que soluciona las vulnerabilidades relacionadas con Ivanti Connect Secure”, dijo un portavoz de Ivanti a Dark Reading. “La explotación de cualquiera de las vulnerabilidades ha sido limitada y estamos trabajando activamente con los clientes afectados. Las TIC de Ivanti fueron eficaces a la hora de identificar compromisos relacionados con esta vulnerabilidad. La explotación del actor de amenazas fue identificada por las TIC el mismo día en que ocurrió, lo que permitió a Ivanti “

Cabe señalar que a diferencia de ICS, las puertas de enlace Policy Secure y ZTA no recibirán sus parches hasta el 21 de enero. En su aviso de seguridad, Ivanti afirmó que las puertas de enlace ZTA “no pueden operarse en producción” y que Policy Secure está diseñado para no ser Frente a Internetreduciendo el riesgo de explotación a través de CVE-2025-0282 o vulnerabilidades similares.

“Es importante que los administradores hagan lo correcto”, dice Marrè, y señala: “Puede causar tiempo de inactividad, lo que puede ser perjudicial para las organizaciones, lo que puede provocar que retrasen o no realicen la reparación tan completa y adecuadamente como deberían.

Lin agrega: “Hemos observado que las organizaciones que históricamente han actuado rápidamente en respuesta a estas amenazas no han experimentado los mismos impactos negativos que las organizaciones que no han hecho lo mismo. » También reconoce: “Todo el ajetreo que ocurre en segundo plano una vez que se anuncia una de estas correcciones.

“Los equipos de seguridad de las organizaciones no sólo tienen que luchar para actualizar los parches, sino también comprender si son vulnerables y, de ser así, ¿son vulnerables? solo ¿Necesita una solución o ya ha sido violada? Y si se han violado, se desencadena otra respuesta a incidentes, lo que crea flujos de trabajo masivos en empresas de todo el mundo. Es importante no perder de vista el trabajo y el agotamiento que experimentan los defensores al evaluar estos escenarios y no ser hipercríticos con respecto a sus tiempos de reacción iniciales. »