Una estafa por correo electrónico PayPal en progreso opera la configuración de dirección de la plataforma para enviar notificaciones de compra falsas, alentando a los usuarios a dar acceso remoto a los delincuentes

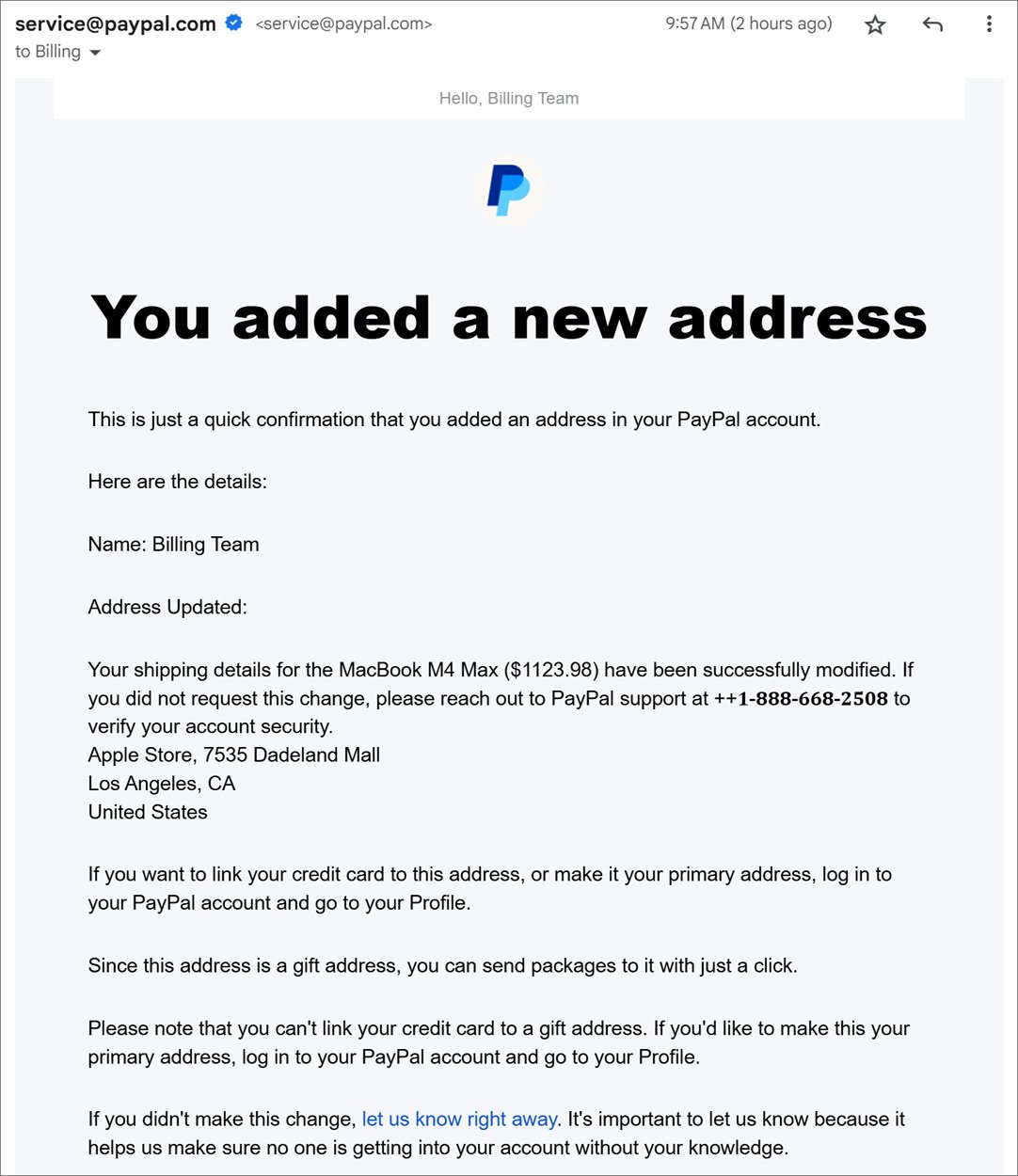

Durante el último mes, BleepingCompute y otros [1, 2] Han recibido correos electrónicos de PayPal que indican: “Usted ha agregado una nueva dirección. Esta es solo una confirmación rápida de que ha agregado una dirección en su cuenta de PayPal”.

El correo electrónico incluye la nueva dirección que se habría agregado a su cuenta de PayPal, incluido un mensaje de simulación para ser una confirmación de compra para un MacBook M4, y llamar al número cerrado de PayPal si no ha autorizado la compra.

“Confirmación: se ha cambiado su dirección de entrega para MacBook M4 Max 1 TB ($ 1098.95). Si no ha autorizado esta actualización, comuníquese con PayPal al + 1-888-668-2508 ‘”, lee el correo electrónico de la estafa .

Fuente: BleepingCompute

PayPal envía directamente los correos electrónicos desde la dirección “servicio@paypal.com”, lo que permitió a las personas preocuparse por su cuenta.

Sin embargo, aquellos que recibieron este correo electrónico han confirmado que ninguna dirección nueva realmente se agregó a sus cuentas. En nuestro caso, el correo electrónico de la estafa se envió a una dirección de correo electrónico sin cuenta de PayPal.

Además, como los correos electrónicos son correos electrónicos legítimos de PayPal, evitan los filtros de seguridad y spam. En la siguiente sección, explicaremos cómo los delincuentes envían estos correos electrónicos.

El objetivo de estos correos electrónicos es alentar a los destinatarios a pensar que su cuenta fue pirateada para comprar un MacBook y asustar al destinatario del correo electrónico para llamar al número de teléfono del Crook “PayPal”.

Al llamar al número, una grabación se reproduce automáticamente al indicar que ha alcanzado el servicio al cliente de PayPal y que mantendrá mientras una persona de asistencia está disponible. La llamada intentará conectarse a una persona de “atención al cliente”.

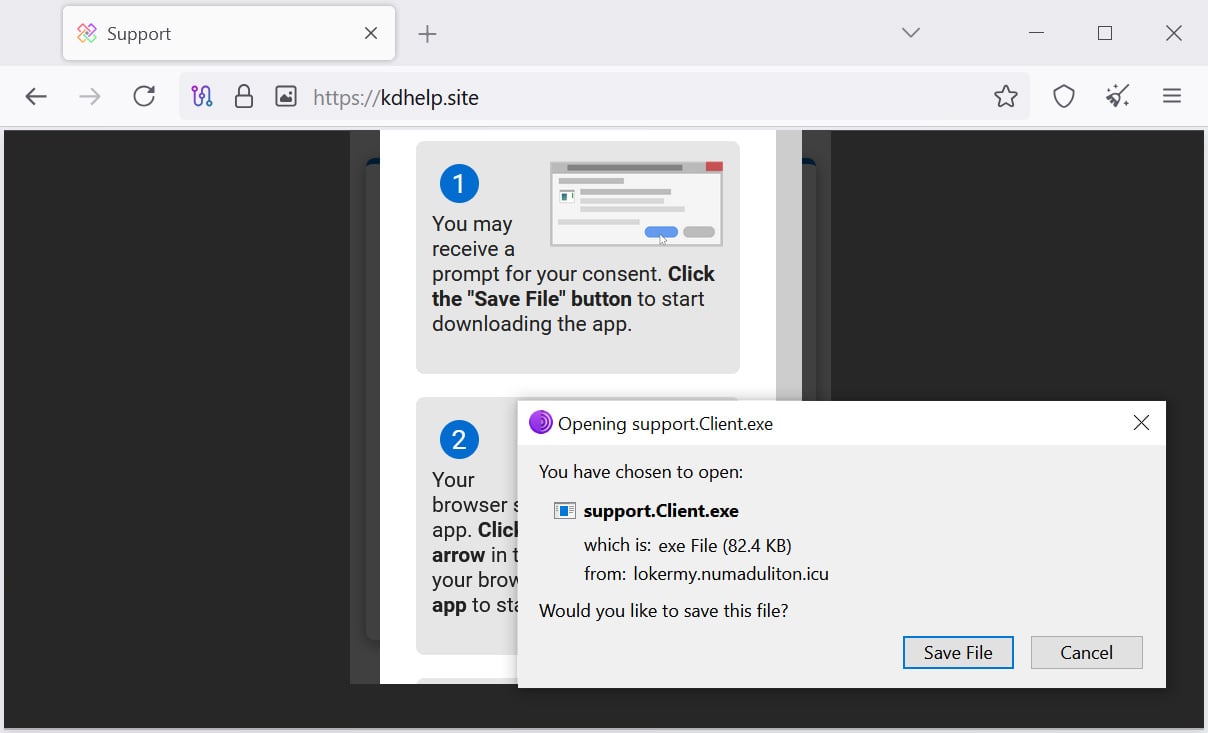

Este delincuente intentará asustarlo para que piense que su cuenta ha sido pirateada y lo convencerá de que descargue y ejecute el software para que puedan “ayudar” a encontrar acceso a la cuenta y bloquear la supuesta transacción.

The Crook le dirigirá que visite un sitio como PPLassist[.]com e ingrese un código de servicio dado por el empleado falso de PayPal. Ingresar este código descargará un cliente de SCRESCONNECT de ConnectWise [VirusTotal] de lokermy.numaduliton[.]USI u otros sitios, que el delincuente le pedirá que administre.

Fuente: BleepingCompute

En esta etapa, colgamos sobre el delincuente y no ejecutamos el programa en nuestros dispositivos.

Sin embargo, en estafas anteriores como esta, una vez que el jugador de amenaza ha tenido acceso a la computadora, intenta robar dinero de las cuentas bancarias, implementar malware o robar datos a la computadora.

En consecuencia, si recibe un correo electrónico legítimo de PayPal que indica que ha actualizado su dirección y que contiene una confirmación de compra falsa, simplemente ignore el correo electrónico y no se comunique con el número de teléfono enumerado porque pertenece al torcio.

Para estar seguro, inicie sesión en su cuenta de PayPal y confirme que no se ha agregado ninguna dirección adicional, y si no, incline el correo electrónico.

¿Cómo funciona la estafa de PayPal?

Cuando BleepingCompute recibió este correo electrónico por primera vez, nos confundimos porque el correo electrónico se envió desde “Service@paypal.com” a una dirección de correo electrónico que no tiene una cuenta de PayPal asociada.

Además, los encabezados de mensajería muestran que los correos electrónicos son legítimos, pasan de los cheques de seguridad de correo electrónico de DKIM y vengan directamente del servidor de mensajería de PayPal, como se indica a continuación.

Received: from mx1.phx.paypal.com (mx1.phx.paypal.com. [66.211.170.87])

by mx.google.com with ESMTPS id 41be03b00d2f7-addf237d3e1si10521113a12.387.2025.02.18.07.30.09

for <noreply_@usaea.institute>

Al principio no estaba claro cómo se enviaron estos correos electrónicos legítimos desde PayPal hasta que notamos este texto al final del correo electrónico.

“Si desea conectar su tarjeta de crédito a esta dirección o convertirla en su dirección principal, inicie sesión en su cuenta de PayPal y acceda a su perfil”, lee la notificación por correo electrónico de PayPal.

“Dado que esta dirección es una dirección de regalo, puede enviar paquetes con un solo clic”.

La investigación adicional ha revelado que las “direcciones de regalo” son solo direcciones adicionales que puede agregar a su perfil de PayPal.

En una prueba, BleepingCompute agregó una nueva dirección a una de nuestras cuentas y pegó el mensaje de confirmación de compra de MacBook falso del Crook en el campo 2 de dirección.

Después de registrar la dirección, PayPal nos envió el mismo correo electrónico de confirmación, informándonos de la nueva dirección que agregamos, que también incluía el mensaje de compra falso.

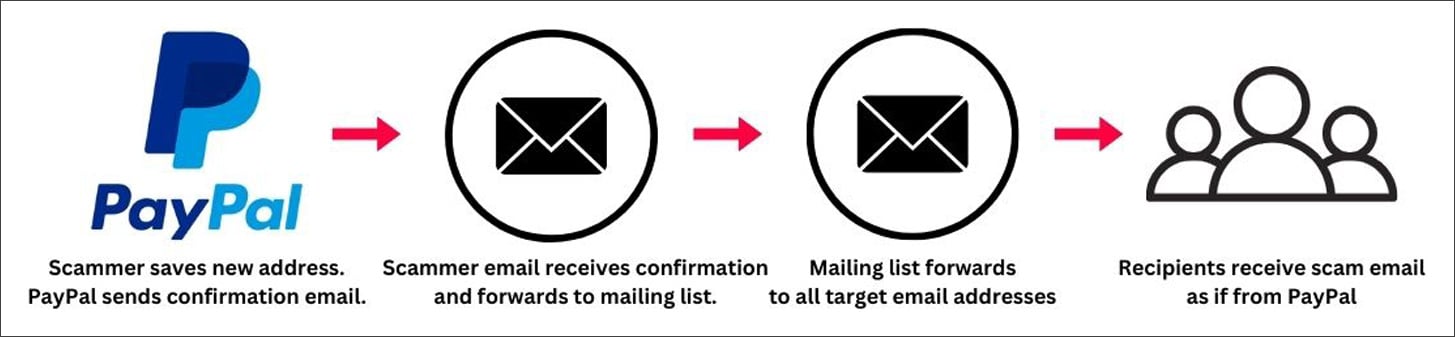

Ahora que sabemos cómo generan el correo electrónico de PayPal, todavía no sabemos cómo consigue que PayPal lo envíe a todos los objetivos.

Durante el análisis más profundo de los encabezados de mensajería, podemos ver que el correo electrónico realmente se envía a la dirección “noreply_@usaa.institut”, que es la dirección de correo electrónico asociada con la dirección de PayPal del Crook.

Los encabezados también muestran que esta dirección de correo electrónico transmite automáticamente el correo electrónico que recibe a “bill_comptete1@zudu.onmicrosoft.com”, una cuenta asociada con un inquilino de Microsoft 365.

Esta cuenta es probablemente una lista de transmisión, que transmite automáticamente cualquier correo electrónico que reciba a todos los demás miembros del grupo. En este caso, los miembros son usted y yo, los objetivos del ladrón.

Cuando agregan la dirección de la estafa en PayPal, la plataforma de pago por correo electrónico es una confirmación del correo electrónico del actor de amenaza, que luego la transmitirá a la cuenta de Microsoft 365, que luego transfiere a todos en la lista de transmisión, como indicado en el gráfico de flujo a continuación.

Fuente: BleepingCompute

PayPal permite esta estafa al no limitar el número de caracteres en los campos de formulario de dirección, lo que permite a los actores de amenaza inyectar su mensaje de estafa.

Para resolver este problema, PayPal debe restringir el número de caracteres en el campo de la dirección a un número razonable de caracteres, como 50 caracteres, si no menos.

BleepingCompute contactó a PayPal sobre esta estafa y espera una respuesta a nuestro correo electrónico.