Broadcom advirtió a los clientes hoy de tres días vMware de días cero, etiquetados como operados en ataques e informados por el Centro de Inteligencia de Amenazas de Microsoft.

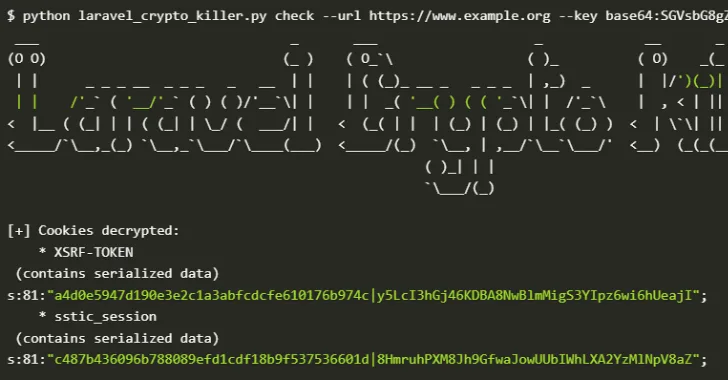

Las vulnerabilidades (CVE-2025-22224, CVE-2025-22225 y CVE-2025-22226) tienen un impacto en los productos ESX VMware, incluidos VMware ESXi, VSphere, Workstation, Fusion, Cloud Foundation y Telco Cloud Platform.

Los atacantes con el administrador privilegiado o el acceso a la raíz pueden encadenar estas fallas para escapar del sandbox de la máquina virtual.

“Esta es una situación en la que un atacante que ya ha comprometido el sistema operativo invitado de una máquina virtual y adquirió acceso privilegiado (administrador o raíz) podría pasar al hipervisor en sí”, la compañía explicar Hoy. “Broadcom tiene información para sugerir que la explotación de estos problemas ha ocurrido” en la naturaleza “”.

Broadcom dicho CVE-2025-222224 es una vulnerabilidad para desbordarse de TAS VCMI a la gravedad crítica que permite a los atacantes locales privilegios administrativos en la máquina virtual específica para ejecutar el código como procesos VMX que operan en el host.

CVE-2025-2222225 es una vulnerabilidad arbitraria de la escritura ESXI que permite que el proceso VMX desencadene escritos arbitrarios del núcleo, lo que lleva a un escape de Sandbox, mientras que el CVE-2025-22226 se describe como una falta de divulgación de información de HGFS que lo hace posible para amenazar las actores con los permisos de administración del proceso VMX.

Un portavoz de Microsoft no estaba disponible de inmediato para comentar cuando fue contactado por Bleeping completado más temprano en el día para obtener más información sobre estos tres días cero.

Las vulnerabilidades de VMware a menudo se dirigen a los ataques de pandillas de ransomware y grupos de piratería estatales, ya que se usan comúnmente en operaciones comerciales para almacenar o transferir datos comerciales confidenciales.

Más recientemente, Broadcom advirtió en noviembre que los atacantes operaron activamente dos VMware vCenter Server Server que fue corregido en septiembre. Permitimos la escalada de los privilegios de enraizamiento (CVE-2024-38813) mientras que el otro es una falta de código crítico distante (CVE-2024-38812) Informó durante la competencia de piratería para la Copa Matrix China 2024.

En enero de 20204, Broadcom también reveló que los piratas chinos habían explotado una vulnerabilidad crítica del servidor vCenter (CVE-2023-34048) como día cero desde al menos 2021 para implementar virtualpita y virtualpie bondoères en hosts vulnerables de ESXI.