Microsoft ha eliminado una cantidad infeliz de estándares GitHub utilizados en una campaña de malvertización masiva que ha tenido un impacto en casi un millón de dispositivos en todo el mundo.

Los analistas de amenazas de la sociedad detectaron estos ataques a principios de diciembre de 2024 después de observar varios dispositivos que descargan software malicioso de depósitos de malware que luego se utilizaron para implementar una cadena de otros cargos útiles en sistemas de compromiso.

Después de analizar la campaña, descubrieron que los atacantes habían inyectado anuncios en videos en sitios web ilegales de transmisión de piratas que redirigen a las víctimas potenciales a los referenciales de GitHub bajo su control.

“Los sitios web de transmisión han integrado redirectores a la baja MAL en marcos de películas para generar ingresos o pago de pago con tarjeta haciendo clic en plataformas malvertistas”, “,”, “,”, “,”, “,”, “,”, “,”, “,”, “,” Microsoft explicó Hoy. “Estos redirectores transportaron el tráfico a través de uno o dos redirectores maliciosos adicionales, que finalmente conducen a otro sitio web, como un sitio web de estafa de malware o soporte tecnológico, que luego se redirige a Github”.

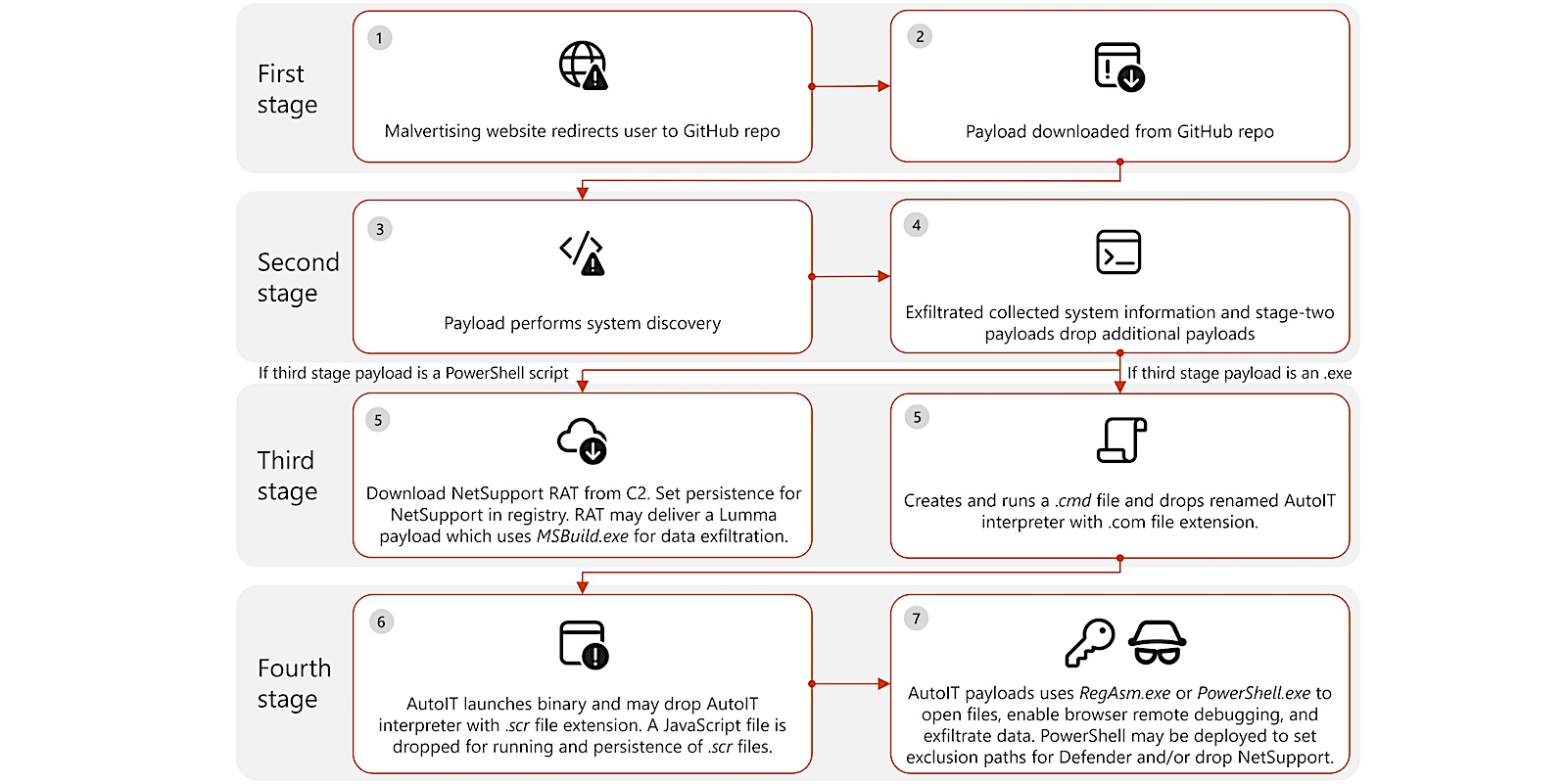

Los videos de malverting han redirigido a los usuarios a REST de GitHub que los infectaron por malware diseñado para descubrir el sistema, recopilar información detallada sobre el sistema (por ejemplo, tamaño de memoria, detalles gráficos, resolución de pantalla, sistema operativo (OS) y rutas de usuario) y exfiltrar los datos cosechados mientras se mueven cargos adicionales.

Una carga útil de script de PowerShell en el tercer piso luego descarga el troyano (rata) al acceso remoto neto de Pupport desde un servidor de comando y control y establece persistencia en el registro de ratas. Una vez ejecutado, el software malicioso también puede implementar el malware del ladrón de información Lumma y el código abierto Doererium Infostellador para exfiltrado los datos del usuario y la información de identificación del navegador.

Por otro lado, si la carga útil del tercer paso es un archivo ejecutable, crea y ejecuta un archivo CMD mientras elimina un intérprete de Autot de renombre con una extensión .com. Este componente Autoit lanza el binario y puede eliminar otra versión del intérprete Autoit con una extensión .scr. También se implementa un archivo JavaScript para ayudar a ejecutar y ganar persistencia para los archivos .scr.

En la última etapa del ataque, la carga útil de Autoit usa Regasme o PowerShell para abrir archivos, active la eliminación del navegador remoto y exfiltrate información adicional. En algunos casos, PowerShell también se usa para configurar rutas de exclusión para el defensor de Windows o para eliminar cargas de soporte de NETS más útiles.

Si bien Github fue la plataforma principal para acomodar cargas útiles entregadas durante la primera etapa de la campaña, Microsoft Amenazing Intelligence también observó cargas útiles alojadas en Dropbox y Discord.

“Esta actividad se sigue bajo el nombre del paraguas Storm-0408 que usamos para seguir a muchos actores de amenaza asociados con acceso remoto o software de vuelo malicioso y que usan phishing, optimización de los motores de búsqueda (SEO) o campañas malvertistas para distribuir cargos maliciosos útiles”, dijo Microsoft.

“La campaña ha tenido un impacto en una amplia gama de organizaciones e industrias, incluidos los dispositivos de consumidores y comerciales, destacando la naturaleza ciega del ataque”.

Informe de Microsoft Proporciona información adicional y más detallada Con respecto a las diferentes etapas de los ataques y los cargos útiles utilizados en la cadena de ataque de varias etapas de esta compleja campaña de malvertización.