Microsoft advierte que una campaña de Phlinging en progreso usurpando la identidad de Booking.com utiliza Ataques de ingeniería social ClickFix para infectar a los trabajadores hoteleros con varios malware, incluidos infostadores y ratas.

La campaña comenzó en diciembre de 2024 y continúa hoy, dirigido a empleados en organizaciones hoteleras como hoteles, agencias de viajes y otras compañías que usan Booking.com para reservas.

El objetivo de las partes interesadas de amenaza es desviar las cuentas de los empleados en la plataforma Booking.com, luego robar de los detalles del pago del cliente y la información personal, lo que podría usarlo para lanzar otros ataques a los invitados.

Investigadores de seguridad de Microsoft que descubrieron esta actividad de atributos de campaña a un grupo de amenazas que sigue como “Storm-1865”.

Clickfix Meeting Booking.com

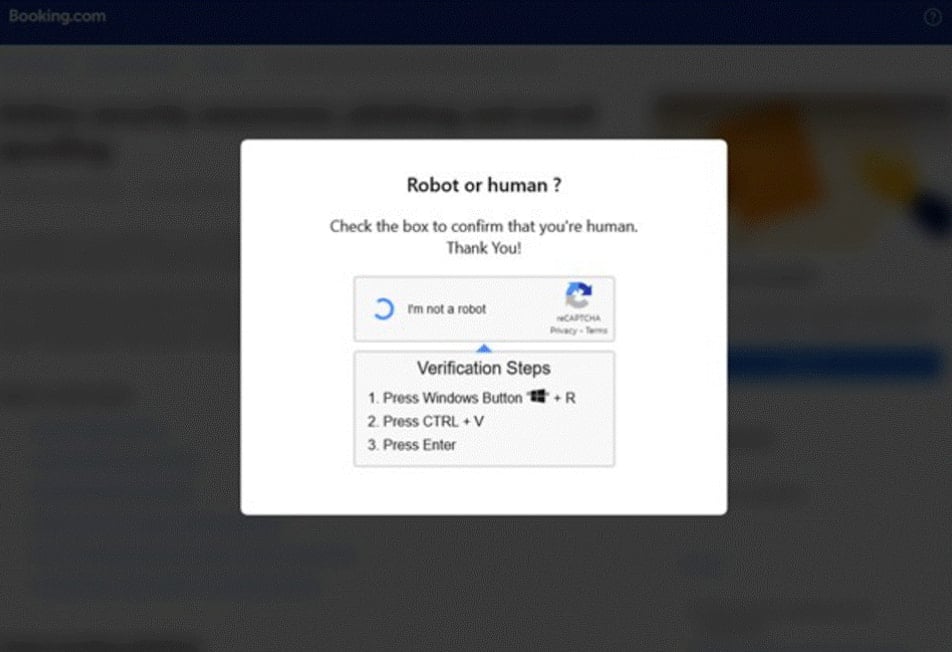

ClickFix es un ataque de ingeniería social relativamente nuevo que muestra errores falsos en sitios web o en documentos de phishing, luego invita a los usuarios a hacer un “Captcha” para mostrar el contenido.

Sin embargo, estas soluciones falsas son en realidad un PowerShell malicioso u otros comandos maliciosos que descargan e instalan caballos de malware infostativo y troyanos de forma remota en dispositivos Windows y Mac.

Este tipo de ataque se ha vuelto cada vez más popular y es utilizado por una amplia variedad de actores de amenazas, incluidas pandillas de ransomware y piratas de Corea del Norte.

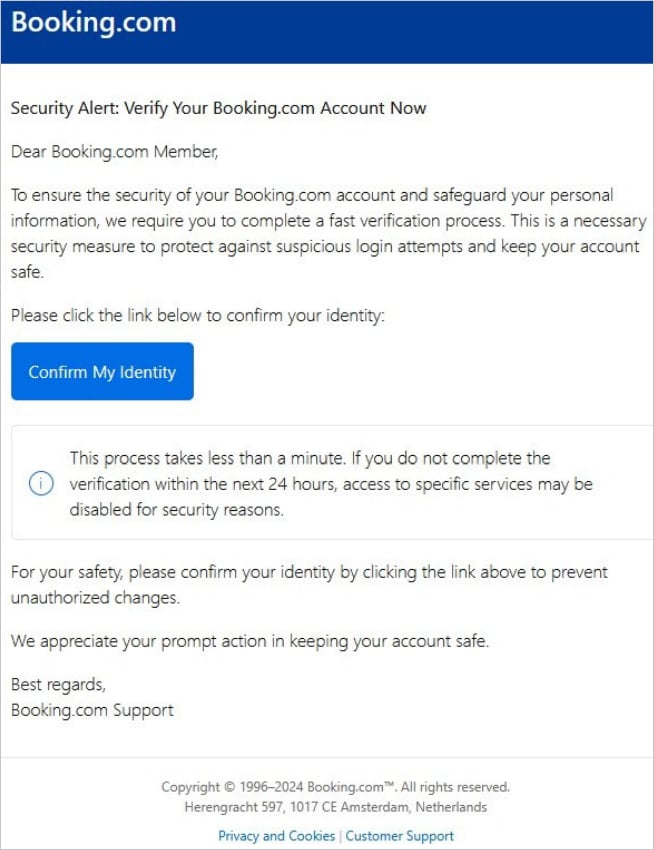

En la campaña de phishing descubierta por Microsoft, los actores de amenaza envían correos electrónicos que pretenden ser invitados que se pregunten sobre una revisión negativa de Booking.com, solicitudes de clientes potenciales, alertas de verificación de cuentas y otros.

Fuente: Microsoft

Estos correos electrónicos contienen un archivo adjunto PDF que contiene un enlace o botón integrado, ambos llevando a la víctima en una página Captcha falsa.

Un Captha falso en el campo de ClickFix se ha vuelto popular porque agrega una falsa sensación de legitimidad al proceso, con la esperanza de alentar a los destinatarios a bajar la guardia.

Al resolver el Captcha malicioso, se copiará un comando MSHTA.EXE oculto en el portapapeles de Windows para llevar a cabo el proceso de “verificación humana”. El objetivo está invitado a llevar a cabo esta verificación abriendo el comando Windows Run, pegando el contenido del portapapeles en el campo Ejecutar y realizándolo.

Fuente: Microsoft

Las víctimas solo ven los atajos de teclado, no el contenido copiado en el portapapeles, por lo que no tienen indicios de que estén a punto de ejecutar un pedido en su sistema. Por lo tanto, es probable que aquellos que tienen menos experiencia con las computadoras caen en la trampa.

En esta campaña, Microsoft dice que el código copiado es un mshta.exe que ejecuta un archivo HTML malicioso [VirusTotal] en el servidor del atacante.

Fuente: Microsoft

La ejecución de las descargas de comandos e instala una amplia variedad de caballos troyanos de acceso remoto e infostorción de malware, incluidas Xworm, Lumma Stealer, Venomrat, Asyncrat, Danabot y NetSupport Rat.

“Según la carga útil específica, el código específico lanzado a través de mshta.exe varía”, “,”, “,”, “,”, “,”, “,” Explique el informe de Microsoft.

“Algunas muestras han descargado el contenido de PowerShell, JavaScript y Portable Executable (PE)”.

“Todos estos cargos útiles incluyen la capacidad de robar datos financieros e información de identificación para uso fraudulento, lo cual es una característica de la actividad Storm-1865”.

.jpg)

Fuente: Microsoft

Para defenderse de estos ataques, Microsoft recomienda siempre confirmar la legitimidad del remitente, tener mucho cuidado cuando se enfrenta a las llamadas a una acción urgente y la búsqueda de errores de escritura que podrían dar a Crooks.

También es aconsejable consultar el estado de la cuenta de Booking.com y las alertas pendientes iniciando sesión en la plataforma de forma independiente en lugar de seguir los enlaces desde los correos electrónicos.