Los piratas usan el directorio de WordPress Mu-Plugins (“complementos esenciales”) para ejecutar un código furtivamente malicioso en cada página mientras escapan de la detección.

La técnica fue Primero observado Por investigadores de seguridad de Sucuri en febrero de 2025, pero las tasas de adopción están aumentando, las partes interesadas de amenaza que ahora usan el archivo para ejecutar tres tipos distintos de código malicioso.

“El hecho de que hemos visto tantas infecciones dentro de Mu-Plugins sugiere que los atacantes apuntan activamente a este repertorio como un punto de vista persistente”, “,”, ” Explica el analista de seguridad de Sucuri, Puja Srivastava.

Malwowirs “des aux”

Los complementos esenciales (mu-plugins) son un tipo especial de complemento de WordPress que se ejecuta automáticamente en cada carga de la página sin tener que activarse en la placa de administración.

Estos son archivos php almacenados en el ‘wp-content/mu-plugins/‘Directorio que se ejecuta automáticamente cuando se carga la página, y no figuran en la página de administración de “complementos” ordinarios a menos que se verifique el filtro “esencial”.

Las pluginas MU tienen casos de uso legítimos, como la aplicación de funcionalidades a escala de sitio para reglas de seguridad personalizadas, ajustes de rendimiento y modificación dinámica de variables u otro código.

Sin embargo, debido a que los mu-plagins operan en cada carga de página y no aparecen en la lista de complementos estándar, pueden usarse para llevar a cabo sigilosamente una amplia gama de actividades maliciosas, como vuelo de identificación, inyección de código malicioso o modificación de la salida HTML.

Sucuri ha descubierto tres cargos útiles que los atacantes plantan en el directorio Mu-Plugins, que parece ser parte de las operaciones financieras razonadas.

Estos se resumen de la siguiente manera:

- redireccionar.php: Redirigir a los visitantes (excluyendo robots y administradores conectados) a un sitio web malicioso (actualizaciones[.]NET) que muestra un indicador de actualización del navegador falso para alentarlos a descargar malware.

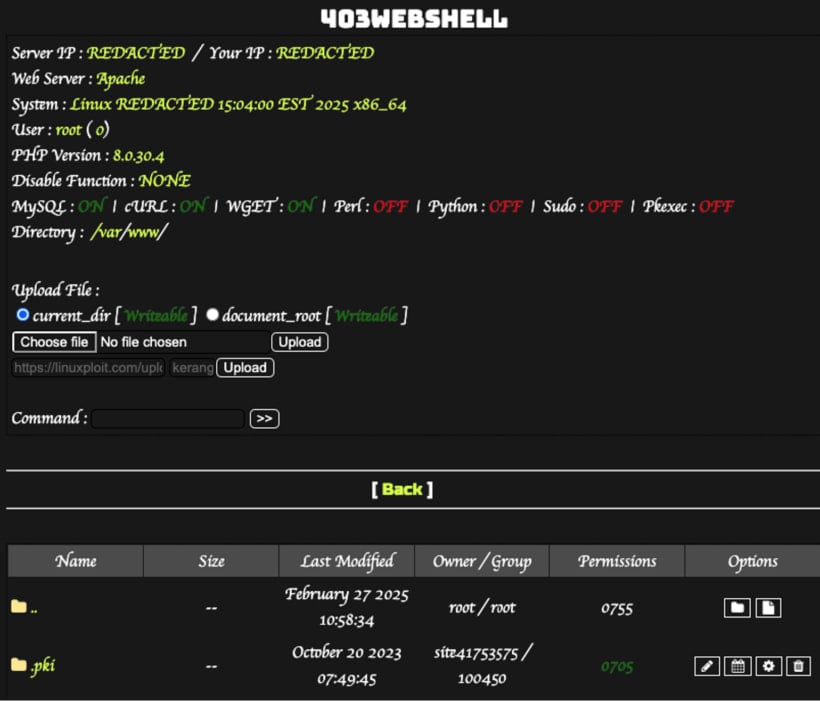

- índice.php: WebShell que actúa como una puerta robada, recuperando y realizando el código PHP desde un repositorio de GitHub.

- Personalizado- js-cherger.php: JavaScript Load que reemplaza todas las imágenes del sitio con contenido explícito y desvía todos los enlaces salientes, abriendo ventanas bastante sombreadas.

Fuente: Sucuri

El caso de WebShell es particularmente peligroso porque permite a los atacantes llevar a cabo controles remotos en el servidor, robar datos y lanzar ataques aguas abajo contra miembros / visitantes.

Los otros dos cargos útiles también pueden ser perjudiciales porque dañan la reputación de un sitio y los puntajes de referencia debido a redirecciones sombreadas e intentan instalar malware en las computadoras de los visitantes.

Sucuri no determinó la forma exacta de infección, sino que emitió la hipótesis de que los atacantes explotan vulnerabilidades conocidas en complementos y temas o información de baja administración.

Se recomienda que los administradores del sitio de WordPress apliquen actualizaciones de seguridad a sus complementos y temas, desactive o desinstalen aquellos que no son necesarios y protegen cuentas privilegiadas con información de identificación sólida y autenticación multifactor.