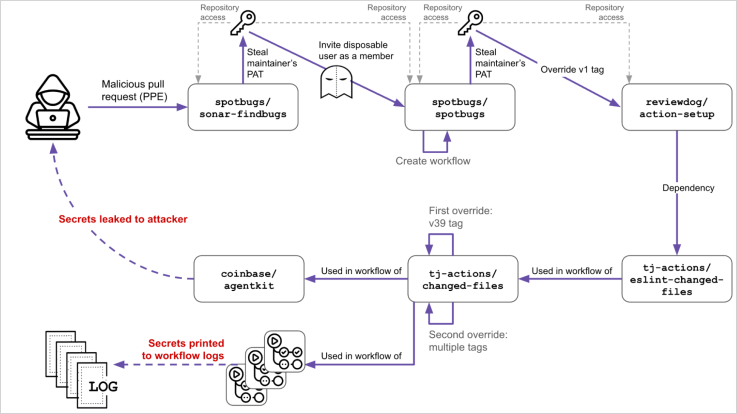

Un ataque en cascada contra la cadena de suministro contra Github que se dirigió a Coinbase en marzo ahora se remonta en un solo token robado en un flujo de trabajo Spotbugs, lo que ha permitido una amenaza para comprometer varios proyectos de Github.

Las herramientas de análisis estático populares se violaron en noviembre de 2024, lo que llevó al compromiso de revisión de DOG, lo que condujo a la infección de las acciones modificadas de TJ.

El ataque a la cadena de suministro en varias etapas finalmente exhibió secretos en 218 estándares, mientras que los últimos descubrimientos mostraron que los actores de amenaza inicialmente intentaban violar proyectos pertenecientes a la coinbase de intercambio de criptomonedas.

El inicio del ataque, que ha permanecido desconocido hasta ahora, fue descubierto por investigadores de la Unidad de Redes Palo Alto que Agregar una actualización Ayer en su análisis original del incidente.

El ataque en cascada de la cadena de suministro

Ahora sabemos que el ataque a la cadena de suministro comenzó a fines de noviembre de 2024 cuando un mantenedor de manchas (SPTBHS_MNTNR) agregó su token de acceso personal (PAT) en un flujo de trabajo a continuación.

El 6 de diciembre de 2024, un atacante operó un flujo de trabajo vulnerable ‘pull_request_target’ para robar el PAT del mantenedor a través de una solicitud de tracción maliciosa de una cuenta de usuario desechable (Randolzflow).

El 11 de marzo de 2025, el atacante usó la PAT robada para invitar a otro usuario ficticio (Jurkafavak) a Spotbugs, que empujó acciones maliciosas de GitHub que exfiltró a otro Pat perteneciente a un gerente de revisión de revisión (RD_MNTNR) que también tuvo acceso a Spotbugs.

El Flee Pat tuvo acceso a escribir para “revisar dog / acción-settup”, lo que permitió al atacante reemplazar la etiqueta V1 con un compromiso malicioso de un tenedor, envenenando a todos los consumidores de V1.

Esto creó una puerta robada que se ejecutó cuando fue utilizada por “TJ-Action / Eslint-Changed-Files”, en el que se basó el proyecto.

Utilizando información de identificación robada, el atacante ha excedido las etiquetas GIT en el repositorio para señalar un compromiso malicioso que derribaría los secretos de los corredores en los periódicos, lo que tiene un impacto en 23,000 estándares utilizando esta acción. Sin embargo, más tarde se determinó que las acciones maliciosas de TJ solo cometieron secretos expuestos para 218 estándares.

Como se reveló durante las encuestas posteriores al incidente, el atacante adaptó el comité malicioso para apuntar a “Coinbase / AgentKit”. El Coinbase IC disparó y ejecutó la versión contaminada el 14 de marzo de 2025.

Fuente: Unidad 42

A pesar de esto, no se expusieron secretos de Coinbase, de modo que el intento del atacante de acceder a la infraestructura de intercambio falló. La compañía fue rápidamente más baja que el intento de violación y eliminó el flujo de trabajo.

Ahora que la imagen completa del incidente ha sido pintada, queda claro que la violación fue muy organizada y meticulosamente planificada, de meses antes de lo inicialmente conocido.

Además, el incidente destaca los problemas fundamentales de la cadena de confianza entre los puntos de referencia de código abierto, así como los problemas del ecosistema de acción de GitHub, como la mutabilidad de la etiqueta y la mala periodización de auditoría.

Los proyectos y puntos de referencia que han utilizado acciones de compromiso deben rotar todos los secretos de inmediato.

Los periódicos de las acciones de GitHub, en particular los del 10 al 14 de marzo de 2025, deben verificarse para los signos de secretos impresos, en particular las manchas codificadas en Base64.

Para mitigar el riesgo de ataques similares en el futuro, se recomienda fijar las dependencias utilizando la atmósfera de validación en lugar de las balizas, y evitar ‘pull_request_target’, a menos que sea necesario.