Los proveedores de kits de phishing de SMS con sede en China se benefician del notable éxito que convierte los datos de la tarjeta de pago sostenible de las billeteras móviles de Manzana Y Google. Hasta hace poco, el llamado “Solución tríada“Los operadores de la carretera y las compañías marítimas en el peaje principalmente. Pero los expertos dicen que estos grupos ahora están dirigidos directamente a los clientes de las instituciones financieras internacionales, al tiempo que amplían su infraestructura de cibercrimen y su personal de apoyo.

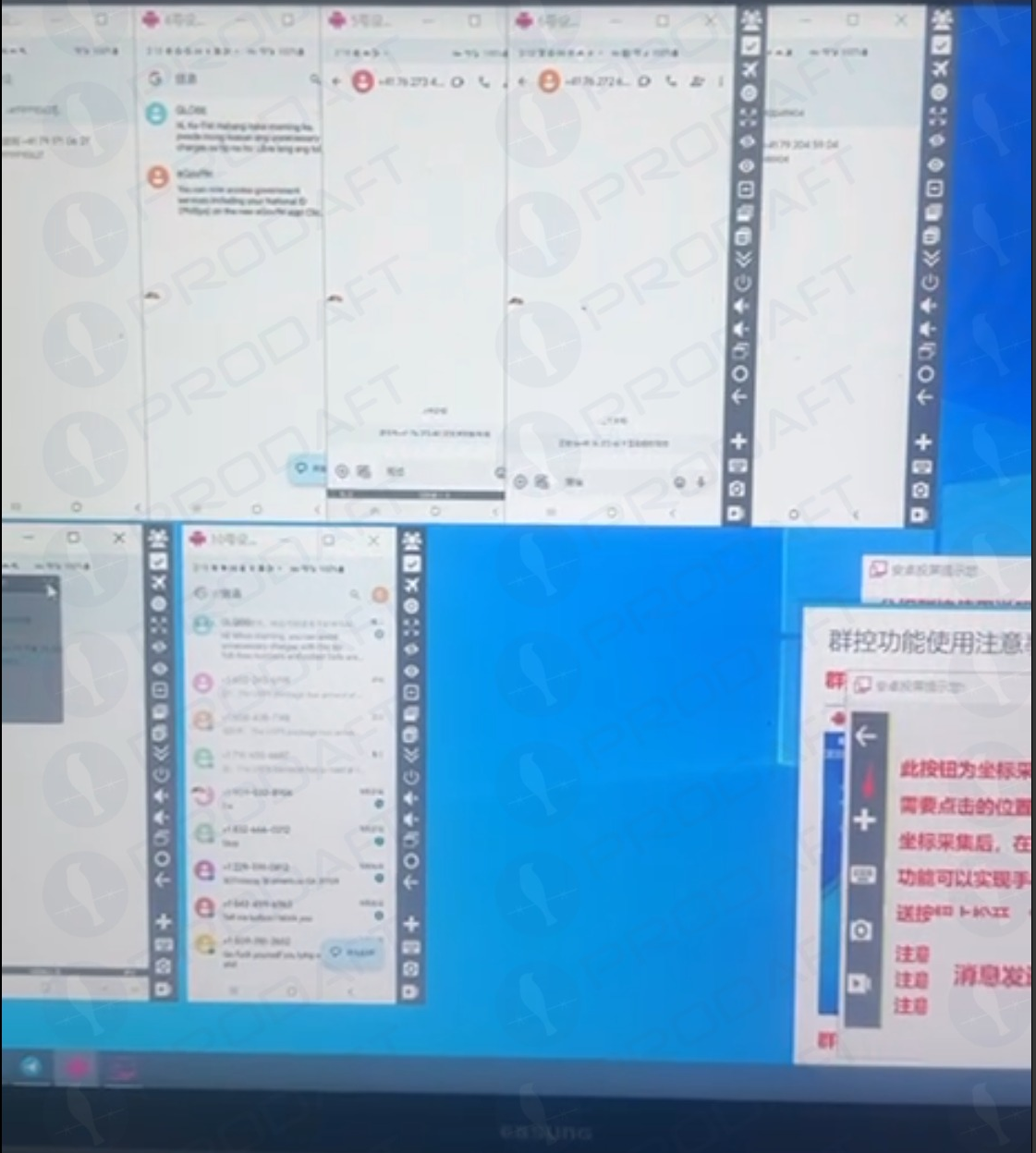

Una imagen de una granja de dispositivos de iPhone compartido en Telegram por uno de los miembros de la tríada Smirs. Imagen: producto.

Si tiene un dispositivo móvil, las posibilidades son excelentes en un momento en los últimos dos años, ha recibido al menos un mensaje instantáneo que advierte contra los costos de peaje de los delincuentes, o un paquete caprichoso del Servicio Postal Americano (USPS). Aquellos que hacen clic en el enlace promocionado se proporcionan a un sitio web que usurca el USPS o un operador local de peaje y solicita información sobre la tarjeta de pago.

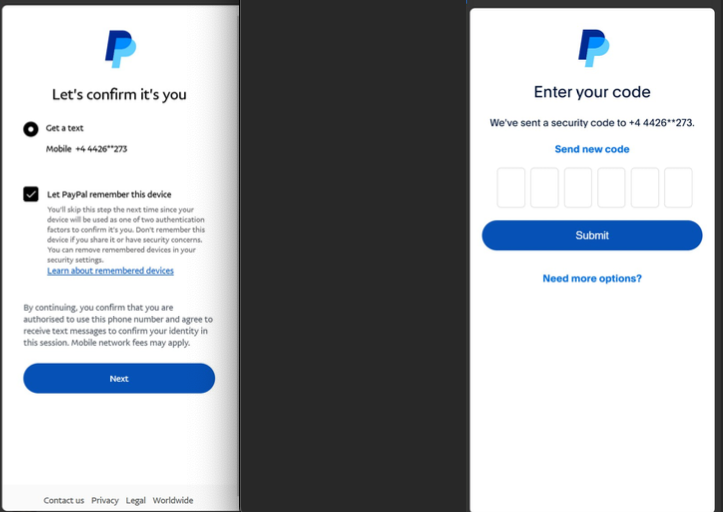

Luego, el sitio se quejará de que el banco del visitante debe “verificar” la transacción enviando un código puntual a través de SMS. En realidad, el banco envía este código al número móvil en el archivo de su cliente porque los estafadores acaban de intentar registrar los detalles de la tarjeta de esta víctima en una cartera móvil.

Si el visitante proporciona este código puntual, su tarjeta de pago se agrega a una nueva cartera móvil en un dispositivo Apple o Google que está controlado físicamente por Phishers. Las pandillas de phishing generalmente cargan varias tarjetas robadas en billeteras digitales en un solo dispositivo Apple o Android, luego venden estas lagunas en los delincuentes que las usan para el comercio electrónico fraudulento y las transacciones de tap-to-tay.

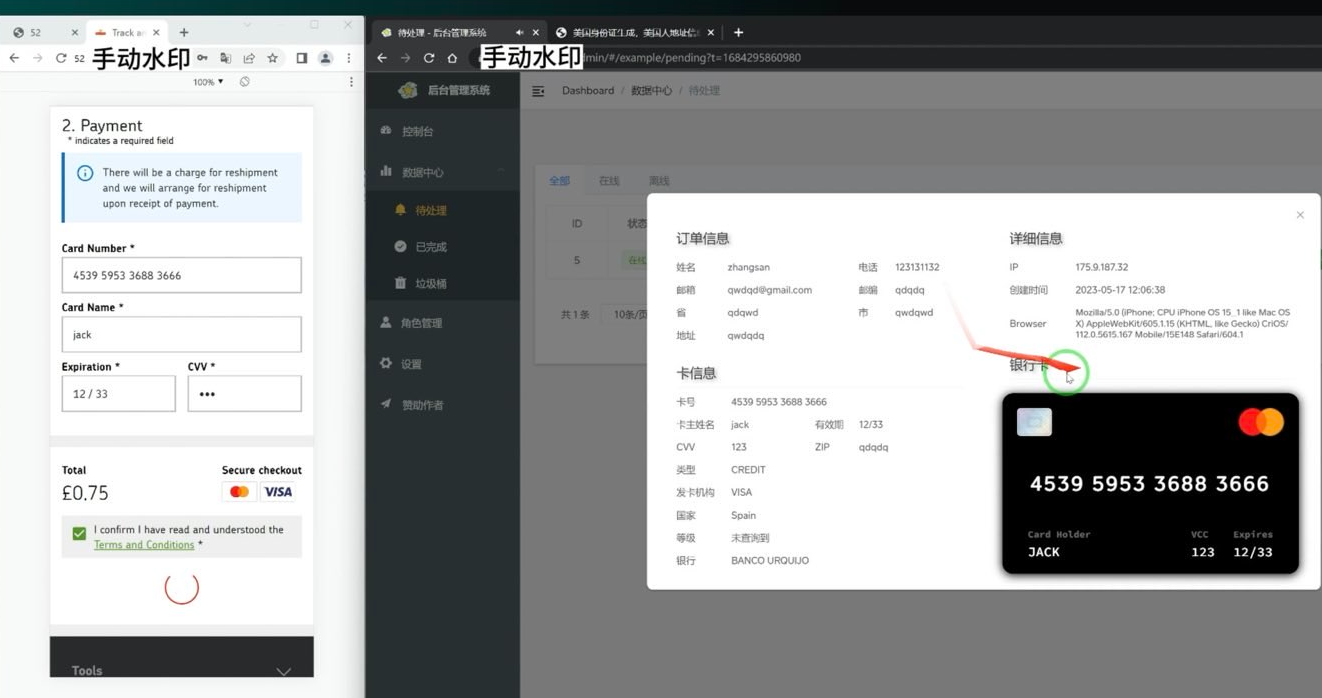

Una captura de pantalla del panel administrativo para un kit SMIRS. A la izquierda, los datos (prueba) ingresan en el sitio de phishing. A la derecha, podemos ver que el kit de phishing ha superpuesto el número de tarjeta proporcionado en una imagen de una tarjeta de pago. Cuando el kit Phishing Scane que creó una imagen de tarjeta en Apple o Google Pay, desencadena el banco de la víctima para enviar un código único. Imagen: Ford Merrill.

El apodo de “Smirs Triad” proviene de ReducciónQuien fue parte El primero en informar en agosto de 2023 Sobre la aparición de tres grupos de phishing móviles distintos con sede en China, que parecían compartir infraestructuras y técnicas innovadoras. Pero es un poco inapropiado porque los señuelos de phishing explotados por estos grupos no son SMS o SMS en el sentido convencional.

Se envían más bien a través de iMessage tiene Manzana usuarios de dispositivos y a través de RCS en Google Android dispositivos. Por lo tanto, las misivas evitan completamente las redes de telefonía móvil y se benefician de una tasa de entrega casi 100% (al menos hasta que Apple y Google suspendan las cuentas spamy).

En un informe Publicado el 24 de marzo, la compañía de inteligencia de amenazas suizas Producir detalló el rápido ritmo de la innovación de la tríada de Smirs, que caracteriza como un grupo suelto de operadores de phishing chinos como un servicio con nombres como Dar cámaras, Faroy el Grupo de xinxina.

ProDaft dijo que vieron un cambio significativo en la economía subterránea, especialmente entre los actores de la amenaza china que históricamente operaban en las sombras en comparación con sus homólogos rusos.

“Los jugadores de lenguaje chino introducen sistemas innovadores y rentables, lo que les permite dirigirse a bases de usuarios más grandes con servicios sofisticados”, escribió ProDaft. “Su enfoque marca una nueva era en las prácticas comerciales subterráneas, enfatizando la escalabilidad y la eficiencia de las operaciones cibercriminales”.

A nuevo informe Investigadores de la compañía de seguridad Silentpush Encuentre que los miembros de la tríada SMISHS se han extendido a la venta de kits de phishing móvil dirigidos a clientes de instituciones financieras globales como Citigroup, tarjeta MasterCard, Paypal, BandaY VisaAsí como bancos en Canadá, América Latina, Australia y la región en Asia-Pacífico más amplio.

Los señuelos de phishing de los smishs usurpage PayPal. Imagen: SilentPush.

SilentPush ha descubierto que la tríada de sonrisas ahora usurpó en marcas reconocibles en una variedad de sectores de la industria vertical en al menos 121 países y una gran cantidad de industrias, incluidas las sectores postales, logísticos, de telecomunicaciones, transporte, finanzas, minoristas y públicos.

Según SilentPush, las áreas utilizadas por la tríada Smirs se giran con frecuencia, con alrededor de 25,000 áreas de phishing activas durante un período de 8 días y la mayoría de ellas sentadas en dos empresas de acogida china: Intensidad (AS132203) y Alibaba (AS45102).

“Con casi dos tercios de todos los países del mundo objetivo [the] Tríada seria, seguramente dirá que están esencialmente dirigidos a todos los países con infraestructuras modernas fuera de Irán, Corea del Norte y Rusia “, escribió SilentPush”. Nuestro equipo ha observado una orientación potencial en Rusia (como las áreas que han mencionado los códigos de sus países), pero nada definitivo para indicar que Rusia es un objetivo persistente. Curiosamente, incluso si son actores en la amenaza china, hemos visto casos dirigidos a Macao y Hong Kong, ambas regiones administrativas especiales de China. »»

Silentpush Zach Edwards dijo que su equipo había encontrado una vulnerabilidad que expuso los datos de una de las páginas de phishing de la tríada Shum, que reveló la cantidad de visitas que cada sitio recibió todos los días en miles de áreas de phishing que estaban activas en ese momento. Según estos datos, SilentPush cree que las páginas de phishing han recibido más de un millón de visitas dentro de los 20 días.

El informe señala que la tríada SMIMS se jactan de que tiene “más de 300 empleados de recepción en todo el mundo” involucrados en uno de sus kits de phishing más populares, el faro, un personal que se utiliza principalmente para apoyar varios aspectos de los planes de fraude y liquidación del grupo.

Los miembros de la tríada SMISH mantienen sus propios canales de ventas chinos en Telegram, que con frecuencia ofrecen videos y fotos de su personal en el trabajo. Algunas de estas imágenes incluyen paredes masivas de teléfonos utilizados para enviar mensajes de phishing, con operadores humanos sentados directamente frente a ellas listas para recibir códigos únicos sensibles al tiempo.

Como se indica en la historia de febrero cómo los datos castigados se transforman en carteras de Apple y Google, uno de estos diagramas de liquidez implica una aplicación de Android llamada ZZ-NFC¿Quién puede transmitir una transacción NFC válida de una de estas carteras digitales comprometidas a cualquier parte del mundo? Para una suscripción de $ 500 por mes, el cliente puede agitar su teléfono en cualquier terminal de pago que acepte Apple o Google Pay, y la aplicación transmitirá una transacción NFC en Internet desde una cartera robada en un teléfono en China.

https://www.youtube.com/watch?v=ekqzjpaxb4c

Los ciudadanos chinos se han roto recientemente al tratar de usar estas aplicaciones NFC para comprar electrónica de alto gas en Singapur. Y en los Estados Unidos, las autoridades de California y Tennessee han arrestado a los ciudadanos chinos acusados de usar solicitudes de NFC para comprar fraudulentamente tarjetas de regalo de los minoristas.

Los investigadores de productos dijeron que habían podido encontrar un panel de gestión de backend de backend previamente indocumentado para LúcidoUna operación Shum como Service vinculada al grupo de xinxina. El panel incluía cifras de víctimas que sugieren que las campañas de SMIRS mantienen una tasa de éxito promedio de aproximadamente el cinco por ciento, algunas áreas reciben más de 500 visitas por semana.

“En un caso observado, un sitio web único de phishing ha capturado 30 archivos de tarjetas de crédito de 550 interacciones de víctimas durante un período de 7 días”, dijo ProDaft.

El informe de ProDaft detalla cómo la tríada SMIMS logró enviar sus mensajes de spam. Por ejemplo, un proveedor de phishing parece enviar mensajes usando docenas de emuladores de dispositivos Android que operan en paralelo en una sola máquina.

Phishers que usan varios dispositivos Android virtualizados para orquestar y distribuir estafas basadas en RCS. Imagen: producto.

Según ProDaft, las partes interesadas de amenazas primero adquieren números de teléfono por varios medios, incluidas las violaciones de datos, la información de código abierto o las listas compradas en los mercados subterráneos. Luego explotan las deficiencias técnicas en la validación de la identificación del remitente en las dos plataformas de mensajería.

“Para iMessage, esto implica la creación de ID de Apple temporal con nombres de visualización inmundos, mientras que la explotación de RCS opera las inconsistencias de implementación de los operadores en la verificación del remitente”, escribió ProDaft. “La entrega de mensajes ocurre a través de plataformas automatizadas que utilizan números VoIP o referencias comprometidas, a menudo implementadas en múltiples campañas múltiples cronometradas con precisión para maximizar la eficiencia.

Además, los enlaces de phishing integrados en estos mensajes utilizan URL de un solo uso limitado en el tiempo que expiran o redirigen de acuerdo con la impresión del dispositivo para escapar del análisis de seguridad, descubrieron.

“La economía promueve fuertemente a los atacantes, porque ni el RC ni los mensajes de iMessage no tenían costos por mensaje como SMS tradicional, permitiendo campañas de alto volumen a los gastos operativos mínimos”, continuó Prodaft. “La superposición de modelos, grupos de objetivos y tácticas entre estas plataformas destaca un panorama unificado de amenazas, los actores del idioma chino lideran la innovación en la economía subterránea. Su capacidad para evolucionar las operaciones globales y las técnicas de escape plantean desafíos significativos para las defensas de la seguridad cibernética”.

Ford Merrill trabaja en investigación de seguridad en SequedadA Grupo de seguridad de CSIS negocio. Merrill dijo que había observado al menos un video de un binario de Windows que envuelve un Chrome ejecutable y puede usarse para cargar en números de teléfono objetivo y explotar mensajes a través de RCS, iMessage, Amazon, Instagram, Facebook y WhatsApp.

“La evidencia que observamos sugiere la posibilidad de que un solo dispositivo envíe alrededor de 100 mensajes por segundo”, dijo Merrill. “También creemos que es posible encontrar tarjetas SIM específicas para el país en volumen que les permiten registrar diferentes cuentas en línea que requieren validación con códigos específicos de países, e incluso poner estas tarjetas SIM a disposición de dispositivos físicos a largo plazo para que los servicios basados en los controles de la validez del número de teléfono o la presencia de la tarjeta SIM en una red móvil estén tharedes”.

Los expertos dicen que este vago fraude de tarjetas de rápido crecimiento persiste, porque demasiadas instituciones financieras siempre logran enviar códigos únicos a través de SMS para validar el registro de tarjetas en las carteras móviles de Apple o Google. Krebsonscurity entrevistó a varios ejecutivos de seguridad en instituciones financieras no estadounidenses que hablaron bajo condición de anonimato porque no se les permitía hablar con la prensa. Desde entonces, estos bancos han eliminado los códigos únicos basados en SMS y ahora obligan a los clientes a conectarse con la aplicación móvil del banco antes de poder conectar su tarjeta a una cartera digital.