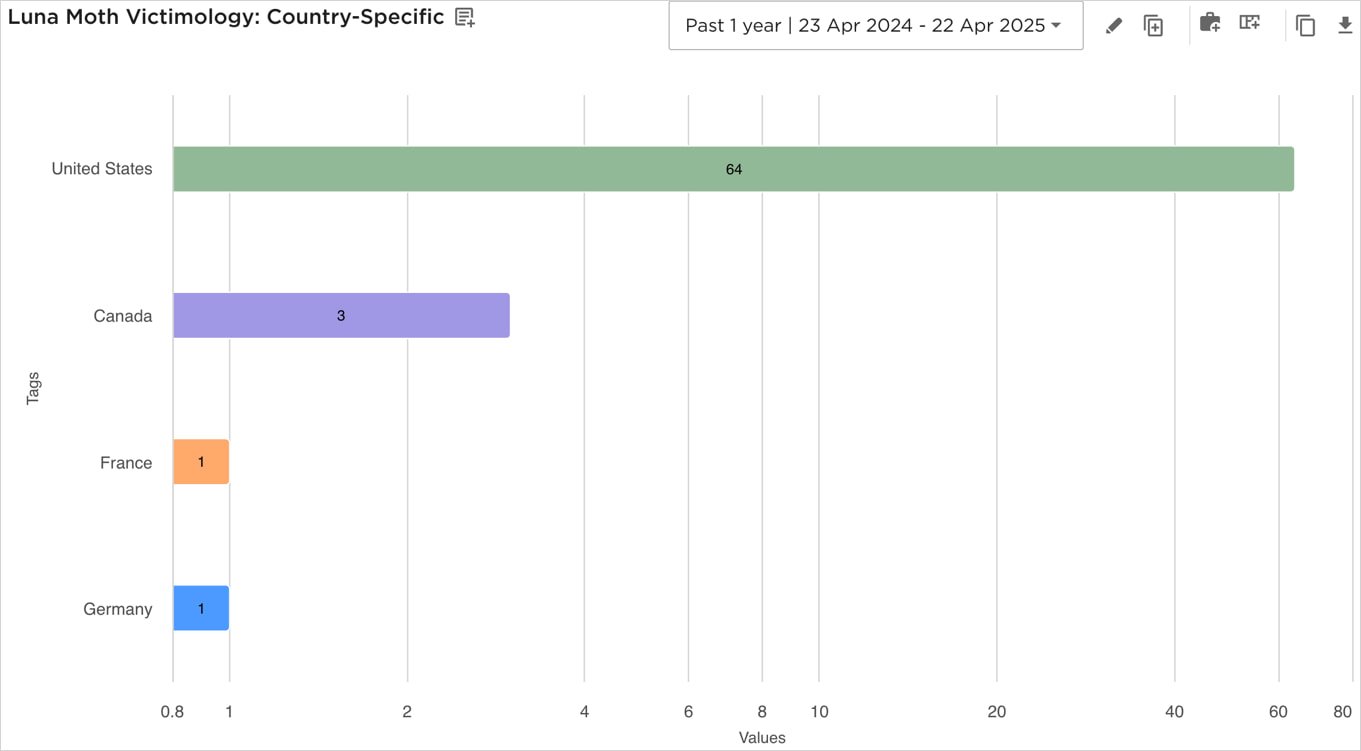

El grupo de extorsión de datos conocido como Luna Moth, también conocido como Silent Ransom Group, aumentó las campañas de phishing de retiro durante los ataques a instituciones legales y financieras en los Estados Unidos.

Según el investigador de Eclecticiq, Arda Büyükkaya, el objetivo final de estos ataques es el robo de datos y la extorsión.

Luna Moth, conocida internamente bajo el nombre de Silent Ransom Group, es actores de amenaza que ya han liderado campañas de Bazarcall como un medio para acceder al primer acceso a las redes comerciales para Ryuk, y más tarde, ataques continuos de ransomware.

En marzo de 2022, mientras Conti comenzó a detenerse, los actores de la amenaza de Bazararl se separaron de la Unión Conti y formaron una nueva operación llamada Silent Ransom Group (SRG).

Los últimos ataques de Luna Moths implican robo de identidad informática por correo electrónico, sitios falsos y llamadas telefónicas, y solo cuentan con ingeniería social y engaño, sin el despliegue de ransomware observado en ninguno de los casos.

“Desde marzo de 2025, Eclecticiq ha preguntado con gran confianza que Luna Moth probablemente ha registrado al menos 37 áreas a través de Godaddy para apoyar sus campañas de fallecimiento de retiro”, “,”, “,”, “,”, “,”, “,”, “,”, “,”, “,”, “, Acostarse el informe de eclecticiq.

“La mayoría de estas áreas pretenden ser portales de ayuda o apoyo para las principales firmas de abogados estadounidenses y firmas de servicios financieros, utilizando modelos tipográficos”.

Fuente: Eclecticiq

La última actividad identificada por ECLECTICI comienza en marzo de 2025, dirigida a organizaciones estadounidenses con correos electrónicos maliciosos que contienen falsos destinatarios de números de asistencia están invitados a llamar para resolver problemas inexistentes.

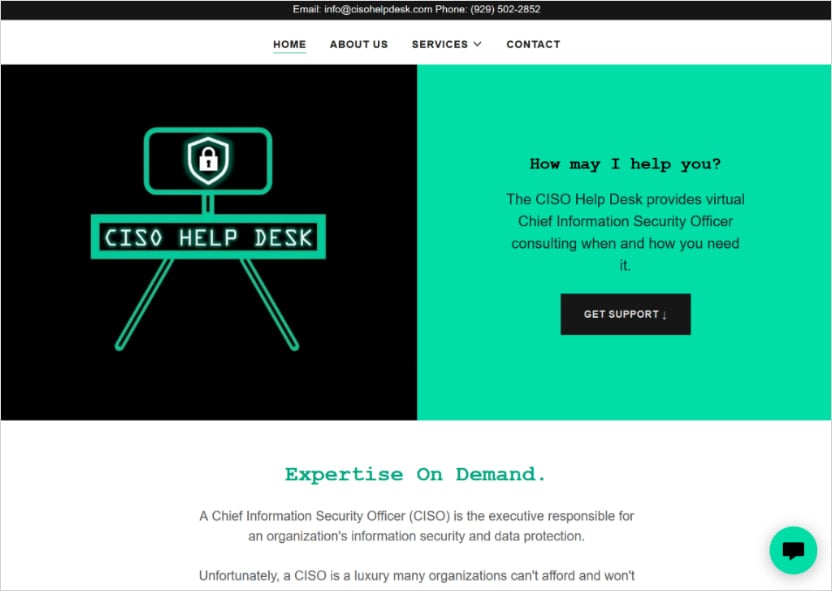

Un operador de Moth de Luna responde a la llamada, usurpando la identidad del personal de la computadora y convence a la víctima de instalar la vigilancia y el software de administración remota (RMM) de los sitios de falsificación de Help Deker que brinda a los atacantes acceso remoto a su máquina.

Los sitios de oficina falsos usan nombres de dominio que siguen modelos de denominación como [company_name]-Helpdesk.com y [company_name]HelpDesk.com.

Fuente: Eclecticiq

Algunas herramientas maltratadas en estos ataques son Syncro, SuperOps, Zoho Assist, Atera, Anydesk y Splashtop. Estas son herramientas legítimas y firmadas digitalmente, por lo que es poco probable que activen advertencias para la víctima.

Una vez que se ha instalado la herramienta RMM, el atacante tiene acceso práctico al teclado, lo que les permite extenderse a otros dispositivos y buscar archivos locales y jugadores compartidos para datos confidenciales.

Después de haber ubicado archivos preciosos, los exfilan a una infraestructura controlada por el atacante utilizando WinsCP (a través de SFTP) o rClone (sincronización de nubes).

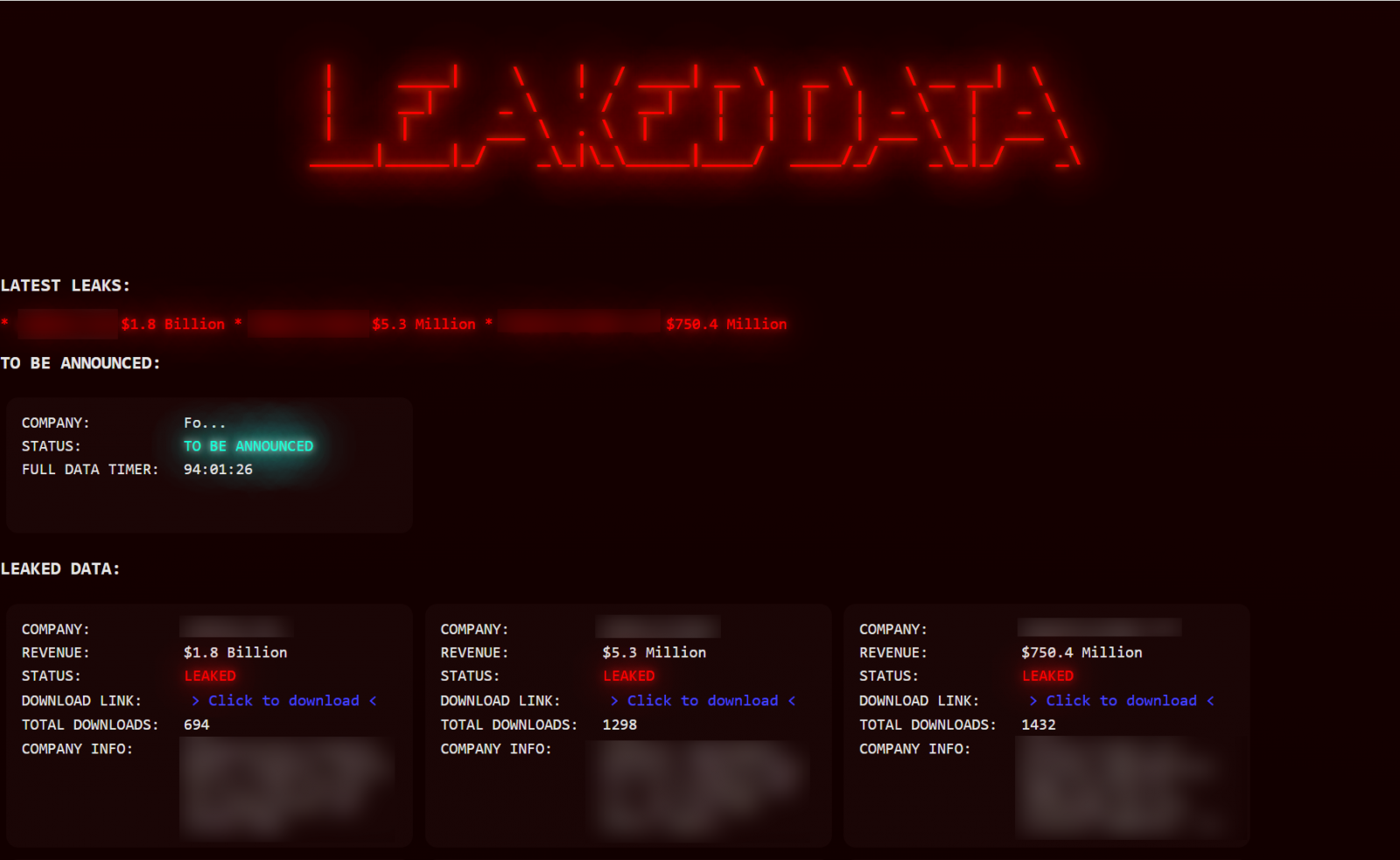

Una vez que se roban los datos, Luna Moth contacta a la víctima de la organización y amenaza con revelarlo públicamente en su campo Clearweb a menos que paguen un rescate. La cantidad del rescate varía según la víctima, que oscila entre uno y ocho millones de dólares.

Fuente: BleepingCompute

Büyükkaya comenta sobre el sigilo de estos ataques, señalando que no implican ningún software malicioso, archivos adjuntos maliciosos o enlaces a sitios de malware. Las víctimas simplemente instalan una herramienta RMM, pensando que reciben un soporte para el servicio de asistencia.

Como la compañía generalmente usa estas herramientas RMM, el software de seguridad no las informa como maliciosas y está autorizada a realizar.

Los indicadores de compromiso (COI), incluidas las direcciones IP y las áreas de phishing que deben agregarse a una lista de bloques, están disponibles en la parte inferior del informe ECLECTICIQ.

Además de los campos, también se recomienda considerar restringir la ejecución de herramientas RMM que no se utilizan en el entorno de una organización.