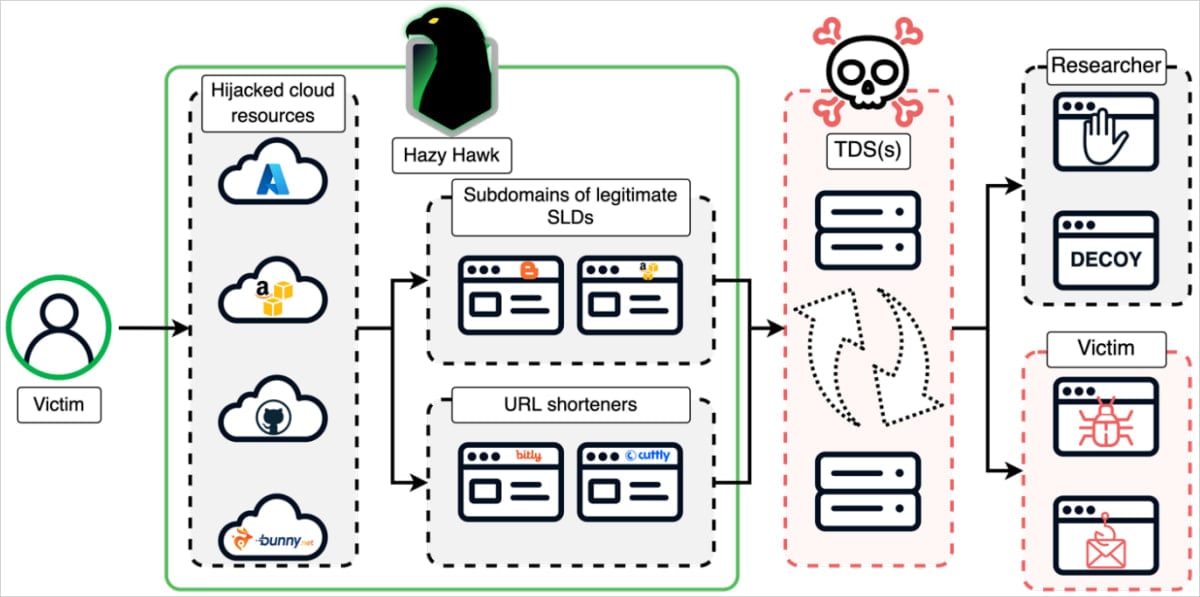

Un actor de amenaza seguido como “ hacíano brumoso ” se desvía las grabaciones de los DNS olvidados, señalando servicios de nube abandonados, tomando cargo de los subdominios confiables de gobiernos, universidades y compañías de fortuna 500 para distribuir estafas, aplicaciones falsas y anuncios maliciosos.

De acuerdo a Investigadores de infoBloxHazy Hawk primero escala para dominios con registros CNAME que apuntan a los puntos de terminación de las nubes abandonadas, que determinan a través de la validación de datos pasivos DNS.

Luego, registran un nuevo recurso en la nube con el mismo nombre que el del CNAME abandonado, que resuelve el subdominio del campo de origen en el nuevo sitio alojado por el actor de amenaza.

Utilizando esta técnica, los actores de amenaza han desviado varias áreas para ocultar actividades maliciosas, organizar contenido de estafa o usarlas como centros de redirección para operaciones de estafa.

Ciertos ejemplos notables de áreas desviadas incluyen:

- Cdc.gov – Centros de EE. UU. Para el control y la prevención de enfermedades

- honeywell.com – conglomerado multinacional

- Berkeley.edu – Universidad de California, Berkeley

- Michelin.co.uk – neumáticos Michelin UK

- Ey.com, Pwc.com, Deloitte.com – Empresas de consultoría “cuatro grandes” globales

- Ted.com – Organización Félébre de medios sin fines de lucro (TED Talks)

- Salud.gov.au – Departamento de Salud de Australia

- Unicef.org – Fondos para niños de las Naciones Unidas

- nyu.edu – Universidad de Nueva York

- Unilever.com – Compañía global de bienes de consumo

- Ca.gov – Gobierno de California

La lista completa de compromisos se encuentra en el informe de InfloBlox.

Una vez que el actor de la amenaza toma el control de un subdominio, generan cientos de URL maliciosas debajo de él, lo que parecen legítimos en los motores de búsqueda debido al alto puntaje de confianza en el dominio de los padres.

Las víctimas que hacen clic en la URL se redirigen a través de capas de dominios TDS e infraestructura que los perfilan de acuerdo con su tipo de dispositivo, su dirección IP, su uso de VPN, etc., para calificar a las víctimas.

Fuente: infoBlox

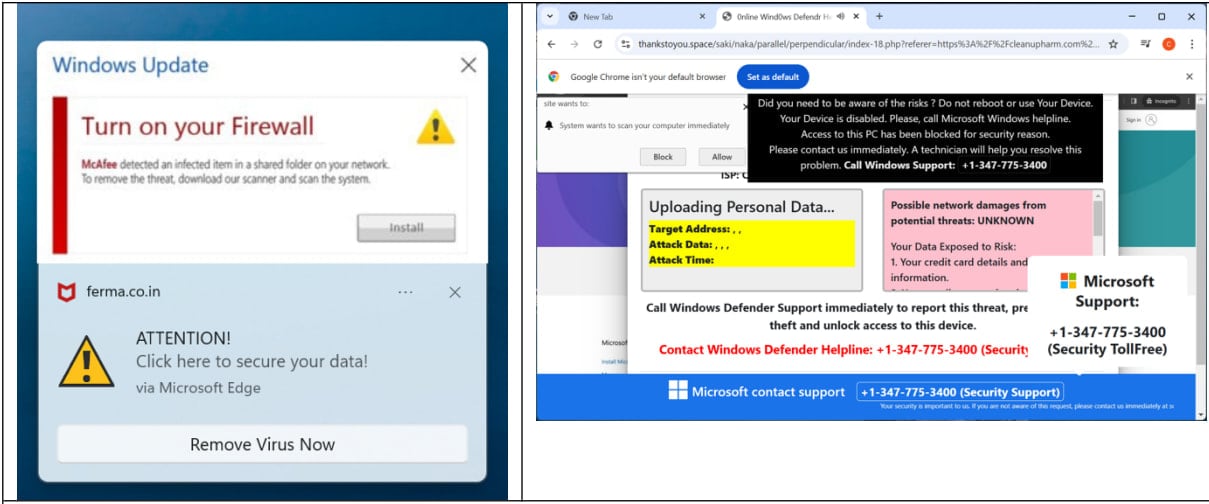

El informe de InfloBlox indica que los sitios se utilizan para estafas de soporte tecnológico, alertas de antivirus falsos, sitios de transmisión / pornografía falsos y páginas de phishing.

Los usuarios han sido engañados para permitir que las notificaciones push de Navigator obtengan alertas persistentes incluso después de dejar los sitios de estafa, lo que puede generar ingresos importantes para Hazy Hawk.

Fuente: infoBlox

Los mismos investigadores señalaron anteriormente a otro jugador de amenazas, “Savvy Seahorse”, que también abusó de las grabaciones de CNAME para construir un TD atípico que redirigió a los usuarios a plataformas de inversión falsas.

Es fácil descuidar los archivos CNAME, por lo que están sujetos a abusos sigilosos, y parece que un número creciente de amenazas se dan cuenta e intentan aprovechar.

En el caso de Hazy Hawk, el éxito de la operación también se basa en organizaciones que no eliminan las grabaciones DNS después de que los servicios en la nube sean fuera de servicio, lo que permite a los atacantes reproducir el nombre de recurso original sin autenticación.