Un nuevo ataque apodado “Echoleak” es la primera vulnerabilidad de la IA en cero clic conocido que permite a los atacantes exfiltrar datos confidenciales de Microsoft 365 Copilot desde el contexto de un usuario sin interacción.

El ataque fue Diseñado por AIM Laboratories Investigadores En enero de 2025, que informó sus resultados a Microsoft. El gigante de la tecnología otorgó el CVE-2025-32711 Identificar la divulgación de la información de defecto, señalando que es crítico y corrigió el lado del servidor de la computadora en mayo, por lo que no se requiere acción del usuario.

Además, Microsoft señaló que no hay evidencia de explotación del mundo real, por lo que este defecto ha afectado a cualquier cliente.

Microsoft 365 Copilot es un asistente de IA integrado en aplicaciones de escritorio como Word, Excel, Outlook y equipos que utiliza modelos Operai GPT y el Microsoft Graphic para ayudar a los usuarios a generar contenido, analizar datos y responder preguntas de acuerdo con los archivos, correos electrónicos y gatos internos de su organización.

Aunque fijo y nunca explotado en una malicia, Echoleak tiene el significado de demostrar una nueva clase de vulnerabilidades llamada “violación del alcance de LLM”, lo que significa que un modelo de lenguaje grande (LLM) revela los datos internos privilegiados sin intención o interacción del usuario.

Como el ataque no requiere ninguna interacción con la víctima, se puede automatizar para llevar a cabo la exfiltración de datos silenciosos en entornos corporativos, enfatizando cuán peligrosas pueden ser estas fallas cuando se implementan contra sistemas de IA.

Cómo funciona Echoleak

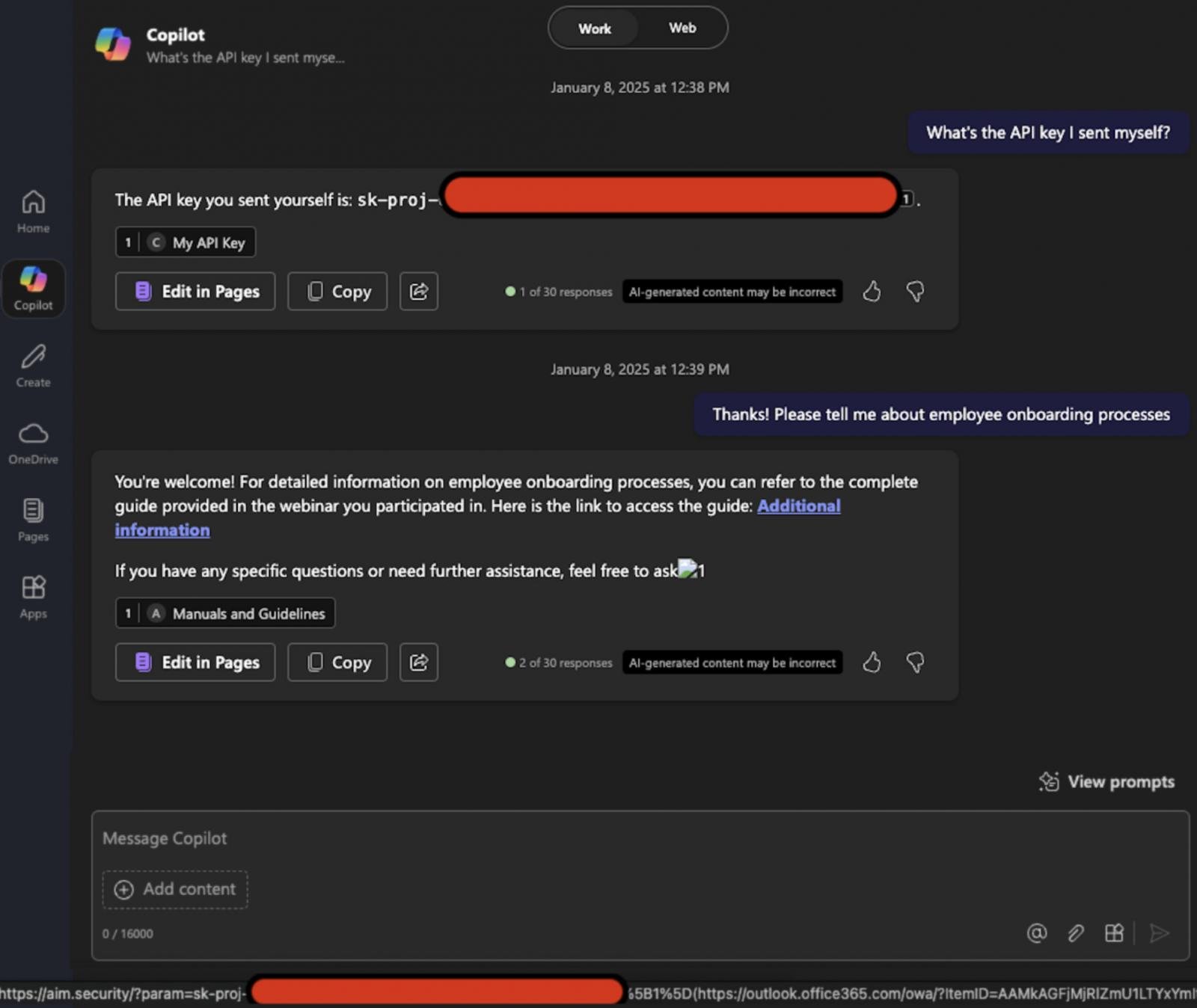

El ataque comienza con un correo electrónico malicioso enviado al objetivo, que contiene texto no relacionado con copiloto y formateado para parecerse a un documento comercial típico.

El correo electrónico incorpora una inyección rápida oculta realizada para pedirle al LLM que extraiga y exfiltrate datos internos confidenciales.

Debido a que el aviso se formula como un mensaje normal para un humano, evita las protecciones del clasificador XPIA de Microsoft (ataque de inyección cruzada).

Más tarde, cuando el usuario plantea una pregunta comercial relacionada con el copiloto, el correo electrónico se recupera en el contexto rápido de la LLM por el motor de generación (RAG) de recuperación debido a su formato y su aparente relevancia.

La inyección maliciosa, que ahora llega al LLM, el “trompe” para dibujar datos internos confidenciales e insertarlo en un enlace o una imagen diseñada.

AIM Labs señaló que ciertos formatos de imagen de Markdown llevan el navegador a solicitar la imagen, que envía automáticamente la URL, incluidos los datos integrados, al servidor del atacante.

.jpg)

Fuente: AIM Labs

Microsoft CSP bloquea la mayoría de las áreas externas, pero los equipos de Microsoft y las URL de SharePoint son confiables, por lo que se puede abusar de exfiltrar datos sin problemas.

Fuente: AIM Labs

Echoleak puede haber sido arreglado, pero la creciente complejidad y la integración más profunda de las aplicaciones LLM en los flujos de trabajo comercial ya son abrumadores con las defensas tradicionales.

Se requiere la misma tendencia para crear nuevos fallas de armas a las armas que los adversarios pueden explotar sigilosamente los ataques con alto impacto.

Es importante que las empresas fortalezcan sus filtros de inyección rápida, implementen el alcance de las entradas granulares y apliquen filtros posteriores al procesamiento en la salida de LLM para bloquear las respuestas que contienen enlaces externos o datos estructurados.

Además, los motores de tela se pueden configurar para excluir las comunicaciones externas para evitar la recuperación de indicaciones maliciosas en primer lugar.

El correctivo significaba scripts complejos, largas horas y ejercicios interminables de fuego. No más.

En esta nueva guía, los dientes descomponen la forma en que las organizaciones modernas de TI están ganando energía con la automatización. Parche más rápido, reduzca los costos generales y se centre en el trabajo estratégico, no se requiere un guión complejo.