La noticia estalló hoy de una “madre de todos los delitos”, que despierta una amplia cobertura de los medios llena de advertencias y miedo. Sin embargo, parece que es una compilación de la información de identificación previamente divulgada robada por los infositistas, expuesto en violaciones de datos y a través del relleno de información de identificación.

Para ser claros, esta no es una nueva violación de datos o una violación, y los sitios web involucrados no se han comprometido recientemente a robar esta información de identificación.

En cambio, estas referencias robadas probablemente circularon por un tiempo, si no por años. Luego fue recolectado por una compañía de seguridad cibernética, investigadores o actores amenazantes y reacondicionados en una base de datos expuesta en Internet.

Cybernews, que descubierto La compilación expuesta brevemente, dijo que se almacenó en un formato comúnmente asociado con el software malicioso de Infostaler, aunque no comparten muestras

Un infoptealer es el malware que intenta robar información de identificación, billeteras de criptomonedas y otros datos de un dispositivo infectado. Con los años, los infostadores se han convertido en un problema masivo, lo que lleva a violaciones de todo el mundo.

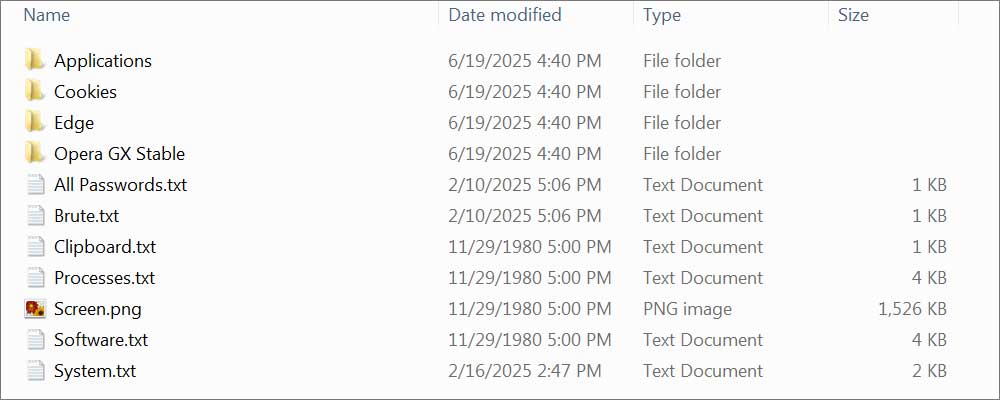

Estos tipos de malware tienen un impacto en Windows y Mac, y cuando se ejecutan, reúne toda la información de identificación que se puede almacenar en un dispositivo y guardarla en lo que se llama “periódico”.

Un diario de InfoTealer es generalmente un archivo que contiene muchos archivos de texto y otros datos robados. Los archivos de texto contienen listas de identificación robada en navegadores, archivos y otras aplicaciones.

Fuente: BleepingCompute

La información de identificación robada generalmente se guarda una por línea en el siguiente formato:

URL: nombre de usuario: contraseña

A veces, el delimitador entre cada componente se cambia a una coma, un punto y coma o un tablero.

Por ejemplo, lo siguiente es cómo un InfoTeaper registrará la información de identificación robada de un dispositivo a un periódico:

Si alguien está infectado con un infosteller y mil información registrada en su navegador, el infostal los volará a todos y los almacenará en el periódico. Estos periódicos se descargan del actor de amenazas, donde la información de identificación se puede utilizar para otros ataques o venderse en mercados de delitos cibernéticos.

El problema de InfoStaler se ha vuelto tan malo y omnipresente que las referencias comprometidas se han convertido en uno de los medios más comunes para amenazar a los actores a unir las redes.

Tenemos un seminario web el próximo mes titulado “Información de identificación robada: la nueva puerta de entrada a su red“Esto se centra en los infositistas, las referencias comprometidas y cómo las organizaciones pueden protegerse.

Este problema también ha llevado a la policía de todo el mundo a suprimir activamente estas operaciones de delitos cibernéticos en acciones recientes, como “Operation Secure” y la interrupción de Lummaser.

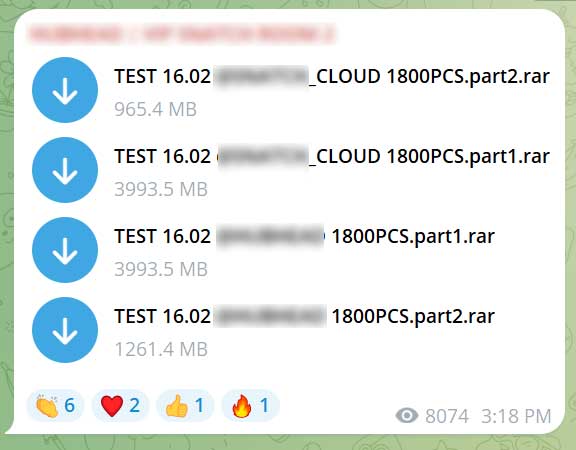

Si bien los infostios se han vuelto tan abundantes y comúnmente utilizados, los actores de amenaza publican compilaciones masivas en el telegrama, pegados y discordios para adquirir la reputación de la comunidad de delitos cibernéticos o como teasers con ofertas pagas.

Fuente: BleepingCompute

Para ver cuántas contraseñas se proporcionan de forma gratuita, el archivo único de 1,261.4 MB en la imagen de arriba contenía más de 64,000 pares de identificación.

Hay miles, incluso cientos de miles, de archivos revelados similares compartidos en línea, lo que causa miles de millones de referencias publicadas de forma gratuita.

Muchos de estos archivos gratuitos probablemente se han compilado en la base de datos masiva que fue expuesta y visto brevemente por CyberNews.

Se han publicado colecciones de identificación similares en el pasado, como Fugas rockyou2024Con más de 9 mil millones de registros y “CO -CO -1”, que contenía más de 22 millones de contraseñas únicas.

A pesar del zumbido, no hay evidencia de que esta compilación contenga nuevos datos o previamente invisibles

¿Qué debes hacer?

Entonces, ahora que sabe que ha habido una fuga de identificación masiva probablemente robada por infositistas, violaciones de datos y ataques contra poderes, es posible que se pregunte qué debe hacer.

El paso más importante es adoptar y mantener buenos hábitos de ciberseguridad que ya deba seguir.

Si teme que un infosteller pueda estar presente en su computadora, escanee su dispositivo con un programa antivirus confiable antes de modificar las contraseñas. De lo contrario, los títulos de habilidades recién incautadas también podrían ser robados.

Una vez que esté convencido de que su sistema está limpio, concéntrese en mejorar su higiene de contraseña.

Esto significa usar una contraseña única y sólida para cada sitio que use y cuente con un administrador de contraseñas para mantenerlos organizados y seguros.

Sin embargo, incluso las contraseñas únicas no lo ayudarán a permanecer protegido si está pirateado, a caer en un ataque de phishing o instalar software malicioso.

Por lo tanto, es crucial que también use dos factores (2FA) de autenticación con una aplicación de autenticación, como Autenticador de Microsoft, Autenticador de GoogleO EntrenadorPara administrar sus códigos 2FA. Algunos administradores de contraseñas, como Bitwarden y 1Password, también incluyen características de autenticación, lo que le permite usar una aplicación para ambos.

Con 2FA activado, incluso si una contraseña en un sitio está comprometida, las partes interesadas de amenaza no pueden acceder a la cuenta sin su código 2FA.

Como regla general, debe evitar el uso de textos de SMS para recibir códigos 2FA, porque los actores de amenaza pueden realizar ataques de intercambio SIM para desviar su número de teléfono y obtenerlos.

En cuanto a esta fuga, con las muchas referencias reveladas, existe la posibilidad de que uno de los lectores de este artículo se enumere en la compilación.

Sin embargo, no se asuste y no lo subraye, para ejecutar modificando todas sus contraseñas. En cambio, aproveche esta oportunidad para mejorar sus hábitos de ciberseguridad.

Para verificar si su información de identificación ha aparecido en violaciones conocidas, considere el uso de servicios como Yo estaba pwned.

Y si usa la misma contraseña en varios sitios, ahora es el momento de moverse a aquellos únicos.

De esta manera, las filtraciones como esta se vuelven mucho menos peligrosas para usted.

El correctivo significaba scripts complejos, largas horas y ejercicios interminables de fuego. No más.

En esta nueva guía, los dientes descomponen la forma en que las organizaciones modernas de TI están ganando energía con la automatización. Parche más rápido, reduzca los costos generales y se centre en el trabajo estratégico, no se requiere un guión complejo.