El grupo de amenazas patrocinado por el estado ruso, APT28, utiliza gatos de señalización para apuntar a los objetivos del gobierno en Ucrania con dos familias de malware previamente indocumentado Beardhell y Slimagent.

Para ser claros, este no es un problema de seguridad en la señal. En cambio, los actores de amenaza usan con mayor frecuencia la plataforma de mensajería como parte de sus ataques de phishing debido a su mayor uso de gobiernos en el mundo.

Los ataques fueron descubiertos por primera vez por la computadora y la intervención de emergencia de Ucrania (Certificado) En marzo de 2024, aunque en ese momento se descubrieron detalles limitados sobre el vector de infección.

Más de un año después, en mayo de 2025, ESET informó a Cert-UA de acceso no autorizado a una cuenta de mensajes de Gobierno, que despertó una nueva respuesta como incidente.

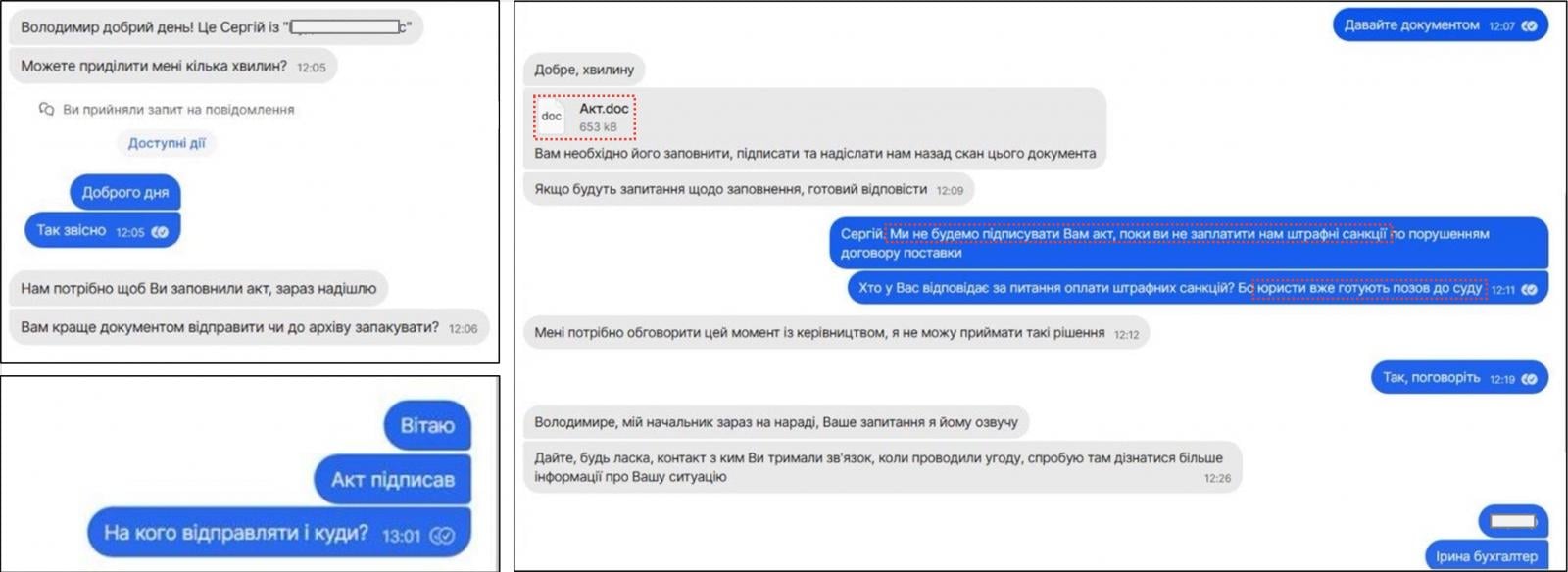

Durante esta nueva encuesta, CERT-UA descubrió que los mensajes enviados a través de la señal de aplicación de mensajero encriptada se usaron para entregar un documento malicioso a los objetivos (а 24.doc), que usa macros para cargar una puerta robada de memoria llamada residente llamada Covenant.

Fuente: CERT-UA

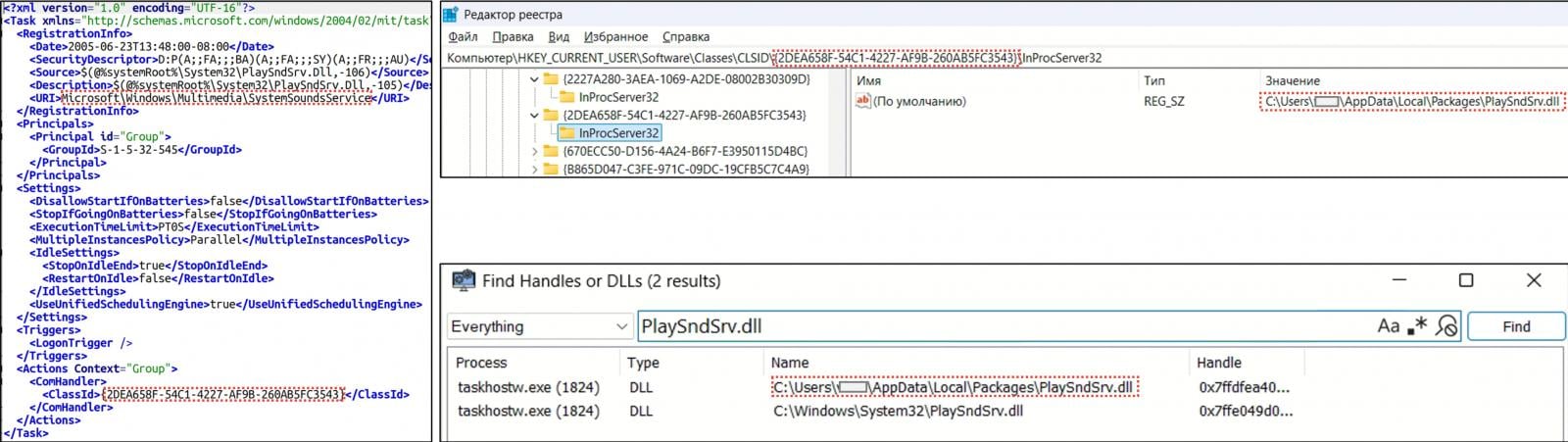

Covenant actúa como un cargador de malware, descargando un DLL (playsndsrv.dll) y un archivo WAV impulsado por shellcode (ejemplo-03.wav) que carga bardshell, un malware C ++ previamente no declarado.

Para el cargador y la carga útil de malware primario, la persistencia es segura a través de Commijacking en el registro de Windows.

Fuente: CERT-UA

La característica principal de BeardShell es descargar scripts de PowerShell, descifrarlos usando “Chacha20-Poly1305” y ejecutarlos. Los resultados de la ejecución se exfiltran al servidor de control y control (C2), la comunicación que es facilitada por la API ICEDRive.

En los ataques de 2024, CERT-IU también vio una captura de pantalla llamada Slimagent, que captura capturas de pantalla utilizando una gama de funciones de API de Windows (EnumdisplayPonitors, CreatePatibbledC, createCompatible Bitmap, BitBlt, GDipsaveImetostream).

Estas imágenes se cifran utilizando AES y RSA, y almacenadas localmente, probablemente para ser exfiltradas por una carga / herramienta útil separada en el servidor C2 de APT28.

CERT-SUA atribuye esta actividad a APT28, que siguen como UAC-0001, y recomienda que los objetivos potenciales supervisen las interacciones de red con App.koofR.net y API.icevive.net.

APT28 tiene una larga historia de apuntar a Ucrania, así como a otras organizaciones clave en los Estados Unidos y Europa, principalmente para el ciberespionaje.

Son uno de los grupos de amenazas de Rusia más avanzados, expuestos por la bocina en noviembre de 2024 por haber utilizado una nueva técnica de “vecino más cercano”, que elevó los objetivos de forma remota al operar las redes Wi-Fi cercanas.

En 2025, la señal se volvió inesperadamente en el centro de los ataques cibernéticos vinculados a Rusia y Ucrania.

La popular plataforma de comunicación ha sido abusada en los ataques de Phiscos de lanza que abusaron del aparato de la plataforma del aparato para desviar las cuentas y en la distribución de ratas de cristal oscuro contra objetivos clave en Ucrania.

En un momento, representantes del gobierno ucraniano expresó la decepción Esta señal habría dejado de colaborar con ellos en sus esfuerzos para bloquear los ataques rusos. Los funcionarios ucranianos expresaron su frustración ante la falta de cooperación de señal para bloquear las operaciones rusas.

Sin embargo, el presidente informará a Meredith Whittaker Conocí esta afirmación con sorpresaAfirmando que la plataforma nunca ha compartido datos de comunicación con Ucrania o cualquier otro gobierno.

El correctivo significaba scripts complejos, largas horas y ejercicios interminables de fuego. No más.

En esta nueva guía, los dientes descomponen la forma en que las organizaciones modernas de TI están ganando energía con la automatización. Parche más rápido, reduzca los costos generales y se centre en el trabajo estratégico, no se requiere un guión complejo.