Las vulnerabilidades que afectan un chipset Bluetooth presente en más de dos docenas de dispositivos de audio de diez proveedores pueden usarse para escuchar o robar información confidencial.

Los investigadores confirmaron que 29 dispositivos de Beyerdynamic, Bose, Sony, Marshall, Jabra, JBL, JLAB, Earemax, Moerlabs y Teufel se ven afectados.

La lista de productos afectados incluye altavoces, auriculares, auriculares y micrófonos inalámbricos.

Los problemas de seguridad podrían usarse para usar un producto vulnerable y en ciertos teléfonos, un atacante en el rango de conexión puede extraer el historial de llamadas y los contactos.

Expección en una conexión Bluetooth

En Soldados Conferencia de seguridad en Alemania, los investigadores de la compañía de seguridad cibernética ERNW revelaron tres vulnerabilidades en los sistemas Airoha en un chip (SOC), que se usan ampliamente en auriculares estéreo inalámbricos (TWS).

Los problemas no son críticos y además de la proximidad física (Bluetooth Beach), su explotación también requiere “un conjunto de altas habilidades técnicas”. Recibieron los siguientes identificadores:

- CVE-2025-20700 (6.7, puntaje de gravedad promedio) -Selección de autenticación para servicios GATT

- CVE-2025-20701 (6.7, puntaje de gravedad promedio) -Selección de autenticación para Bluetooth BR / EDR

- CVE-2025-20702 (7.5, puntaje de alta gravedad)-Capacidades críticas de un protocolo personalizado

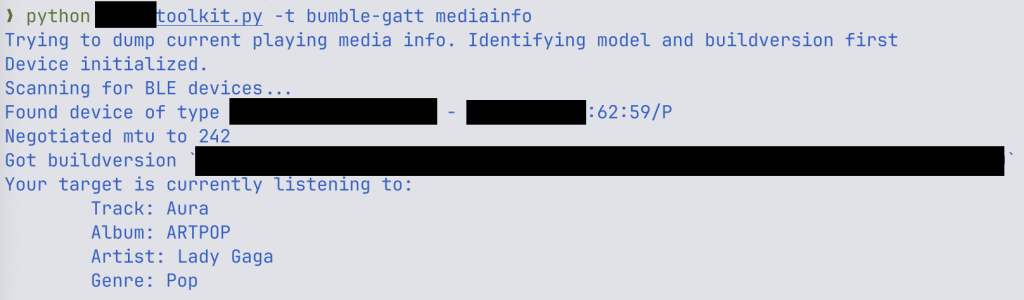

Los investigadores de Ernw dicen que han creado un código operativo de prueba conceptual que les ha permitido leer los medios actualmente en juego de los auriculares específicos.

Fuente: Erwn

Aunque tal ataque puede no presentar un gran riesgo, otros escenarios que aprovechan los tres errores podrían permitir que un jugador de amenaza desvíe la conexión entre el teléfono móvil y un dispositivo Bluetooth de audio y usar el perfil de Bluetooth Hands -Free (HFP) para emitir pedidos en el teléfono.

“La gama de comandos disponibles depende del sistema operativo móvil, pero todas las plataformas principales admiten al menos la iniciación y la recepción de llamadas” – – Ernw

Los investigadores pudieron activar una apelación a un número arbitrario extrayendo las teclas de conexión Bluetooth de la memoria de un dispositivo vulnerable.

Dicen que, en función de la configuración del teléfono, un atacante también puede recuperar el historial de llamadas y los contactos.

También pudieron iniciar una llamada y “escuchar con éxito conversaciones o sonidos dentro del rango del teléfono”.

Además, el firmware del aparato vulnerable podría reescribirse para permitir la ejecución del código remoto, lo que facilita la implementación de una hazaña radiante capaz de extenderse en varios dispositivos.

Se aplican restricciones de ataque

Aunque los investigadores de ERNW tienen escenarios de ataque graves, la implementación práctica en una escala está limitada por ciertos límites.

“Sí, la idea de que alguien podría desviar los auriculares, identificarlo hacia su teléfono y potencialmente hacer llamadas o espiarlo, parece bastante alarmante”.

“Sí, técnicamente, es serio”, dicen los investigadores, y agregan que “los ataques reales son complejos de hacer”.

La necesidad de sofisticación técnica y proximidad física limita estos ataques a objetivos de alto valor, como los de diplomacia, periodismo, activismo o industrias sensibles.

Airoha ha publicado un SDK actualizado que incorpora las atenuaciones necesarias, y los fabricantes de dispositivos comenzaron el desarrollo y distribución de soluciones.

Sin embargo, publicación alemana Heise dice El hecho de que las actualizaciones de firmware más recientes para más de la mitad de los dispositivos asignados vienen del 27 de mayo o antes, que es antes de que Iiroha entregue el SDK actualizado a sus clientes.

El correctivo significaba scripts complejos, largas horas y ejercicios interminables de fuego. No más.

En esta nueva guía, los dientes descomponen la forma en que las organizaciones modernas de TI están ganando energía con la automatización. Parche más rápido, reduzca los costos generales y se centre en el trabajo estratégico, no se requiere un guión complejo.