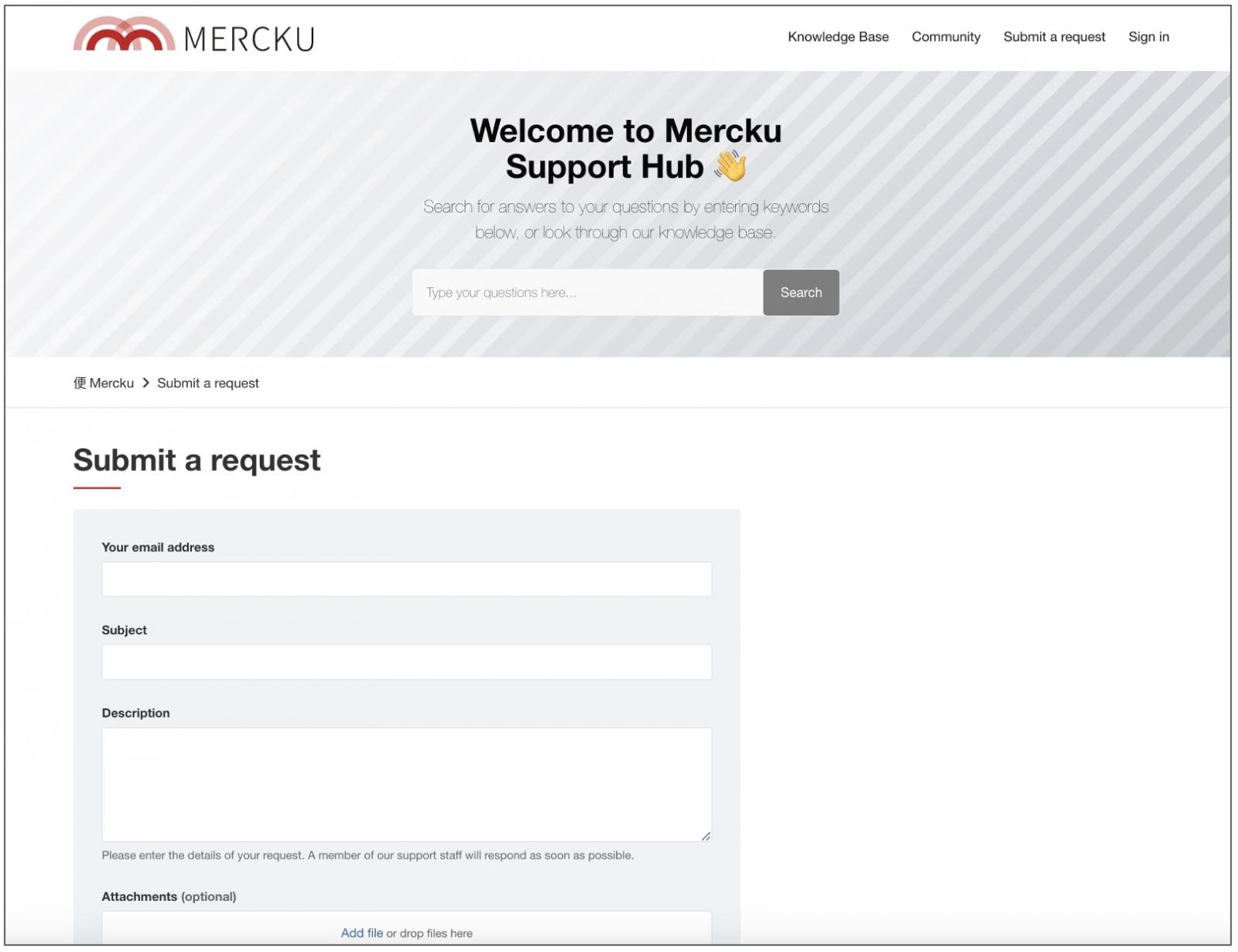

BleepingComputer ha verificado que el portal de soporte de un fabricante de enrutadores actualmente envía correos electrónicos de phishing a MetaMask en respuesta a tickets de soporte presentados recientemente, en lo que parece ser un compromiso.

El fabricante canadiense de enrutadores Mercku suministra equipos a proveedores de servicios de Internet (ISP) y empresas de redes canadienses y europeos, incluidos Start.ca, FibreStream, Innsys, RealNett, Orion Telekom y Kelcom.

Tickets de soporte reconocidos con phishing MetaMask

Las solicitudes de soporte enviadas al fabricante del enrutador, Mercku, se responden automáticamente a través de un correo electrónico de phishing, confirmó BleepingComputer.

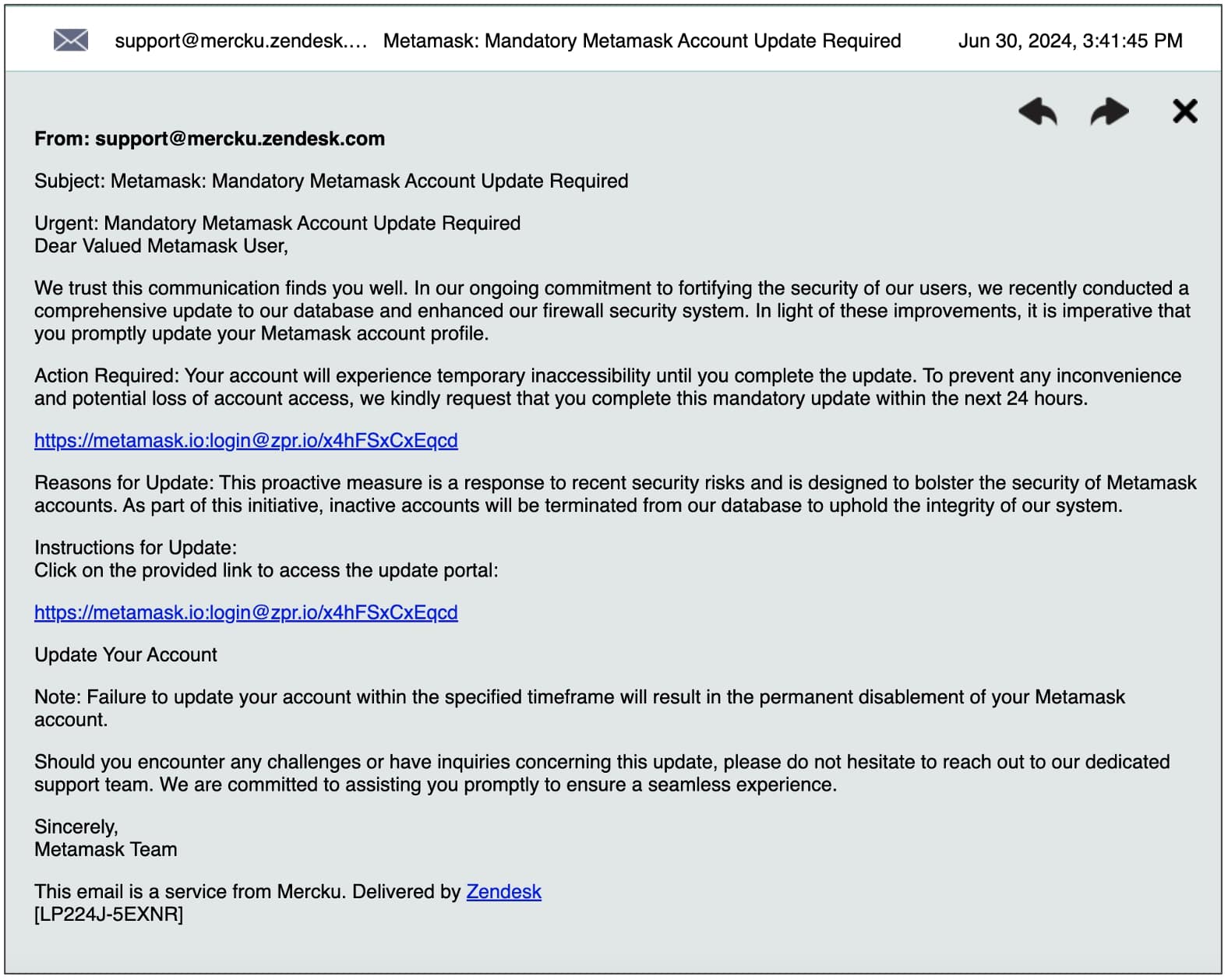

Tan pronto como se envía el formulario en línea, el usuario recibe un correo electrónico titulado “Metamask: se requiere actualización obligatoria de la cuenta de Metamask” a continuación:

(La computadora emite un pitido)

Específicamente, el correo electrónico pide a los usuarios que “actualicen su cuenta Metamask” dentro de las 24 horas o corren el riesgo de “perder potencialmente el acceso a su cuenta”.

“Esperamos que estés bien. Como parte de nuestro compromiso continuo de mejorar la seguridad de nuestros usuarios, recientemente completamos una actualización integral de la base de datos y mejoramos nuestro sistema de seguridad de firewall. A la luz de estas mejoras, es imperativo que actualice rápidamente el perfil de su cuenta Metamask.

Acción requerida: Su cuenta será temporalmente inaccesible hasta que complete la actualización. Para evitar cualquier inconveniente y posible pérdida de acceso a su cuenta, le solicitamos que complete esta actualización obligatoria dentro de las próximas 24 horas.

hxxps://metamask.io:login@zpr[.]io/x4hFSxCxEqcd

Motivos de la actualización: esta medida proactiva es una respuesta a los riesgos de seguridad recientes y tiene como objetivo fortalecer la seguridad de las cuentas de Metamask. Como parte de esta iniciativa, las cuentas inactivas se eliminarán de nuestra base de datos para preservar la integridad de nuestro sistema.

Con oficinas en Canadá, China, Alemania y Pakistán, Mercku “Wi-Fi en malla” enrutadores y equipos. Los ISP, incluidos Start.ca, FibreStream, Innsys, RealNett, Orion Telekom y Kelcom, proporcionan equipos Mercku a sus clientes.

Durante nuestras pruebas, contactamos a Mercku a través de su portal Zendesk y recibí el mensaje anterior en lugar de un reconocimiento automático.

El correo electrónico de confirmación es un mensaje de phishing. Los usuarios no deben responder y no deben abrir ningún enlace o archivo adjunto que contenga.

MetaMask es una billetera de criptomonedas que utiliza la cadena de bloques Ethereum y está disponible como extensión del navegador y aplicación móvil.

Dada su popularidad, MetaMask a menudo se ha convertido en un objetivo para los atacantes, incluidos los phishers y los estafadores de criptomonedas.

Abusos informacion del usuario parte de una URL para que parezca real

El enlace de phishing incluido en el correo electrónico (descolgado para su seguridad) tiene una estructura bastante interesante:

hxxps://metamask.io:login@zpr[.]io/x4hFSxCxEqcd

Al contrario de lo que parece la URL, no te lleva a “metamask.io”, sino a zpr.[.]io en su lugar.

Una URL o dirección IP se puede representar en diferentes formatos. Los atacantes han abusado de las variaciones permitidas por las especificaciones del IETF para atacar a usuarios desprevenidos con ataques de phishing.

El esquema de URL permite el uso de una parte llamada “Autoridad”. Esta parte le permite especificar “información de usuario”, que parece un nombre del usuariopresente entre URL protocolo y el anfitrión las piezas.

Específicamente, a partir del RFC 3986, esta funcionalidad de “información de usuario” facilita que los atacantes abusen de ella para “ataques semánticos“.”

“Debido a que el subcomponente userinfo rara vez se usa y aparece ante el host en el componente de autoridad, se puede usar para construir un URI destinado a engañar a un usuario humano al parecer que identifica una autoridad de nomenclatura (de confianza) mientras que en realidad identifica una autoridad oculta diferente. detrás del ruido. Por ejemplo

ftp://cnn.example.com&story=breaking_news@10.0.0.1/top_story.htm

podría llevar a un usuario humano a asumir que el host es “cnn.example.com”, cuando en realidad es “10.0.0.1”.

Tenga en cuenta que un subcomponente de información de usuario engañoso podría ser mucho más largo que el ejemplo anterior.

Un URI engañoso, como el anterior, es un ataque a las ideas preconcebidas del usuario sobre el significado de un URI en lugar de un ataque al software en sí. »

Aunque puede aparecer Cuando inicia sesión en “google.com”, la parte antes de “@” representa “información de usuario” y no el sitio web genuino de Google, por lo que aún llegará a BleepingComputer.

En la práctica, la parte de información de usuario del esquema URI rara vez se utiliza, desde un punto de vista técnico. Incluso si su navegador web todavía “envía” información del usuario al servidor, el servidor la ignorará y su solicitud continuará como si la parte de información del usuario estuviera ausente (es decir, si la URL se hubiera eliminado).

De todos modos, actores maliciosos pueden abusar de esta característica para dar la falsa impresión de que un usuario está accediendo a una URL comercial legítima cuando en realidad no es el caso.

En este caso particular, haciendo clic en hxxps://metamask.io:login@zpr[.]io/x4hFSxCxEqcd te lleva a zpr primero[.]io/x4hFSxCxEqcd.

el zpr[.]El servicio io, que es un acortador de URL del que el atacante abusa en este caso, luego redirige al visitante a otro sitio web, hxxps://matjercasa.youcan.[.]almacenar.

Afortunadamente, en nuestras pruebas, la página web de destino final indica que la cuenta de alojamiento del dominio .store ha sido “suspendida” y, por lo tanto, se han frustrado más ataques por ahora.

BleepingComputer se puso en contacto con los equipos de prensa y soporte de Mercku durante el fin de semana para informarles sobre este compromiso y hacer preguntas adicionales sobre cómo sucedió.

Mientras tanto, los clientes actuales y potenciales de Mercku deben abstenerse de utilizar el portal de soporte del fabricante e interactuar con cualquier comunicación que se origine allí.