Una campaña masiva de phishing denominada “EchoSpoofing” aprovechó permisos ahora débiles y parcheados en el servicio de protección de correo electrónico de Proofpoint para enviar millones de correos electrónicos falsificados haciéndose pasar por grandes entidades como Disney, Nike, IBM y Coca-Cola, con el fin de apuntar a empresas Fortune 100.

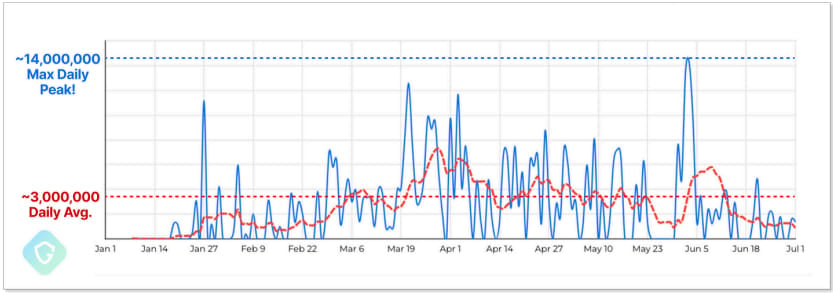

La campaña comenzó en enero de 2024, publicando un promedio de 3 millones de correos electrónicos falsificados por día y alcanzando un máximo de 14 millones de correos electrónicos a principios de junio.

Fuente: Laboratorios Guardio

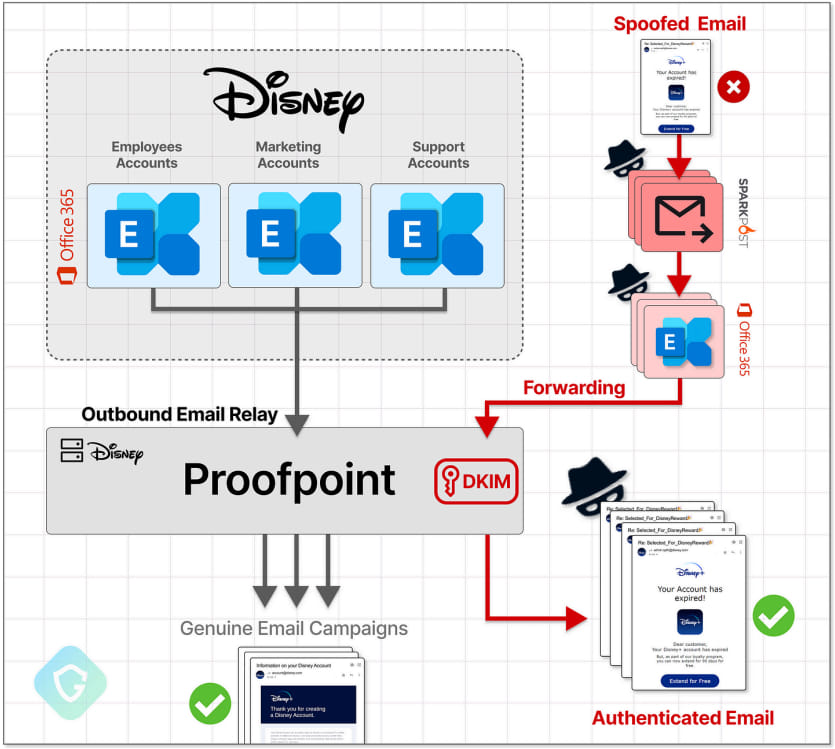

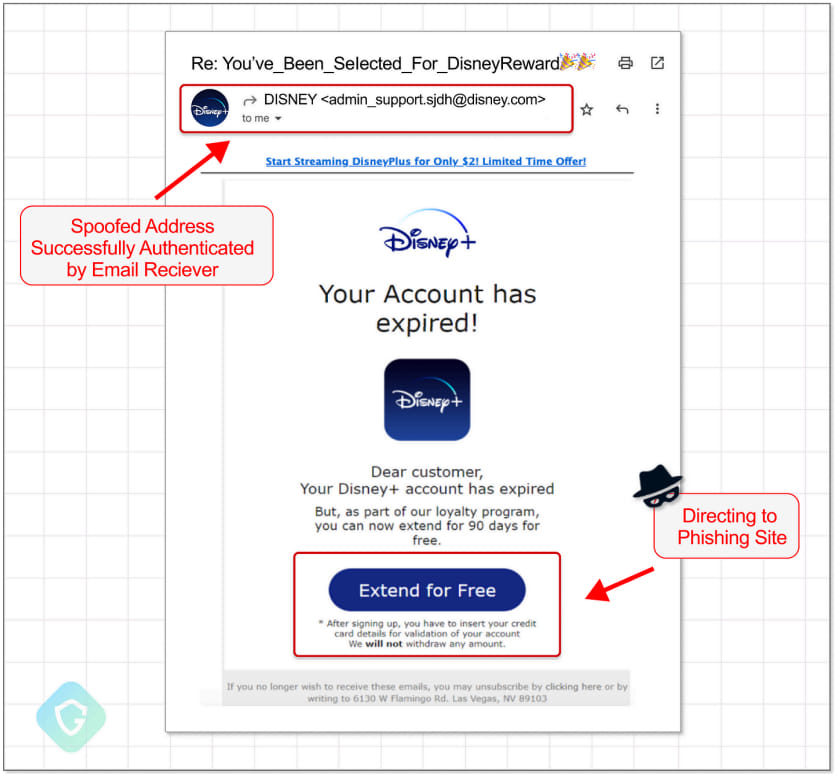

Los correos electrónicos de phishing fueron diseñados para robar información personal confidencial y generar cargos no autorizados. También incluyeron firmas de Marco de políticas del remitente (SPF) y Correo identificado con claves de dominio (DKIM) correctamente configuradas, lo que las hizo parecer auténticas para los destinatarios.

Fuente: Laboratorios Guardio

Laboratorios Guardio ayudó a descubrir la campaña de phishing y la brecha de seguridad en los servidores de retransmisión de correo electrónico de Proofpoint. En mayo de 2024, informaron a la empresa y les ayudaron a resolver el problema.

La campaña EchoSpoofing

Para llevar a cabo esta campaña, los actores de amenazas configuraron sus propios servidores SMTP para crear correos electrónicos falsificados con encabezados manipulados, luego los retransmitieron a través de los servidores de retransmisión de Proofpoint utilizando cuentas de Microsoft Office 365 comprometidas o maliciosas.

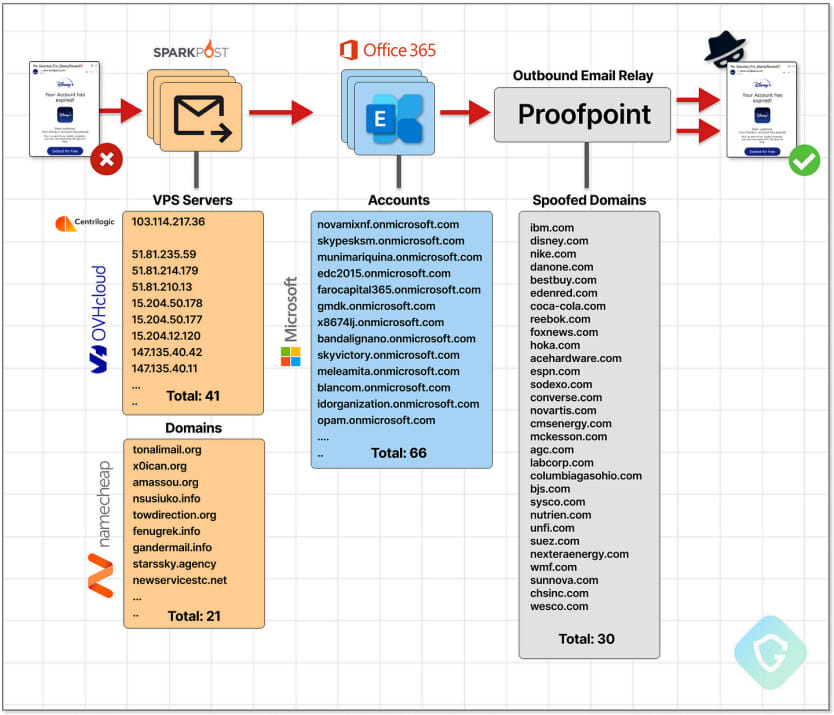

Los atacantes utilizaron servidores privados virtuales (VPS) alojados por OVHCloud y Centrilogic para enviar estos correos electrónicos y utilizaron varios dominios registrados a través de Namecheap.

Fuente: Laboratorios Guardio

Los actores de amenazas podrían pasar controles SPF y enviar correos electrónicos a través de los servidores de Proofpoint debido a un registro SPF muy permisivo configurado en los dominios por los servicios de seguridad de correo electrónico.

Al configurar un dominio para utilizar la puerta de enlace de correo electrónico de Proofpoint, la empresa ofrece una opción de configuración para seleccionar los diferentes servicios de correo electrónico a través de los cuales desea permitir la transmisión de correos electrónicos.

Cuando se selecciona Office 365, se crea un registro SPF demasiado permisivo, lo que permite que cualquier cuenta de Office 365/Microsoft 365 transmita correo electrónico a través del servicio de correo electrónico seguro de Proofpoint.

include:spf.protection.outlook.com include:spf-00278502.pphosted.comDe forma predeterminada, no se puede especificar ninguna cuenta o inquilino específico. En cambio, Proofpoint confiaba en cualquier rango de direcciones IP de Office 365, lo que significa que cualquier cuenta podía usar su retransmisión.

Para DKIM, cuando una empresa trabaja con Proofpoint, carga sus claves privadas DKIM en la plataforma para que los correos electrónicos que fluyen a través del servicio estén firmados correctamente.

Como los correos electrónicos pasaron ahora las comprobaciones DKIM y SPF, pudieron entregarse en las bandejas de entrada sin ser marcados como spam.

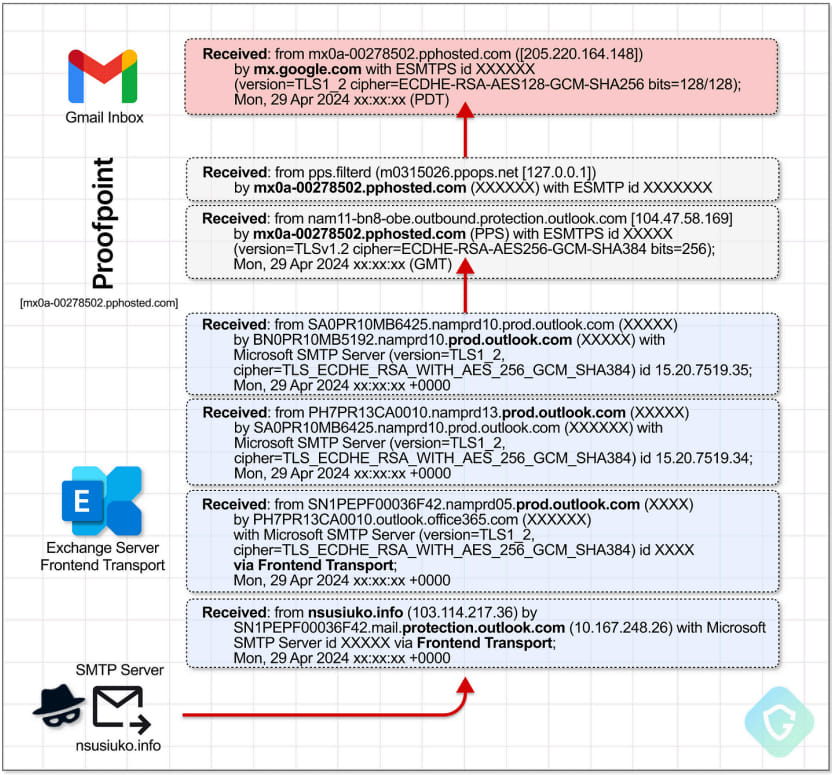

Guardio Labs explica que las principales plataformas de correo electrónico como Gmail trataban estos correos electrónicos como genuinos y, en lugar de enviarlos a las carpetas de spam de los usuarios, los entregaban a sus bandejas de entrada.

Fuente: Laboratorios Guardio

Los correos electrónicos contenían señuelos relacionados con la marca falsificada, informes de vencimientos de cuentas o solicitudes de aprobación de renovación/pago.

Fuente: Laboratorios Guardio

Proofpoint refuerza la seguridad

En un informe coordinado Según Proofpoint, la empresa afirma haber supervisado esta campaña desde marzo.

Utilizando los indicadores de compromiso técnico compartidos por Guardio, Proofpoint pudo mitigar aún más estos ataques y proporcionar nuevas métricas y orientación sobre cómo prevenirlos en el futuro.

La compañía tiene una guía detallada sobre cómo los usuarios pueden agregar controles anti-spoofing y fortalecer la seguridad de su correo electrónico, pero algunas organizaciones no han tomado ninguna de estas acciones manuales para evitar el abuso, lo que permitió que se materializaran campañas como EchoSpoofing.

Proofpoint se ha puesto en contacto con clientes con configuraciones permisivas para ayudarlos a proteger la configuración de su cuenta.

La empresa introdujo el encabezado “X-OriginatorOrg” para ayudar a verificar la fuente del correo electrónico y filtrar los correos electrónicos no legítimos y no autorizados.

Además, una nueva pantalla de configuración de integración de Microsoft 365 permite a los clientes configurar permisos más restrictivos en los conectores de Microsoft 365. Estos permisos especifican qué inquilinos de Microsoft 365 se pueden transmitir a través de los servidores de Proofpoint.

.jpg)

Fuente: Laboratorios Guardio

Finalmente, Proofpoint informó a los clientes afectados que los actores de phishing abusaron con éxito de sus marcas en una operación a gran escala.

Aunque Microsoft también fue consciente del abuso de Microsoft 365, las cuentas infractoras permanecen activas, algunas durante más de siete meses.