La banca Troy Anatsa ha recaudado Google Play una vez más a través de una aplicación que finge ser un visor PDF que tenía más de 50,000 descargas.

El malware se activa en el dispositivo inmediatamente después de instalar la aplicación, siguió a los usuarios para iniciar aplicaciones bancarias de América del Norte y les sirve una superposición que permite el acceso a la cuenta, el keylogging o la automatización de transacciones.

De acuerdo a Los investigadores de tejidos amenazaron Quien vio la última campaña y la trajo a Google, Anatsa muestra a los usuarios un mensaje falso cuando abren aplicaciones específicas, informando el mantenimiento planificado del sistema bancario.

La notificación se muestra además de la interfaz de usuario de la aplicación bancaria, enmascarando la actividad de malware en segundo plano y evitando que las víctimas se pongan en contacto con su banco o revisen sus cuentas para transacciones no autorizadas.

La tela de amenaza ha estado siguiendo a Anatsa en Google Play durante años, descubriendo varias infiltraciones bajo herramientas de utilidad y productividad falsa o troyanizada.

Una campaña descubierta en noviembre de 2021 realizó 300,000 descargas, otra presentación en junio de 2023 tuvo 30,000 descargas, y otra revelación en febrero de 2024 llegó a 150,000 descargas.

En mayo de 2024, la compañía de seguridad móvil Zscaler informó que Annatsa había hecho otra infiltración en la tienda de aplicaciones de Android oficial, con dos aplicaciones que se hacían pasar por un reproductor PDF y un lector QR, acumulando colectivamente 70,000 descargas.

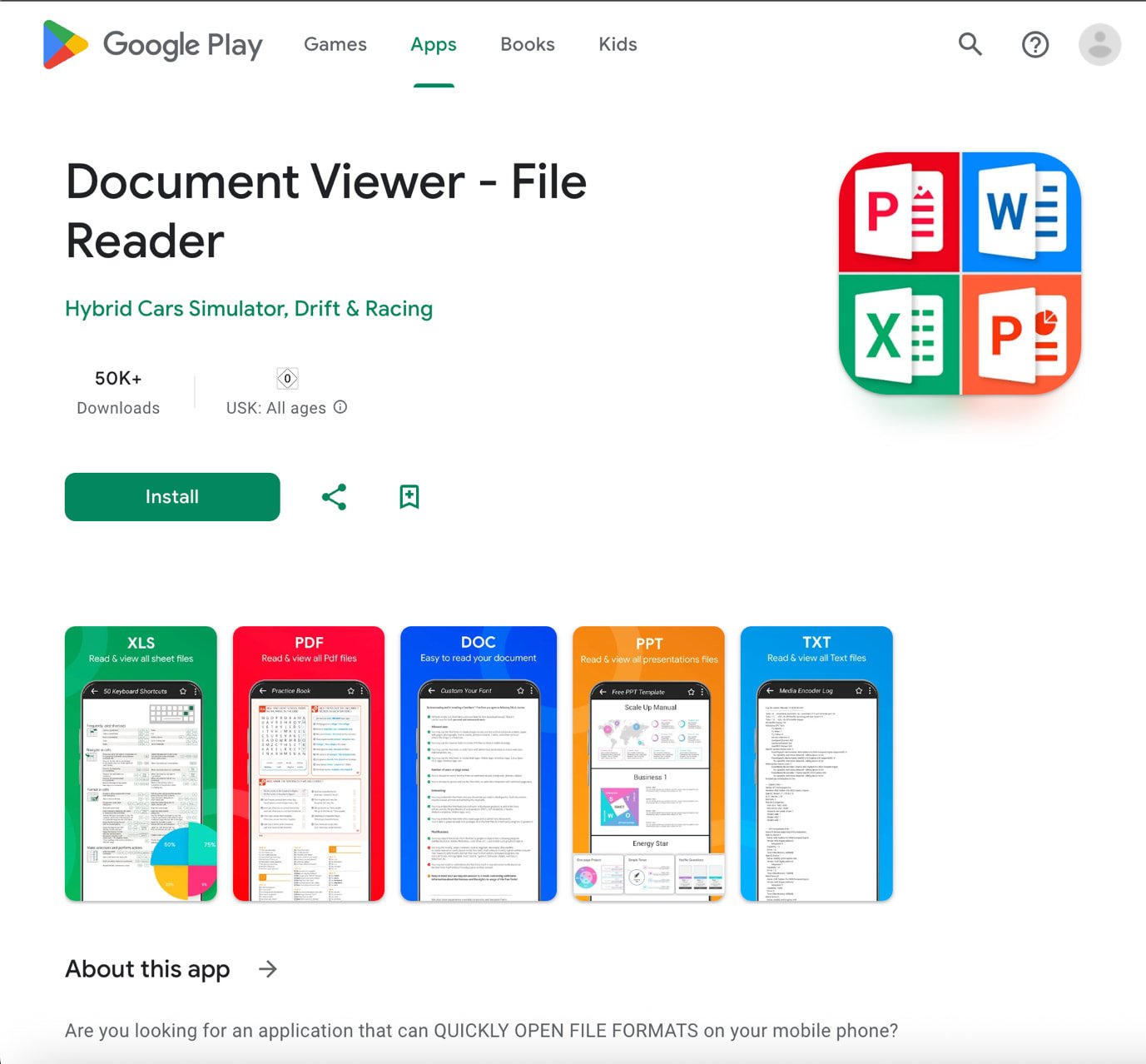

La aplicación Anatsa que la tela de amenaza descubrió en Google Play esta vez es “The Documents Viewer – File Player”, publicada por “Hybrid Car Simulator, Drift & Racing”.

Fuente: amenazsfabric

Los investigadores informan que esta aplicación sigue una táctica astuta cuyos operadores de Anatsa también han demostrado en casos anteriores, donde mantienen la aplicación “limpia” hasta que gana una base de usuarios sustancial.

Una vez que la aplicación se vuelve lo suficientemente popular, introducen un código malicioso a través de una actualización que recupera una carga útil Anatsa de un servidor remoto e instala como una aplicación separada.

Luego, Anatsa se conecta al orden y al control (C2) y recibe una lista de aplicaciones específicas para ser monitoreadas en el dispositivo infectado.

La última solicitud de Anatsa entregó el Troy entre el 24 y el 30 de junio, seis semanas después de su salida inicial en la tienda.

Desde entonces, Google ha eliminado la aplicación maliciosa de la tienda.

Si ha instalado la aplicación, se recomienda desinstalarla de inmediato, ejecute un análisis de sistema completo utilizando Play Protect y restablecer la información de identificación de su cuenta bancaria.

Anatsa encuentra periódicamente formas de infiltrarse en Google Play, para que los usuarios no confíen en las aplicaciones de reputación, consultan las revisiones de los usuarios, prestan atención a las autorizaciones solicitadas y mantienen la cantidad de aplicaciones instaladas en su dispositivo al menos necesarias.