El grupo de amenazas paquistaní APT36 está utilizando una versión nueva y mejorada de su principal implante personalizado, ElizaRAT, en lo que parece ser un número creciente de ataques exitosos contra agencias gubernamentales, entidades militares y misiones diplomáticas de la India durante el año pasado.

La última variante de ElizaRAT incluye nuevas técnicas de evasión, capacidades mejoradas de comando y control (C2) y un componente de cuentagotas adicional que dificulta que los defensores detecten el malware, según los investigadores de Check Point Research (CPR). descubierto durante el análisis las actividades del grupo recientemente. La amenaza aumenta con una nueva carga útil llamada ApoloStealer, que APT36 ha comenzado a utilizar para recopilar tipos de archivos específicos de sistemas comprometidos, almacenar sus metadatos y transferir la información al servidor C2 del atacante.

Una capacidad de ciberataque paso a paso

“Con la introducción de su nuevo ladrón, el grupo ahora puede implementar un enfoque ‘paso a paso’, implementando malware adaptado a objetivos específicos”, explica Sergey Shykevich, jefe del grupo de inteligencia de amenazas de Check Point Software. “Esto garantiza que incluso si los defensores detectan sus actividades, en su mayoría sólo encontrarán una parte del arsenal general de malware”.

El desafío se ve agravado aún más por el uso de software legítimo por parte del grupo de amenazas, binarios terrestres (LoLBins) y servicios legítimos como Telegram, Slack y Google Drive para comunicaciones C2. El uso de estos servicios ha complicado significativamente la tarea de rastrear las comunicaciones de malware en el tráfico de la red, afirma Shykevich.

APT36, que los proveedores de seguridad siguen de diferentes maneras, como Tribu transparente, Operación Do mayor, Tierra KarkaddanY leopardo míticoes un grupo de amenaza paquistaní. Desde aproximadamente 2013, ha apuntado principalmente al gobierno indio y a entidades militares en numerosas operaciones de recopilación de inteligencia. Al igual que muchos otros grupos de amenazas muy específicos, las campañas de APT36 a veces se han dirigido a organizaciones ubicadas en otros países, incluidos Europa, Australia y Estados Unidos.

La cartera actual de malware del actor de amenazas incluye herramientas para comprometer dispositivos Windows, Android y, cada vez más, Linux. A principios de este año, BlackBerry informó sobre una campaña APT36 en la que el 65% de los ataques del grupo Binarios ELF involucrados (Linkable Executable y Linkable Format) dirigido a Maya OS, un sistema operativo similar a Unix que el Ministerio de Defensa de la India desarrolló como alternativa a Windows. Y SentinelOne informó el año pasado que observó a APT36 usando señuelos románticos para propagar malware llamado CopraRAT en dispositivos Android pertenecientes al personal diplomático y militar de la India.

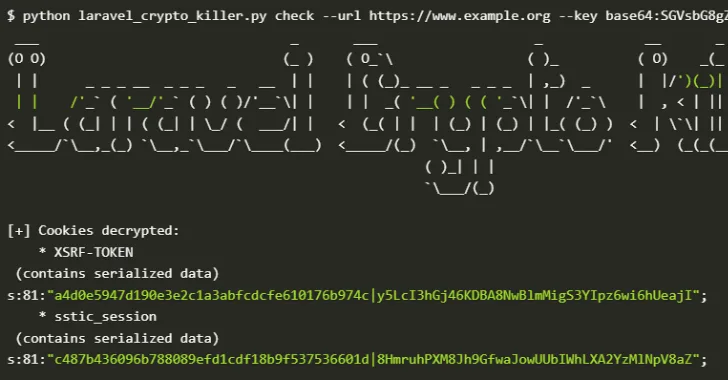

ElizaRAT es un malware que el actor de amenazas integró en su kit de ataque el pasado mes de septiembre. El grupo distribuyó el malware a través de correos electrónicos de phishing que contenían enlaces a archivos maliciosos del Panel de control (CPL) almacenados en Google Storage. Cuando un usuario abre el archivo CPL, ejecuta un código que inicia la infección de malware en su dispositivo, lo que potencialmente le da al atacante acceso remoto o control sobre el sistema.

Tres campañas, tres versiones

Los investigadores de Check Point observaron que los actores de APT36 utilizaron al menos tres versiones diferentes de ElizaRAT en tres campañas distintas (todas dirigidas a entidades indias) durante el año pasado.

La primera fue una variación de ElizaRAT que utilizaba canales de Slack como infraestructura C2. APT36 comenzó a usar esta variante a fines del año pasado y, aproximadamente un mes después, comenzó a implementar ApoloStealer con ella. Desde principios de este año, el grupo de amenazas comenzó a utilizar un componente de cuentagotas para soltar y descomprimir sigilosamente un archivo comprimido que contiene una versión nueva y mejorada de ElizaRAT. La nueva variante, al igual que su predecesora, primero verificaba si la zona horaria de la máquina en la que se encontraba estaba configurada en la hora estándar de la India antes de ejecutar más actividades maliciosas.

La última versión (tercera) utiliza Google Drive para las comunicaciones C2. Llega a los sistemas de las víctimas a través de archivos CPL maliciosos que actúan como un gotero para ElizaRAT. Los archivos CPL realizan varias tareas, incluida la creación de un directorio de trabajo para el malware, el establecimiento de persistencia y el registro de la víctima en el servidor C2. Lo que distingue a la última versión de las dos iteraciones anteriores de ElizaRAT es su uso continuo de servicios en la nube como Google Cloud para su comunicación C2, dice Shykevich. Además, la última campaña APT36 presenta un nuevo ladrón de unidades USB llamado ConnectX que el mal actor utiliza para examinar archivos en unidades USB y otras unidades externas que pueden estar conectadas a un dispositivo comprometido, afirma.

“La introducción de nuevas cargas útiles como ApolloStealer marca una expansión significativa del arsenal de malware de APT36 y sugiere que el grupo está adoptando un enfoque más flexible y modular para la implementación de cargas útiles”, dijo CPR en su informe. “Estos métodos se centran principalmente en la recopilación y exfiltración de datos, lo que subraya el énfasis en la recopilación de inteligencia y el espionaje”.