Las autoridades de al menos dos estados de los Estados Unidos han anunciado de forma independiente los arrestos de ciudadanos chinos acusados de haber perpetuado una nueva forma de fraude de torno a pago utilizando dispositivos móviles. Hasta ahora, los detalles publicados por las autoridades indican que las carteras móviles utilizadas por los delincuentes se han creado a través de estafas de phishing en línea, y que el acusado contó con una aplicación de Android personalizada para transmitir transacciones de bronceado de dispositivos móviles ubicados en China.

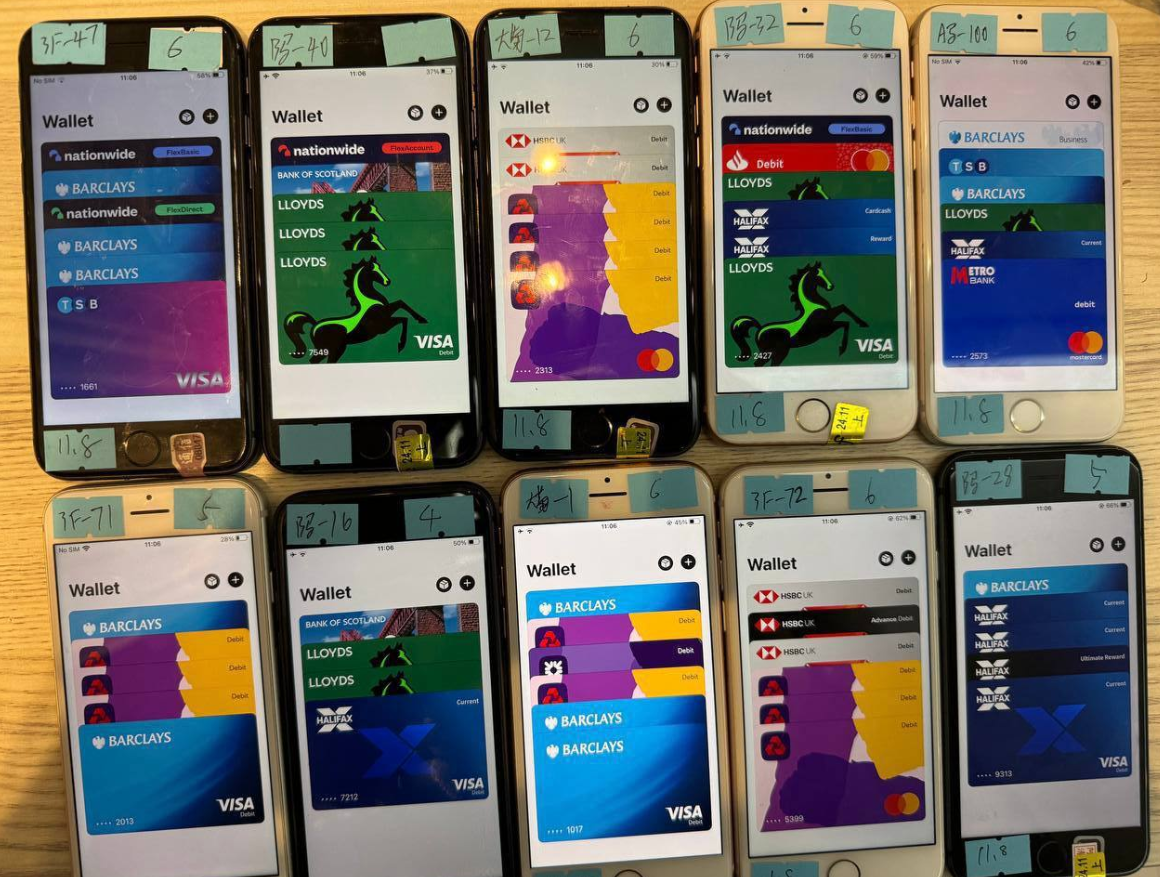

Imagen: WLVT-8.

Autoridades de Knoxville, Tennessee la semana pasada dicho Detuvieron a 11 ciudadanos chinos acusados de haber comprado decenas de miles de dólares de tarjetas de regalo de minoristas locales con billeteras móviles creadas por estafas de phishing en línea. La Oficina del Sheriff del Condado de Knox dijo que los arrestos se consideraron el primero del país para un nuevo tipo de fraude de pintura.

Respondiendo preguntas sobre lo que hace que este programa sea tan notable, el condado de Knox dijo que incluso si parece que los estafadores simplemente compran tarjetas de regalo, en realidad usan varias transacciones para comprar varias tarjetas de regalo y ejercer su estafa estatal.

“Estos delincuentes viajan a nivel nacional, utilizando información sobre tarjetas de crédito robadas para comprar tarjetas de regalo y fondos de blanqueo”, dijo el condado de Knox. Bernie Lyon escribió. “Durante las operaciones del lunes, recuperamos tarjetas de regalo por valor de más de $ 23,000, todos comprados con información de las víctimas sin desconfianza”.

Cuando se le preguntó sobre los detalles de los dispositivos móviles incautados de los sospechosos, Lyon dijo que “el fraude de la nómina implica un grupo Use teléfonos Android para realizar transacciones de Apple Pay Uso de información de tarjeta de crédito / débito robado o comprometido “,”, “,”, “,” [emphasis added].

Lyon se negó a ofrecer detalles adicionales sobre la mecánica de la estafa, citando una encuesta en curso.

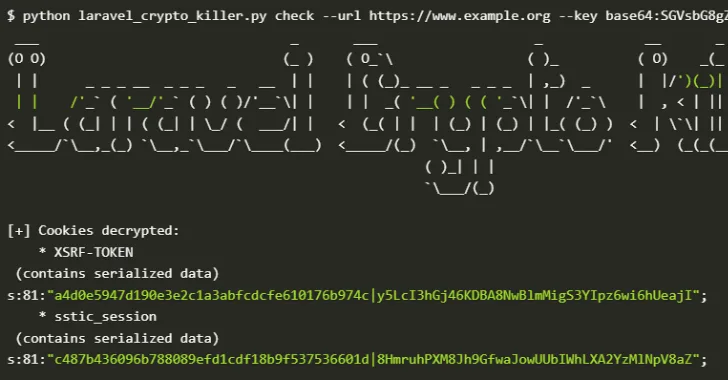

Ford Merrill trabaja en investigación de seguridad en SequedadA Grupo de seguridad de CSIS negocio. Merrill dijo que no había muchos casos de uso válidos para los teléfonos Android para transmitir las transacciones de Apple Pay. En otras palabras, dijo, a menos que administren una aplicación de Android personalizada que KrebssonCurity escribió durante el mes pasado como parte de una inmersión profunda en los carteles de phishing basados en scratch con sede en China que respiran una nueva vida en la industria de fraude por tarjeta de pago (también conocido como “cartas”).

¿Cómo obtienen estos grupos de phishing con sede en China datos de la tarjeta de pago robado y luego los cargan en los teléfonos de Google y Apple? Todo comienza con el phishing.

Si tiene un teléfono móvil, las posibilidades son excelentes en un punto en los últimos dos años, ha recibido al menos un mensaje de phishing que utiliza el Servicio Postal Americano Percibir los costos supuestamente de entrega, o un SMS que afirma ser un operador de carretera local que advierte los costos de peaje delincuentes.

Estos mensajes son enviados por sofisticados kits de phishing vendidos por varios cibercriminales basados en China Continental. Y estos no son SMS tradicionales o “sucio»Mensajes, porque pasan por completo las redes móviles. IMessage de manzana Servicio y vía RCStecnología funcionalmente equivalente en Google teléfonos.

Las personas que ingresan sus datos de tarjeta de pago en uno de estos sitios serán informadas de su institución financiera para verificar la pequeña transacción enviando un solo código de acceso al dispositivo móvil del cliente. En realidad, este código será enviado por la institución financiera de la víctima en respuesta a una solicitud de estafadores para vincular los datos de la tarjeta Phized a una cartera móvil.

Si la víctima proporciona este código único, Phishers vinculará los datos de la tarjeta con una cartera de Apple o Google Mobile, cargando la cartera en un teléfono móvil que los controlan. Estos teléfonos se cargan con varias billeteras robadas (a menudo entre 5 y 10 por dispositivo) y se venden a granel en los delincuentes en el telegrama.

Una imagen del Canal Telegram para un popular proveedor de kit de Smims Chinese muestra 10 teléfonos móviles para la venta, cada uno cargado con 5-7 billeteras digitales de diferentes instituciones financieras.

Merrill descubrió que al menos uno de los grupos de phishing chinos vende una aplicación de Android llamada “ZZ-NFC“Esto puede transmitir una transacción NFC válida en cualquier parte del mundo. El usuario simplemente agita su teléfono en una terminal de pago local que acepta Apple o Google Pay, y la aplicación transmite una transacción NFC en Internet desde un teléfono en China.

“Me sorprendería si no fuera la aplicación de relés NFC”, dijo Merrill, con respecto a los sospechosos arrestados en Tennessee.

https://www.youtube.com/watch?v=ekqzjpaxb4c

Merrill dijo que el software ZZ-NFC puede funcionar desde cualquier parte del mundo, y que una pandilla de phishing ofrece el software por $ 500 por mes.

“Puede transmitir tanto a la pisa compatible con NFC como a cualquier cartera digital”, dijo Merrill. “Incluso tienen las 24 horas del día”.

El 16 de marzo, el afiliado de ABC en Sacramento (Abc10), California. transmitir un segmento Alrededor de dos nacionales chinos que fueron arrestados después de usar una solicitud para ejecutar tarjetas de crédito robadas en una tienda local de Target. El informe citó a los investigadores que decían que los hombres estaban tratando de comprar tarjetas de regalo utilizando una aplicación móvil que ha viajado a más de 80 tarjetas de pago robadas.

ABC10 dijo que, aunque la mayoría de estas transacciones han sido rechazadas, los sospechosos todavía estaban en progreso con $ 1,400 en tarjetas de regalo. Después de sus arrestos, los dos hombres habrían admitido que les pagaron $ 250 por día para realizar transacciones fraudulentas.

Merrill dijo que no era raro que los grupos de fraude anunciaran este tipo de trabajo en las redes sociales, incluido Tiktok.

A Noticias de CBS historia En los arrestos de Sacramento, uno de los sospechosos había tratado de usar 42 tarjetas bancarias separadas, pero que 32 fueron rechazadas. A pesar de esto, el hombre siempre podría haber gastado $ 855 en transacciones.

Del mismo modo, el cómplice sospechoso del sospechoso probó 48 transacciones en tarjetas separadas, encontrando el éxito 11 veces y gastando $ 633, informó CBS.

“Es interesante observar que se han rechazado muchas cartas”, dijo Merrill. “Una de las razones por las cuales los bancos mejoran mejor para detectar este tipo de fraude. La otra podría ser que las tarjetas ya se usaron y, por lo tanto, ya se han informado para fraude incluso antes de que estos tipos tengan la oportunidad de usarlas. Por lo tanto, podría haber un elemento para simplemente enviar a estos tipos a las tiendas para ver si funciona, y si no son ellos mismos”.

La encuesta de Merrill en los canales de ventas de Telegram para estas pandillas de phishing con sede en China muestra que sus sitios de phishing están habitados activamente por estafadores que están sentados frente a los bastidores gigantes de Apple y los teléfonos de Google que se utilizan para enviar spam y responder a respuestas de tiempo real.

En otras palabras, los sitios web de phishing están impulsados por operadores humanos reales siempre que se envíen nuevos mensajes. Merrill dijo que los delincuentes parecen enviar solo unas pocas docenas de mensajes al mismo tiempo, probablemente porque la realización de la estafa requiere un trabajo manual de operadores humanos en China. Después de todo, la mayoría de los códigos únicos utilizados para el suministro de cartera móvil generalmente solo son buenos durante unos minutos antes de expirar.

Para obtener más información sobre el funcionamiento de estos grupos móviles de phishing con sede en China, consulte cómo las oraciones se transforman en billeteras de Apple y Google.

El cenicero dice: Has sentenciado toda la noche.