AT&T ha lanzado una nueva característica de seguridad llamada “bloqueo inalámbrico” que protege a los clientes del intercambio de SIM de ataques al evitar cambios en la información de su cuenta y transportar números de teléfono mientras se activa la función.

Esta nueva característica ha estado disponible para algunos clientes durante casi un año y ahora se implementa en todos los clientes de AT&T.

Los ataques de intercambio SIM son cuando los cibercriminales usaron o mueven un número de teléfono dirigido en un dispositivo bajo su control. Esto les permite interceptar llamadas, mensajes de texto y códigos de autenticación multifactor del objetivo para violar otras cuentas, como correos electrónicos, bancos y carteras de criptomonedas.

En algunos casos, los actores de amenaza lideran los ataques de intercambio de SIM al engañar o soldar a los empleados de telecomunicaciones en la transferencia de tarjetas SIM de clientes a un nuevo dispositivo.

Con Nueva función de AT&TLos clientes pueden conectarse a la aplicación móvil o al sitio web de la compañía para “bloquear” su número, evitar que cualquier persona, incluidos los empleados de AT&T, traiga el número a una nueva tarjeta SIM o lo transfiera a otro proveedor a menos que el parámetro esté desactivado por primera vez.

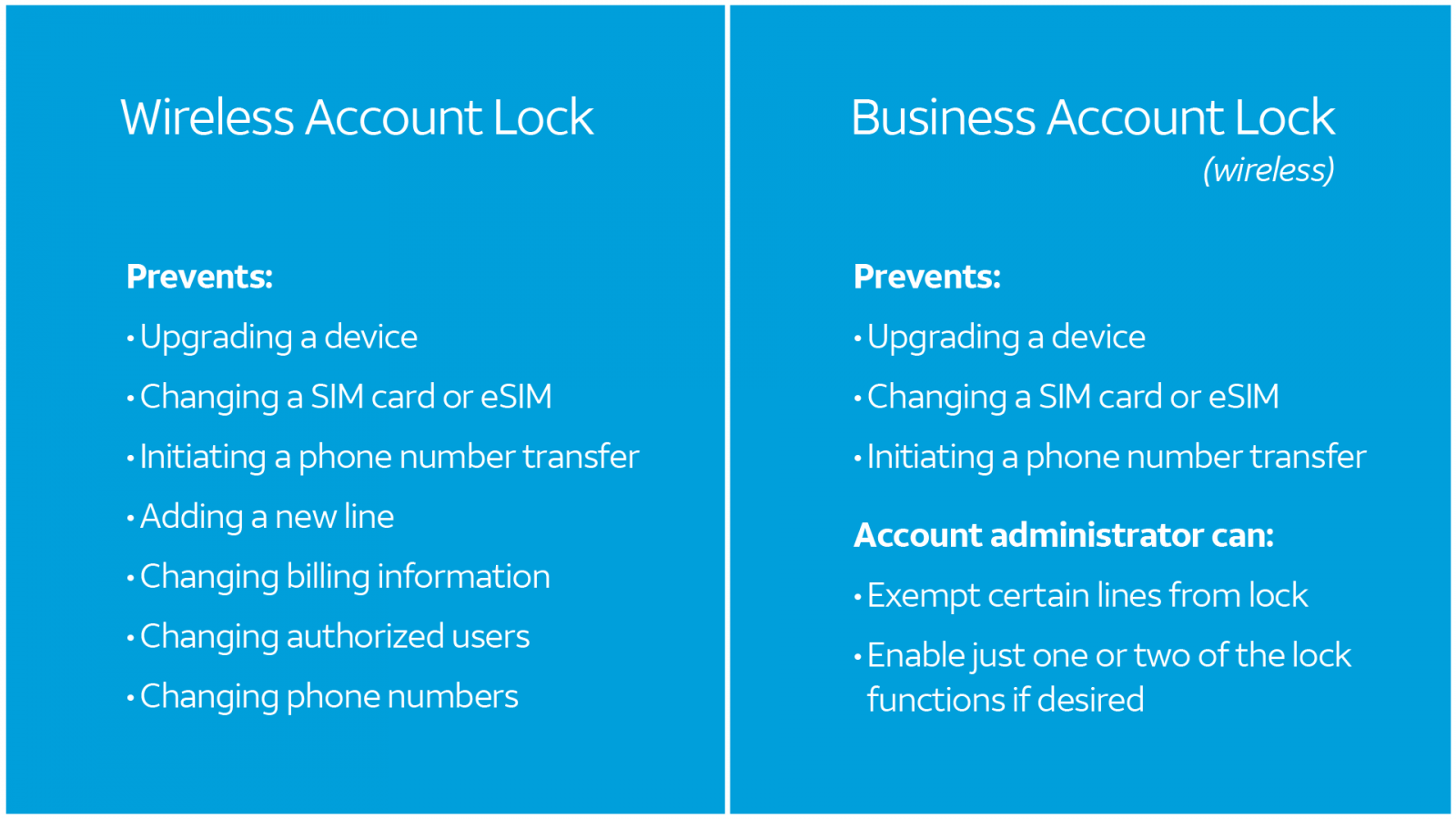

La funcionalidad también protege otros tipos de información, como la modificación de la información de facturación, los usuarios autorizados y la modificación de los números de teléfono. Las cuentas de la compañía reciben características adicionales, incluida la posibilidad de eximir ciertas líneas de bloqueo o restringir los cambios específicos de cuenta cuando se activan.

Fuente: AT&T

Aunque es bueno ver que AT&T finalmente publicó esta función, llega tarde, porque otros transportistas, como Verizon, lo han tenido durante casi 5 años.

Los ataques de intercambio SIM se han relacionado con numerosos incidentes de seguridad en los últimos cinco años.

En 2020, Joseph James O’Connor, alias “Plugwalkjoke”, se declaró culpable de haber llevado a cabo ataques de intercambio SIM que llevaron a un vuelo de $ 794,000 en criptomonedas.

En 2021, T-Mobile advirtió a ciertos clientes que los atacantes lideraron los ataques de intercambio de SIM para comprometer otras cuentas que tenían. En 2023, los piratas informáticos operaron una violación de datos en Google Fi para realizar swaps SIM.

Los actores de amenaza, como los asociados con Sportsed Spider, se cargaron en los Estados Unidos para usar intercambios SIM para infiltrarse en redes comerciales.

Otros ataques recientes incluyen las campañas de desvío de ESIM en las que los delincuentes han activado sims electrónicos en los nombres de las víctimas para tomar el control de los números.

Sin embargo, no siempre son los piratas informáticos del tercer partido los que dirigen los ataques de intercambio de SIM.

El año pasado, los empleados de Verizon y T-Mobile comenzaron a recibir SMS en sus teléfonos personales y de trabajo, tratando de sobornarlos con $ 300 para realizar swaps SIM.

En 2023, la FCC adoptó nuevas reglas para requerir una verificación de identidad más estricta durante los swaps SIM y los números de números.