Una nueva operación de ransomware como servicio (RaaS) llamada Cicada3301 ya ha incluido 19 víctimas en su portal de extorsión mientras atacaba rápidamente a empresas de todo el mundo.

La nueva operación de cibercrimen lleva el nombre del misterioso juego en línea/del mundo real de 2012-2014 que involucraba elaborados acertijos criptográficos y usaba el mismo logotipo para promoción en foros de cibercrimen. Sin embargo, es poco probable que exista una conexión entre ambos.

RaaS Cicada3301 comenzó a promocionar la operación y a reclutar afiliados el 29 de junio de 2024, en una publicación en el foro sobre ransomware y cibercrimen conocido como RAMP.

Sin embargo, BleepingComputer está al tanto de los ataques de Cicada ya el 6 de junio, lo que indica que la pandilla operaba de forma independiente antes de intentar reclutar afiliados.

Fuente: Truesec

Al igual que otras operaciones de ransomware, Cicada3301 utiliza tácticas de doble extorsión: irrumpir en redes corporativas, robar datos y luego cifrar dispositivos. La clave de cifrado y las amenazas de filtración de datos robados se utilizan luego como palanca para asustar a las víctimas y obligarlas a pagar un rescate.

Los actores de amenazas operan un sitio de fuga de datos que se utiliza como parte de su plan de doble extorsión.

Fuente: BleepingComputer

A análisis de nuevo malware por parte de Truesec reveló superposiciones significativas entre Cicada3301 y ALPHV/BlackCat, lo que indica un posible cambio de marca o bifurcación creada por antiguos miembros del equipo central de ALPHV.

Esto se basa en el hecho de que:

- Ambos están escritos en Rust.

- Ambos utilizan el algoritmo ChaCha20 para el cifrado.

- Ambos utilizan comandos idénticos de apagado de máquina virtual y eliminación de instantáneas.

- Ambos utilizan la misma configuración de comandos de la interfaz de usuario, la misma convención de nomenclatura de archivos y el mismo método de descifrado de notas de rescate.

- Ambos utilizan cifrado intermitente en archivos más grandes.

Para poner las cosas en contexto, ALPHV llevó a cabo una estafa de salida a principios de marzo de 2024 que involucraba afirmaciones falsas sobre una operación de desmantelamiento del FBI después de robar un pago masivo de 22 millones de dólares a Change Healthcare de una de sus subsidiarias.

Truesec también encontró indicios de que la operación de ransomware Cicada3301 puede asociarse o utilizar la botnet Brutus para obtener acceso inicialmente a las redes corporativas. Esta botnet se asoció anteriormente con actividades globales de forzamiento de VPN dirigidas a dispositivos Cisco, Fortinet, Palo Alto y SonicWall.

Cabe señalar que la actividad de Brutus se detectó por primera vez dos semanas después de que cesaran las operaciones de ALPHV, por lo que la conexión entre los dos grupos aún se mantiene en términos de cronograma.

Otra amenaza para VMware ESXi

Cicada3301 es una operación de ransomware basada en Rust con cifradores de Windows y Linux/VMware ESXi. Como parte del informe Truesec, los investigadores analizaron el cifrador VMWare ESXi Linux para detectar la operación del ransomware.

Como gato negro y otras familias de ransomware, como RansomHub, se debe ingresar una clave especial como argumento de la línea de comando para iniciar el cifrador. Esta clave se usa para descifrar un blob JSON cifrado que contiene la configuración que usará el cifrador al cifrar un dispositivo.

Truesec afirma que el cifrador verifica la validez de la clave usándola para descifrar la nota de rescate y, si tiene éxito, continúa con el resto de la operación de cifrado.

Su función principal (linux_enc) utiliza el cifrado de flujo ChaCha20 para cifrar archivos y luego cifra la clave simétrica utilizada en el proceso con una clave RSA. Las claves de cifrado se generan aleatoriamente mediante la función “OsRng”.

Cicada3301 apunta a extensiones de archivos específicas correspondientes a documentos y archivos multimedia y verifica su tamaño para determinar dónde aplicar el cifrado intermitente (>100 MB) y dónde cifrar todo el contenido del archivo (<100 MB).

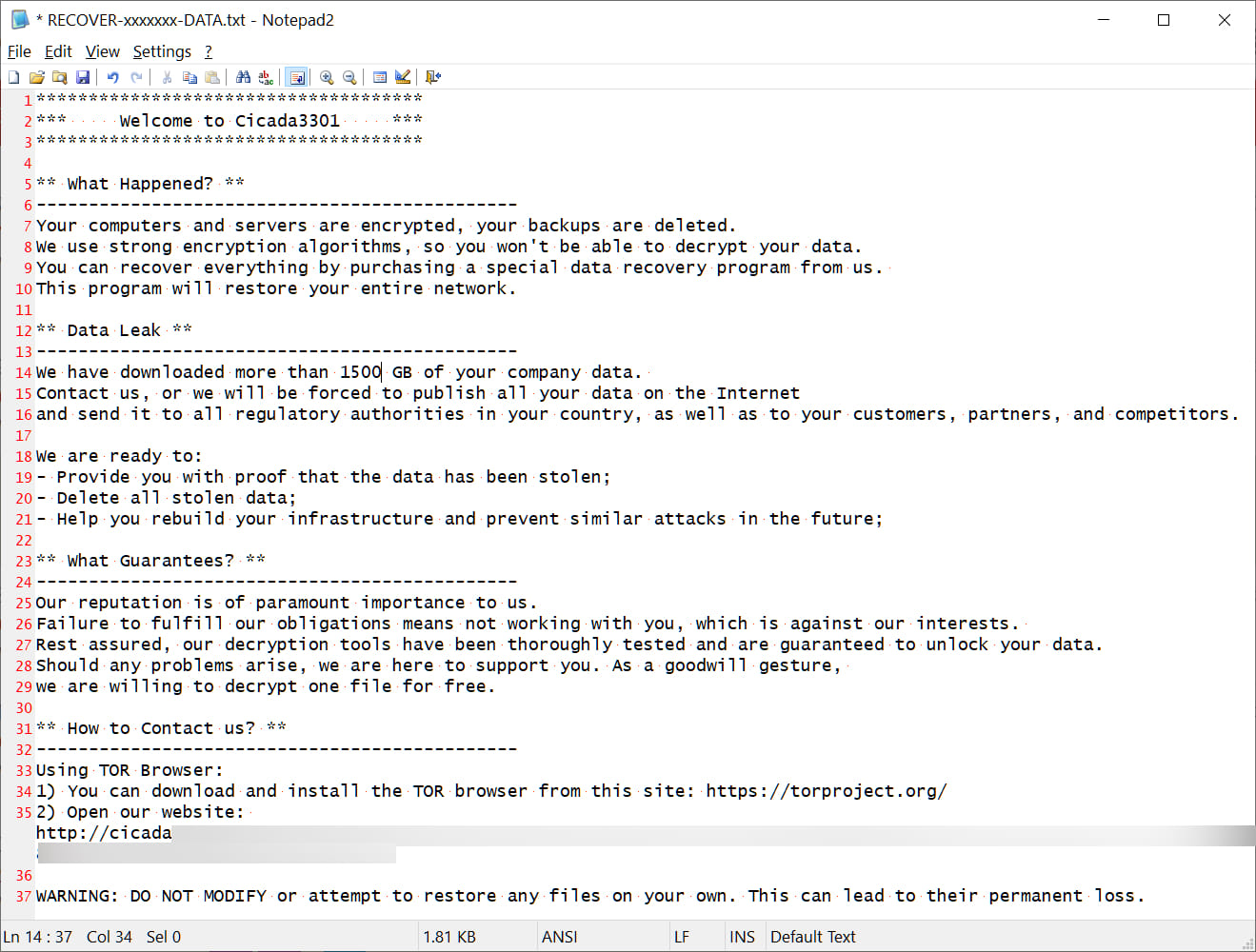

Mientras cifra archivos, el cifrador agregará una extensión aleatoria de siete caracteres al nombre del archivo y creará notas de rescate llamadas “RECOVER-[extension]-DATA.txt’, como se muestra a continuación. Cabe señalar que los cifradores BlackCat/ALPHV también utilizaron extensiones aleatorias de siete caracteres y una nota de rescate denominada “RECOVER-[extension]-ARCHIVOS.txt.’

Fuente: BleepingComputer

Los operadores de ransomware pueden establecer una configuración de suspensión para retrasar la ejecución del cifrador, potencialmente para evadir la detección inmediata.

Una configuración “no_vm_ss” también indica al malware que cifre las máquinas virtuales VMware ESXi sin intentar apagarlas primero.

Sin embargo, de forma predeterminada, Cicada3301 utiliza primero los comandos “esxcli” y “vim-cmd” de ESXi para apagar las máquinas virtuales y eliminar sus instantáneas antes de cifrar los datos.

esxcli –formatter=csv –format-param=fields==\”WorldID,DisplayName\” vm process list | grep -viE \”,(),\” | awk -F \”\\\”*,\\\”*\” \'{system(\”esxcli vm process kill –type=force –world-id=\”$1)}\’ > /dev/null 2>&1;

for i in `vim-cmd vmsvc/getallvms| awk \'{print$1}\’`;do vim-cmd vmsvc/snapshot.removeall $i & done > /dev/null 2>&1Las actividades y la tasa de éxito de Cicada3301 indican un jugador experimentado que sabe lo que está haciendo, lo que respalda aún más la hipótesis de un reinicio de ALPHV o al menos el uso de afiliados con experiencia previa en ransomware.

El enfoque del nuevo ransomware en entornos ESXi resalta su diseño estratégico para maximizar el daño en entornos empresariales a los que muchos actores de amenazas ahora apuntan para obtener ganancias lucrativas.

Al combinar el cifrado de archivos con la capacidad de interrumpir las operaciones de las máquinas virtuales y eliminar las opciones de recuperación, Cicada3301 garantiza un ataque de alto impacto que afecta a redes e infraestructuras enteras, maximizando la presión sobre las víctimas.