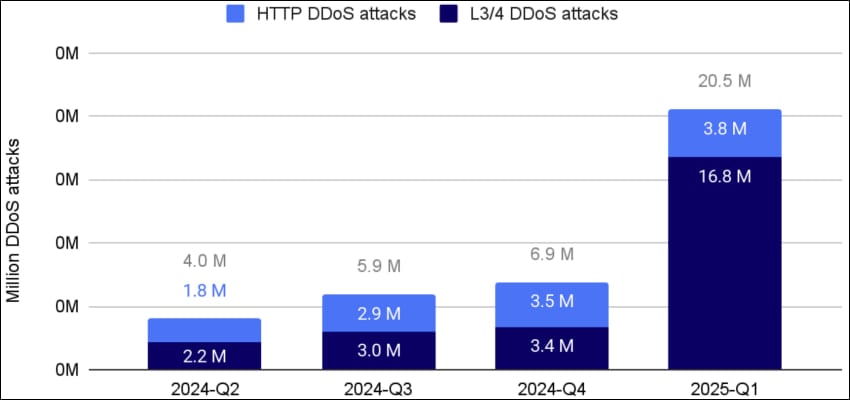

El gigante del servicio de Internet de Cloudflare dice que ha atenuado un número récord de ataques DDoS en 2024, registrando un aumento masivo de 358% de un año a otro y un aumento del 198% en un cuarto.

Estas cifras provienen del informe DDoS de Cloudflare 2025, donde la compañía afirma haber atenuado un total de 21.3 millones de ataques DDoS en 2024.

Sin embargo, 2025 busca ser un problema aún más importante para las entidades y las empresas en línea, Cloudflare ya responde a 20.5 millones de ataques DDoS en el primer trimestre de 2025.

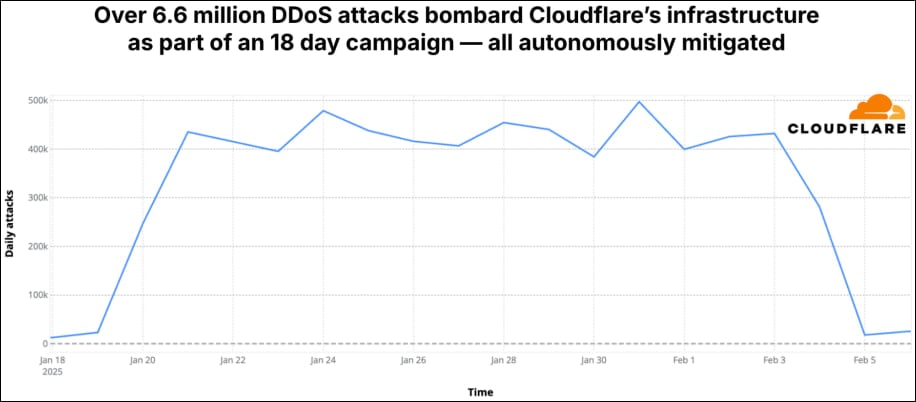

Estos ataques incluyen Cloudflare en sí, cuya infraestructura se ha dirigido directamente en 6.6 millones de ataques en una campaña de 18 días de botellas.

Fuente: CloudFlare

“De los 20.5 millones de ataques DDoS, 16.8 millones fueron ataques DDoS de capas de red, y entre estos 6.6 m se dirigieron a la infraestructura de la red Cloudflare”, dijo Cloudflare.

“Estos ataques fueron parte de una campaña DDoS de votantes múltiples de 18 días que incluye ataques con inundación SYN, ataques DDoS generados por Mirai, ataques de amplificación SSDP por nombrar solo unos pocos”.

El motor más grande de este aumento ha sido los ataques de capa de la red, que han experimentado el mayor crecimiento en los últimos meses, ganando un 509% en el deslizamiento anual.

Fuente: CloudFlare

Mientras tanto, la tendencia en los ataques hiper-volumétricos continuó incansablemente, con Cloudflare grabando más de 700 ataques que excedieron las bandas de la banda de 1 TBP (terabit por segundo) o tarifas de paquetes de mil millones de paquetes por segundo.

Los ataques hiper-volumétricos que caen en estas categorías fueron en promedio ocho por día durante el primer trimestre del año, y el número total se duplicó en comparación con el trimestre anterior.

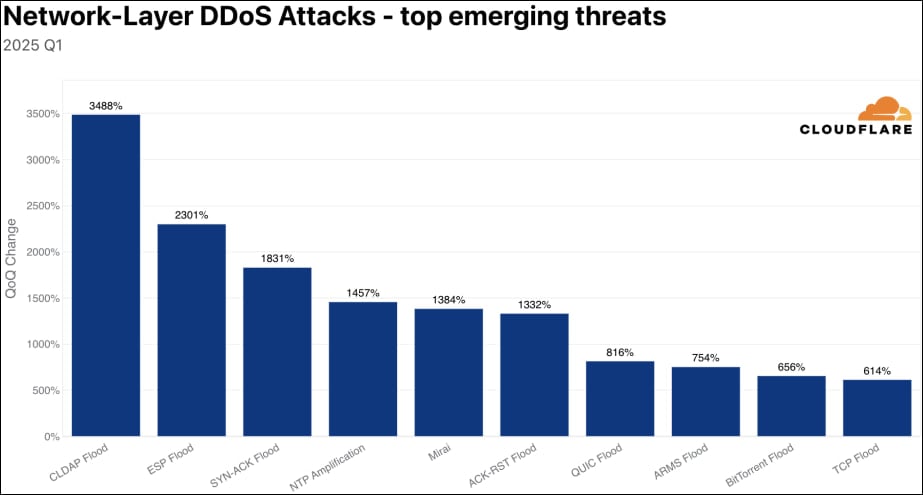

Cloudflare dice que ha identificado dos amenazas emergentes en 2025 T1, a saber, el protocolo de acceso al directorio de luz sin conexión (CLDA) y los ataques de reflexión / amplificación / amplificación de la carga de seguridad (ESP).

Los ataques de CLDAP aumentaron en un 3,488% de cuartos, manifestándose como variantes de LDAP que usan UDP en lugar de TCP, que es más rápido pero menos confiable.

Cloudflare explica que UDP en CLDAP no requiere ningún apretón de manos, lo que permite la usurpación de IP, que los atacantes operan al forjar la dirección IP de origen para reflejar cantidades masivas de tráfico a su objetivo.

Los ataques ESP, que han aumentado en el 2,301% del trimestre al siguiente, son posibles gracias a los errores de configuración o las vulnerabilidades en los sistemas expuestos.

Fuente: CloudFlare

Servidores de juego de fuego

Un ataque subrayado en el informe de CloudFlare, que tuvo lugar en 2025 Q1, se refiere a un proveedor de alojamiento con sede en los Estados Unidos que ofrece servicios a los servidores de juegos multijugador para Counter-Strike GO, Team Fortress 2 y Half-Life 2: Deathmatch.

El ataque, que vino en varias olas, dirigió el puerto 27015, que es bien conocido por su uso en los juegos y dicta que se deja abierto a la UDP y TCP, por lo que el objetivo era claramente perturbar los servicios del juego.

El ataque fue “hiper volumétrico”, llegando a 1,5 mil millones de paquetes por segundo, aunque Cloudflare dice que todavía estaba atenuado.

Los servidores de juegos son objetivos populares para los ataques DDoS, porque la perturbación puede ser muy perjudicial e impactante para los editores y comunidades enteras de jugadores.

Divulgación de ddos

El CEO de la compañía, Matthew Prince, Anunciado en x A finales de la semana pasada, atenuaron un ataque récord contra la negación del servicio distribuido (DDoS) que culminó en 5.8 TBP, que duraron aproximadamente 45 segundos.

.png)

El archivo anterior, también informado por CloudFlare, fue un ataque DDoS de 5.6 TBP asignados a una botnet con sede en Mirai que comprende 13,000 aviones.

El último ataque fue una prueba de prueba dirigida a la infraestructura del actor para evaluar el poder de su barril DDoS.

Prince sugirió que hubo un ataque DDOS aún más grande el mismo día y prometió compartir más detalles pronto.