Un esquema de implementación de malware inteligente vio por primera vez ataques dirigidos el año pasado se ha vuelto común. En esta estafa, apodado “Clickfix», Se invita a los visitantes de un sitio web pirateado o malicioso a distinguirse de los bots presionando una combinación de teclas de teclado que causan Microsoft Windows Para descargar el vuelo de contraseñas de malware.

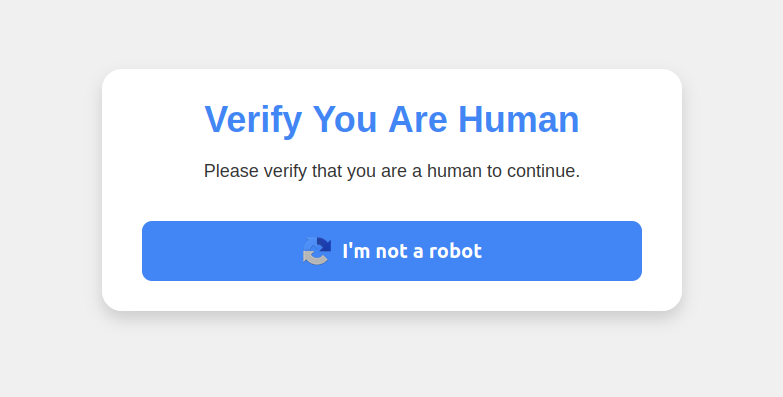

Los ataques de ClickFix imitan las pruebas “Verifique que sea un humano” que usan muchos sitios web para separar a los visitantes reales de los crampones de contenido. Esta estafa en particular generalmente comienza con un sitio web del sitio web que se ve así:

Este ataque malicioso afirma ser un Captha destinado a separar a los humanos de los bots.

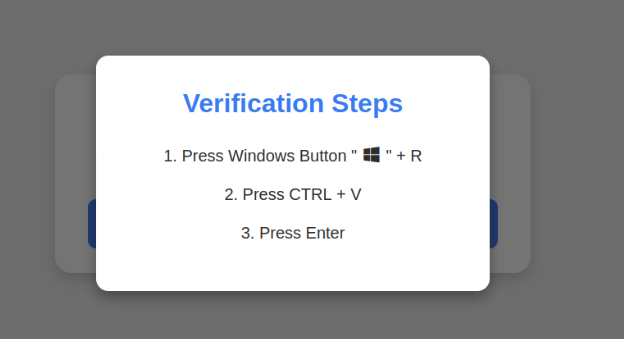

Al hacer clic en el botón “No soy un robot”, genera un mensaje contextual pidiendo al usuario que tome tres pasos secuenciales para probar su humanidad.

La ejecución de esta serie de desesperación invita a Windows a descargar malware para el vuelo de contraseña.

El paso 1 implica simultáneamente presionando la tecla de teclado con el icono de Windows y la letra “R”, que abre un indicador de Windows “Ejecutar” que ejecutará cualquier programa especificado que ya esté instalado en el sistema.

El paso 2 le pide al usuario que presione la tecla “CTRL” y la letra “V” al mismo tiempo, que saca el malware del portapapeles virtuales del sitio.

Paso 3: presione la tecla “Ingrese”: hace que Windows descargue y inicie el código malicioso a través de “mshta.exe», Un programa de Windows diseñado para ejecutar archivos de aplicación HTML de Microsoft.

“Esta campaña ofrece varias familias de software malicioso sobre materias primas, incluidas Xworm, Lumma Stealer, Venomrat, Asyncrat, Danabot y NetSupport Rat”, “,”, “,”, “,”, “,”, “,”, “,”, Microsoft escrito Un artículo de blog JUEVES. “Según la carga útil específica, el código específico lanzado a través de mshta.exe varía. Algunas muestras han descargado el contenido de PowerShell, JavaScript y Portable Executable (PE). »»

Según Microsoft, los trabajadores hoteleros son engañados al descargar malware para el vuelo de identificación imitando los cibercriminales Reservación.com. La compañía dijo que los atacantes habían enviado imitadores de malware Booking.com, a menudo refiriéndose a las críticas negativas de los invitados, solicitudes de invitados potenciales o oportunidades de promoción en línea, todo para convencer a las personas de navegar por uno de estos ataques de clics.

En noviembre de 2024, Krebssonsecurity informó que cientos de hoteles que usan Booking.com habían sido objeto de ataques de phishing dirigidos. Algunos de estos señuelos funcionaron y permitieron a los ladrones tomar el control de las cuentas de Booking.com. A partir de ahí, enviaron mensajes de phishing solicitando información financiera de personas que acababan de reservar viajes a través de la aplicación de la empresa.

A principios de este mes, la compañía de seguridad Lobo ártico prevenido Acerca de los ataques de clics dirigidos a personas que trabajan en el sector de la atención médica. La compañía dijo que estos ataques utilizaron el código malicioso cosido en el sitio de video de fisioterapia HEP2GO ampliamente utilizado que redirigió a los visitantes a un mensaje de ClickFix.

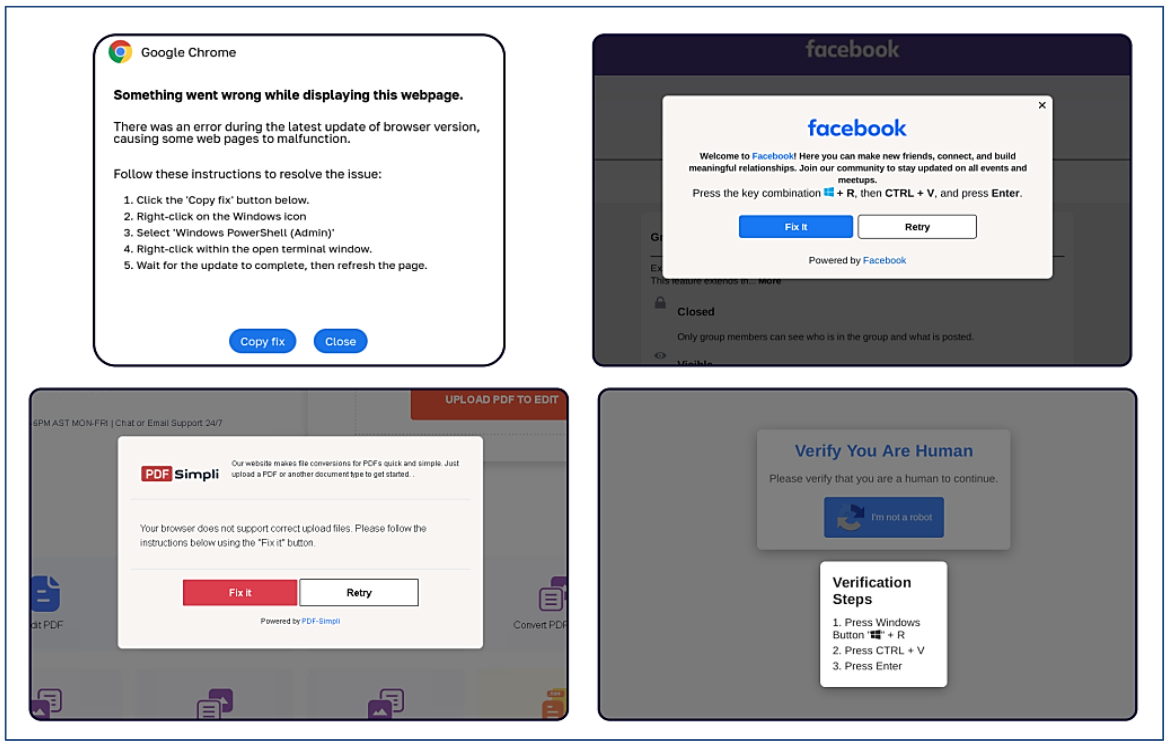

A alerta (PDF) publicado en octubre de 2024 por el Departamento de Salud y Servicios Sociales Americanos advirtió que el ataque de clic puede tomar muchas formas, incluidos los falsos Google Chrome Páginas de error contextuales y Windows Facebook.

Táctica ClickFix Utilizada por los sitios web Imitant Google Chrome, Facebook, PDFSimpli y Recaptcha. Fuente: Sekoia.

El ataque de clickFix, y su dependencia en mshta.exe, recuerda las técnicas de phishing utilizadas durante años que tienen hazañas en el interior Microsoft Office macros. Las macros maliciosas se han convertido en una amenaza de software malicioso tan común que Microsoft se vio obligado a comenzar a bloquear las macros predeterminadas en los documentos de escritorio que intentan descargar contenido desde la web.

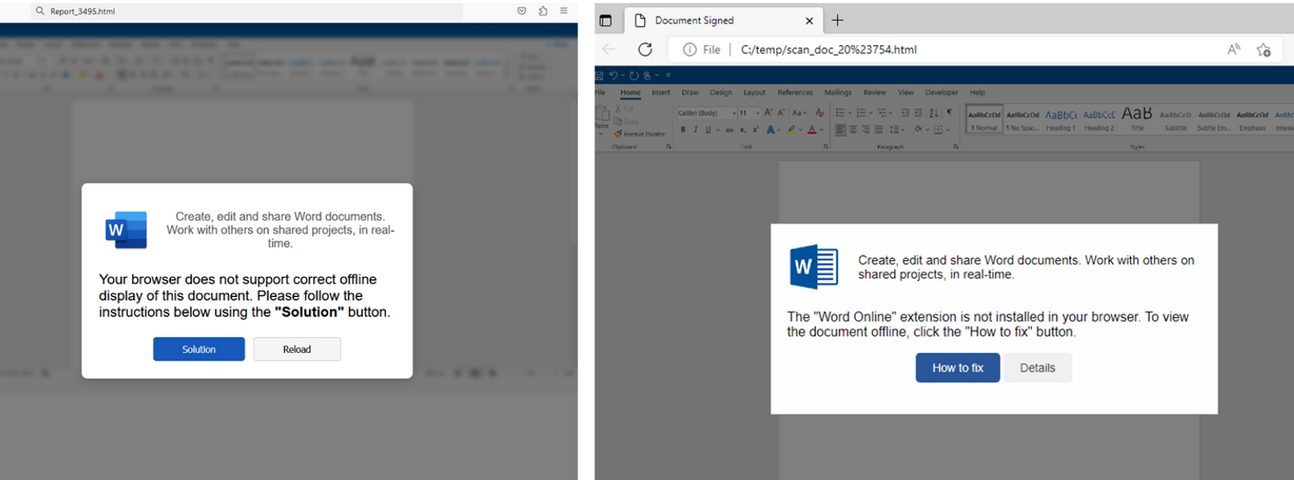

Desafortunadamente, el proveedor de seguridad por correo electrónico Evidencia tiene documentado Muchos ataques de ClickFix a través de correos electrónicos de phishing que incluyen archivos adjuntos HTML usurpando archivos de Microsoft Office. Cuando se abre, el archivo adjunto muestra una imagen del documento de Microsoft Word con un mensaje de error contextual que envía a los usuarios a hacer clic en el botón “Solución” o “Cómo corregir”.

Archivos HTML que contienen instrucciones de ClickFix. Ejemplos de archivos adjuntos llamados “Report_” (izquierda) y “Scan_doc_” (derecha). Imagen: EvidencePoint.

Las organizaciones que deseen hacerlo pueden aprovechar Restricciones de estrategia de Microsoft Group Para evitar que Windows ejecute el comando “Ejecutar” cuando los usuarios presionen simultáneamente la tecla Windows y la tecla “R”.