El gigante de las tarjetas de pago tarjeta MasterCard acaba de corregir un error evidente en la configuración del servidor de nombres de dominio que podría haber permitido a cualquiera interceptar o secuestrar el tráfico de Internet de la empresa registrando un nombre de dominio no utilizado. La mala configuración persistió durante casi cinco años hasta que un investigador de seguridad gastó 300 dólares para registrar el dominio y evitar que los ciberdelincuentes se apoderaran de él.

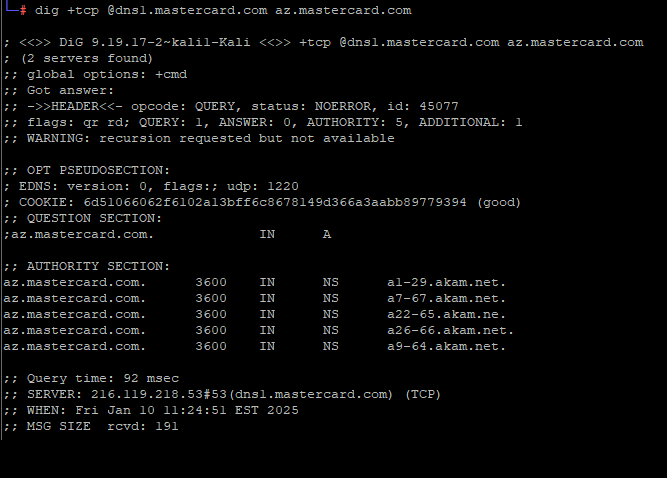

Una búsqueda de DNS en el dominio az.mastercard.com el 14 de enero de 2025 muestra el nombre de dominio mal escrito a22-65.akam.ne.

Desde el 30 de junio de 2020 hasta el 14 de enero de 2025, uno de los principales servidores de Internet que utiliza MasterCard para dirigir el tráfico a partes de la red mastercard.com recibió un nombre incorrecto. MasterCard.com depende de cinco servidores DNS (Domain Name System) compartidos en el proveedor de infraestructura de Internet akamai [DNS acts as a kind of Internet phone book, by translating website names to numeric Internet addresses that are easier for computers to manage].

Se supone que todos los nombres de servidores DNS de Akamai utilizados por MasterCard terminan en “akam.net”, pero uno de ellos estaba mal configurado para depender del dominio “akam.ne.”

Este pequeño pero potencialmente crítico error tipográfico fue descubierto recientemente por Philippe Catureglifundador de una empresa de consultoría de seguridad Séralys. Caturegli dijo que suponía que nadie había registrado aún el dominio akam.ne, que se encuentra bajo la autoridad de dominio de alto nivel de la nación de África Occidental. Níger.

Caturegli dijo que se necesitaron 300 dólares y casi tres meses de espera para asegurar el dominio en el registro de Níger. Después de habilitar un servidor DNS en akam.ne, notó que cientos de miles de consultas DNS llegaban a su servidor todos los días desde ubicaciones de todo el mundo. Aparentemente, MasterCard no fue la única organización que cambió una entrada DNS para incluir “akam.ne”, pero fue, con diferencia, la más grande.

Si hubiera activado un servidor de correo electrónico en su nuevo dominio akam.ne, Caturegli probablemente habría recibido correos electrónicos descarriados dirigidos a mastercard.com u otros dominios afectados. Si hubiera abusado de su acceso, probablemente podría haber obtenido certificados de cifrado de sitios web (certificados SSL/TLS) autorizados para aceptar y transmitir tráfico web desde los sitios web afectados. Es posible que incluso haya podido recibir pasivamente información de autenticación de Microsoft Windows de los ordenadores de los empleados de las empresas afectadas.

Pero el investigador dijo que no intentó hacer nada de eso. En cambio, alertó a MasterCard de que el dominio era suyo si lo querían, copiando a este autor en sus notificaciones. Horas más tarde, MasterCard reconoció el error, pero dijo que nunca había habido una amenaza real a la seguridad de sus operaciones.

“Investigamos el asunto y no había ningún riesgo para nuestros sistemas”, escribió un portavoz de MasterCard. “Este error tipográfico ya ha sido corregido”.

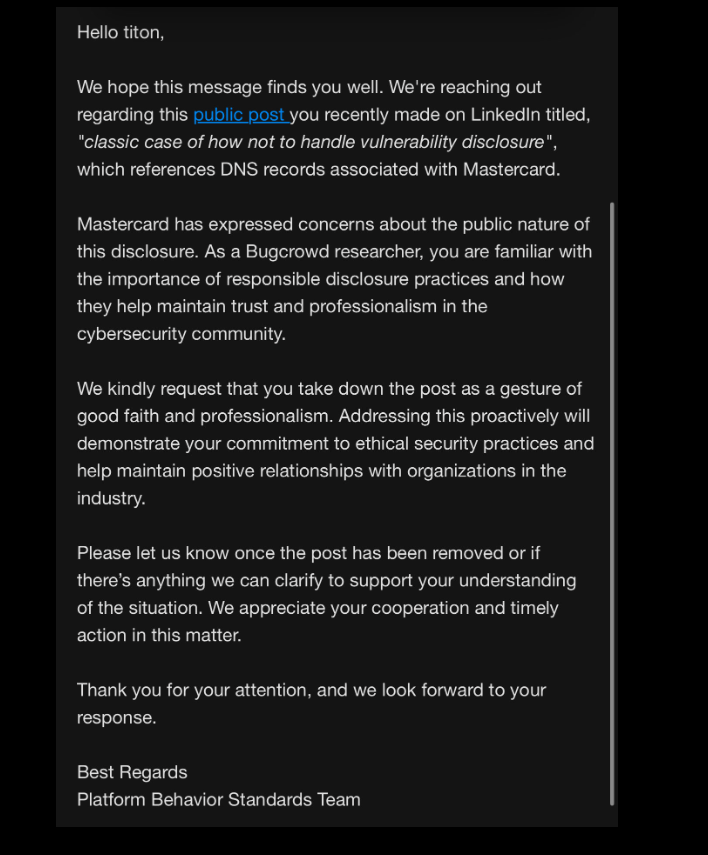

Mientras tanto, Caturegli ha recibido una solicitud enviada a través de multitud de insectosun programa que ofrece recompensas financieras y reconocimiento a los investigadores de seguridad que descubren vulnerabilidades y trabajan de forma privada con el proveedor afectado para solucionarlas. La publicación sugirió su divulgación pública del error de DNS de MasterCard a través de una publicación en LinkedIn (después de asegurar el dominio akam.ne) no cumplió con las prácticas éticas de seguridad y envió una solicitud de MasterCard para eliminar la publicación.

Aplicación MasterCard de Caturegli, también conocida como “Titon” en infosec.exchange.

Caturegli dijo que aunque tiene una cuenta en Bugcrowd, nunca envió nada a través del programa Bugcrowd y que informó este problema directamente a MasterCard.

“No revelé este problema a través de Bugcrowd”, escribió Caturegli en respuesta. “Antes de hacer cualquier divulgación pública, me aseguré de que el dominio correspondiente estuviera registrado para evitar la explotación, mitigando así cualquier riesgo para MasterCard o sus clientes. Esta acción, que hemos tomado por nuestra cuenta, demuestra nuestro compromiso con las prácticas de seguridad éticas y la divulgación responsable.

La mayoría de las organizaciones tienen al menos dos servidores de nombres de dominio autorizados, pero algunas manejan tantas consultas de DNS que deben distribuir la carga entre dominios de servidores DNS adicionales. En el caso de MasterCard, este número es cinco. Por lo tanto, tiene sentido que si un atacante pudiera tomar el control de solo uno de estos dominios, solo podría ver aproximadamente una quinta parte de todas las consultas DNS entrantes.

Pero Caturegli dijo que la realidad es que muchos usuarios de Internet dependen, al menos hasta cierto punto, de reenviadores de tráfico públicos o solucionadores de DNS como Llamarada de nube Y Google.

“Así que todo lo que necesitamos hacer es que uno de estos solucionadores consulte nuestro servidor de nombres y almacene en caché el resultado”, dijo Caturegli. Al configurar los registros de su servidor DNS con una vida útil prolongada o “Tiempo de vida” (una configuración que puede ajustar la vida útil de los paquetes de datos en una red), los grandes proveedores de nube pueden difundir las instrucciones envenenadas de un atacante para el dominio objetivo.

“Con un TTL largo, podemos desviar MUCHO más de una quinta parte del tráfico”, afirmó.

El investigador dijo que esperaba que el gigante de las tarjetas de crédito se lo agradeciera, o al menos se ofreciera a cubrir el coste de la compra del dominio.

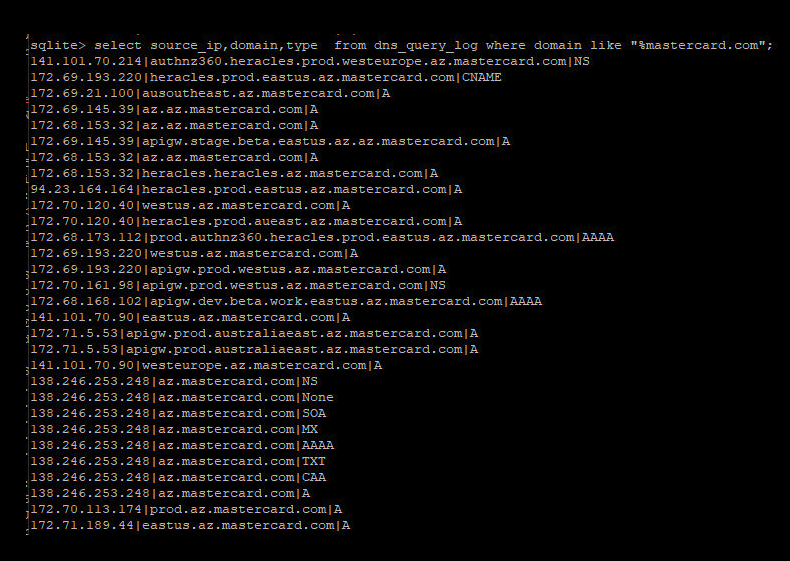

“Obviamente no estamos de acuerdo con esta evaluación”, escribió Caturegli en un artículo de seguimiento en LinkedIn con respecto a la declaración pública de MasterCard. “Pero dejaremos que usted sea el juez: estas son algunas de las búsquedas de DNS que registramos antes de informar el problema”.

Caturegli publicó esta captura de pantalla de dominios de MasterCard potencialmente en riesgo debido a un dominio mal configurado.

Como se muestra en la captura de pantalla anterior, el servidor DNS mal configurado encontrado por Caturegli involucraba el subdominio MasterCard. az.mastercard.com. No está claro exactamente cómo MasterCard utiliza este subdominio, pero sus convenciones de nomenclatura sugieren que los dominios corresponden a los servidores de producción de Microsoft. Azur servicio en la nube. Caturegli dijo que todos los dominios están resueltos en direcciones de Internet en Microsoft.

“No seas como Mastercard”, concluyó Caturegli en su publicación de LinkedIn. “No pase por alto los riesgos y deje que su equipo de marketing se encargue de las divulgaciones de seguridad. »

Una última nota: el dominio akam.ne ya fue registrado en diciembre de 2016 por alguien que utilizó la dirección de correo electrónico um-i-delo@yandex.ru. El gigante de búsquedas ruso Yandex informa que esta cuenta de usuario pertenece a un tal “Iván I”. de Moscú. Registros DNS pasivos de DominioTools.com muestran que entre 2016 y 2018 el dominio estuvo conectado a un servidor de Internet en Alemania y que el dominio expiró en 2018.

Esto es interesante dado un comentario en la publicación de Caturegli en LinkedIn de un ex empleado de Cloudflare quien se vinculó a un informe del que fue coautor sobre un dominio tipográfico similar aparentemente registrado en 2017 para organizaciones que pueden haber escrito mal su servidor DNS de AWS como “awsdns-06.ne” en lugar de “awsdns-06.net.” DomainTools informa que este dominio tipográfico también estaba registrado para un usuario de Yandex (playlotto@yandex.ru) y estaba alojado en el mismo ISP alemán: Team Internet (AS61969).