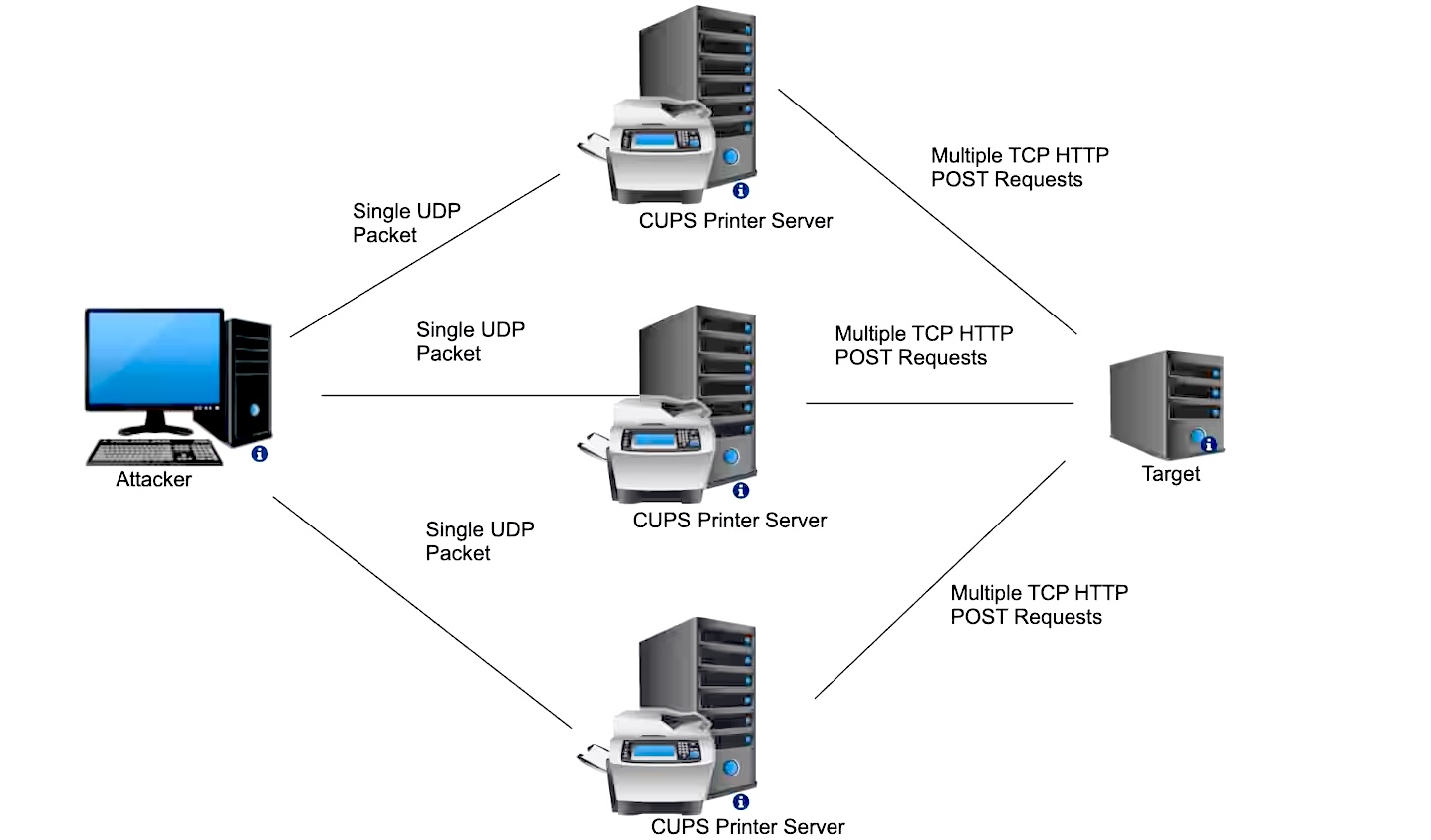

Una vulnerabilidad recientemente revelada en el sistema de impresión Common Unix (CUPS) de código abierto puede ser aprovechada por actores maliciosos para lanzar ataques distribuidos de denegación de servicio (DDoS) con un factor de amplificación de 600x.

Como descubrieron los investigadores de seguridad de Akamai, una falla de seguridad CVE-2024-47176 en el demonio navegado por cups que se puede encadenar con otros tres errores para lograr la ejecución remota de código en sistemas como Unix a través de un único paquete UDP también se puede explotar para amplificar DDoS. ataques.

La vulnerabilidad se activa cuando un atacante envía un paquete especialmente diseñado, engañando a un servidor CUPS para que trate a un objetivo como una impresora para agregar.

Cada paquete enviado a servidores CUPS vulnerables les solicita que generen solicitudes IPP/HTTP más grandes dirigidas al dispositivo objetivo. Esto afecta tanto al destino como al servidor CUPS, consumiendo su ancho de banda y recursos de CPU.

Comienza con un único paquete UDP malicioso

Para lanzar un ataque de este tipo, un actor malicioso solo necesita enviar un único paquete a un servicio CUPS expuesto y vulnerable expuesto en línea. Los investigadores de Akamai estiman que aproximadamente 58.000 servidores, de más de 198.000 dispositivos expuestos, podrían reclutarse para ataques DDoS.

Además, cientos de dispositivos vulnerables demostraron un “bucle infinito” de solicitudes, con algunos servidores CUPS enviando solicitudes repetidamente después de recibir una prueba inicial y algunos servidores entrando en un bucle sin fin en respuesta a errores HTTP/HTTP 404 específicos.

Muchas de estas máquinas vulnerables ejecutaban versiones obsoletas de CUPS (que datan de 2007), que son blancos fáciles para los ciberdelincuentes que pueden explotarlas para crear botnets a través de la cadena RCE o utilizarlas para amplificación de DDoS.

“En el peor de los casos, observamos lo que parecía ser un flujo interminable de intentos y solicitudes de conexión después de una sola investigación. Estos flujos parecen interminables y continuarán hasta que maten o reinicien al demonio”. Investigadores de Akamai dicho.

“Muchos de estos sistemas que observamos durante las pruebas realizaron miles de solicitudes y las enviaron a nuestra infraestructura de prueba. En algunos casos, este comportamiento pareció continuar indefinidamente”.

Segundos necesarios para completar con éxito un ataque

Este ataque de amplificación DDoS también requiere recursos mínimos y poco tiempo para ejecutarse. Akamai advierte que un actor malintencionado podría fácilmente tomar el control de todos los servicios CUPS expuestos en Internet en cuestión de segundos.

Se recomienda a los administradores implementar parches CVE-2024-47176 o desactivar la ejecución del servicio de navegación de copas para bloquear posibles ataques y mitigar el riesgo de que sus servidores se agreguen a una botnet o se utilicen en ataques DDoS.

“DDoS sigue siendo un vector de ataque viable utilizado para acosar e interrumpir a las víctimas en Internet, desde grandes industrias y gobiernos hasta pequeños creadores de contenido, tiendas en línea y jugadores”, advirtieron los investigadores.

“Aunque el análisis inicial se centró en RCE, que podría tener consecuencias más graves, en este caso también es fácil abusar de la amplificación DDoS”.

Como reveló Cloudflare esta semana, se esperaba que sus sistemas de defensa DDoS protegieran a los clientes contra una ola de ataques DDoS hipervolumétricos L3/4 que alcanzaban los 3,8 terabits por segundo (Tbps), el ataque de este tipo más rápido jamás registrado.