Una nueva vulnerabilidad de la gravedad crítica que se encuentra en el software del controlador BMC (BMC) del controlador de gestión de la libros de libros de Megarac) de American Megatends International puede permitir que los atacantes se desvíen y los servidores de ladrillo potencialmente vulnerables.

Megarac BMC proporciona capacidades de gestión para “-out-out” y “fuera de banda que ayudan a los administradores que ayudan a los administradores a ayudar a los servidores como si estuvieran físicamente frente a los dispositivos. El firmware es utilizado por más de una docena de proveedores de servidores que proporcionan equipos a numerosos proveedores de servicios y centros de datos de nubes, incluidos HPE, Asus, ascrock y otros.

Los atacantes distantes no auténticos pueden usar este defecto de seguridad de gravedad máxima (seguido como CVE-2024-54085) En ataques de bajo complejo que no requieren interacción del usuario.

“Un atacante local o remoto puede explotar la vulnerabilidad al acceder a las interfaces de administración remota (Sébaste) o al host interno de la interfaz BMC (Sébaste)”. Eclypse explicó En un informe del martes.

“La explotación de esta vulnerabilidad permite que un atacante controle el servidor de compromiso de forma remota, a malware distante, ransomware, falsificación de firmware, componentes de los componentes de la tarjeta de ladrillo (BMC o potencialmente BIOS / UEFI), un daño potencial (sobrecarga / ladrillos) y un reinicio inexilito de víctima.”

Los investigadores de ECLYPSE descubrieron el bypass de la autenticación CVE-2024-54085 durante el análisis de las correcciones publicadas por AMI para CVE-2023-34329, otra autenticación omitió que la compañía de seguridad cibernética reveló en julio de 2023.

Aunque Eclypsium ha confirmado que HPE Cray XD670, ASUS RS720A-E11-RS24U y Asrockrack son vulnerables a los ataques CVE-2024-54085 si no están corregidos, también agregó que probablemente hay dispositivos y / o proveedores más afectados. “

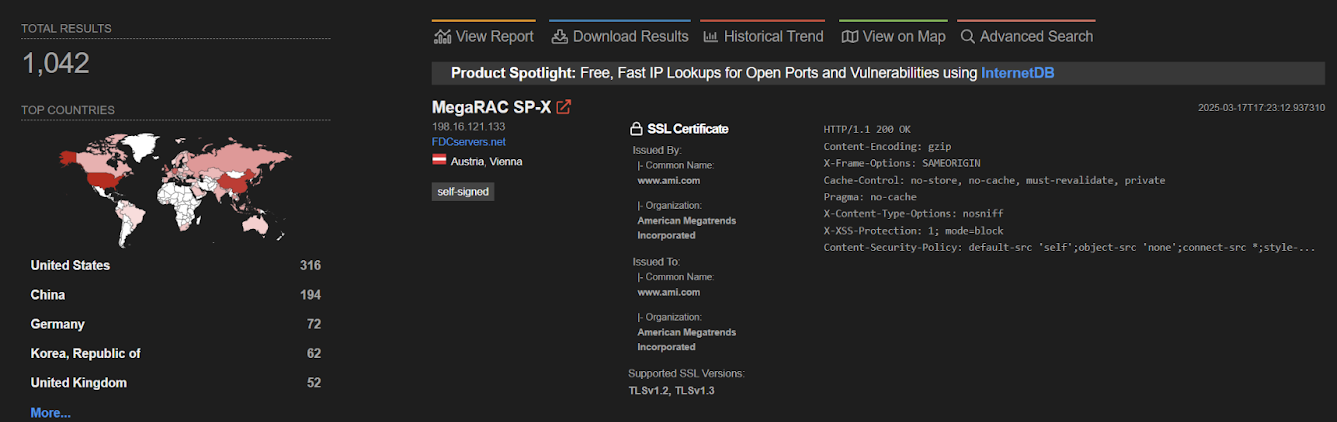

Usando Shodan, los investigadores de seguridad han encontrado más de 1,000 servidores en línea que están potencialmente expuestos a los ataques de Internet.

Como parte de su investigación sobre las vulnerabilidades de Megarac (seguidas colectivamente como BMC&C), los analistas de ECLYPSE revelaron otras cinco fallas en diciembre de 2022 y enero de 2023 (CVE-2022-40259, CVE-2022-40242, CVE-2022-2827, CVE-2022222872 y CVE-2022-40258) que pueden ser soportes y CEVE-2022-40258) y los soportes de caña de BU operan para desviar, ladrillos o infectar los servidores comprometidos con malware.

En julio de 2023, también encontraron una vulnerabilidad de inyección de código (CVE-2023-34330) que puede usarse en ataques para inyectar código malicioso a través del Pescado rojo Interfaces de administración remota expuestas al acceso a distancia y que pueden encadenar con errores descubiertos previamente.

Más específicamente, el CVE-2022-40258, que involucra hash de contraseña débil para Redfish & API, puede ayudar a los atacantes a romper las contraseñas del administrador para las cuentas de administración del chip BMC, lo que hace que el ataque sea aún más simple.

Aunque Eclypsium dijo que el fracaso para evitar la autenticación CVE-2024-54085 no se usó en los ataques, y que no se encontró hazaña en la naturaleza, también agregó que la creación de una hazaña “no es difícil” ya que los binarios del firmware no están cifrados.

Se recomienda a los defensores de la red que apliquen las soluciones publicadas hace una semana, 11 de marzo, por Amigo, LenovoY HPE Tan pronto como sea posible, no exhibir las instancias de AMI Megarac en línea y monitorear los periódicos de los servidores para una actividad sospechosa.

“Hasta donde sabemos, la vulnerabilidad solo afecta la pila de software BMC. Sin embargo, dado que AMI está en la parte superior de la cadena de suministro del BIOS, el impacto posterior afecta a más de una docena de fabricantes”, agregó hoy Eclypse.

“Friend ha publicado correcciones a sus clientes de fabricantes de computación OEM. Estos proveedores deben integrar las correcciones en actualizaciones y publicar notificaciones a sus clientes. Tenga en cuenta que estas vulnerabilidades son un ejercicio no trivial, que requiere el tiempo de inactividad del dispositivo”.