Una nueva versión del malware de “Padrino” de Android crea entornos virtuales aislados en dispositivos móviles para robar datos de cuentas y transacciones de aplicaciones bancarias legítimas.

Estas aplicaciones maliciosas se ejecutan en un entorno virtual controlado en el dispositivo, lo que permite el espionaje de tiempo real, el vuelo de identificación y el manejo de las transacciones mientras se mantiene un engaño visual perfecto.

Las tácticas se parecen a las observadas en el malware Android FJordPhantom a fines de 2023, que también utilizó la virtualización para ejecutar aplicaciones bancarias marinas dentro de los contenedores para escapar de la detección.

Sin embargo, el rango de orientación del Padrino es mucho más amplio, apuntando a más de 500 aplicaciones bancarias, criptomonedas y comerciales electrónicos en el mundo utilizando un sistema de archivos virtual completo, identificador de procesos virtuales, intención y pantalla.

De acuerdo a en zimperioQuien lo analizó, el nivel de engaño es muy alto. El usuario ve la interfaz de usuario de la aplicación real, y las protecciones de Android están a falta del aspecto de la operación maliciosa, porque solo las actividades de la aplicación del host se declaran en el manifiesto.

Vuelo de datos virtualizado

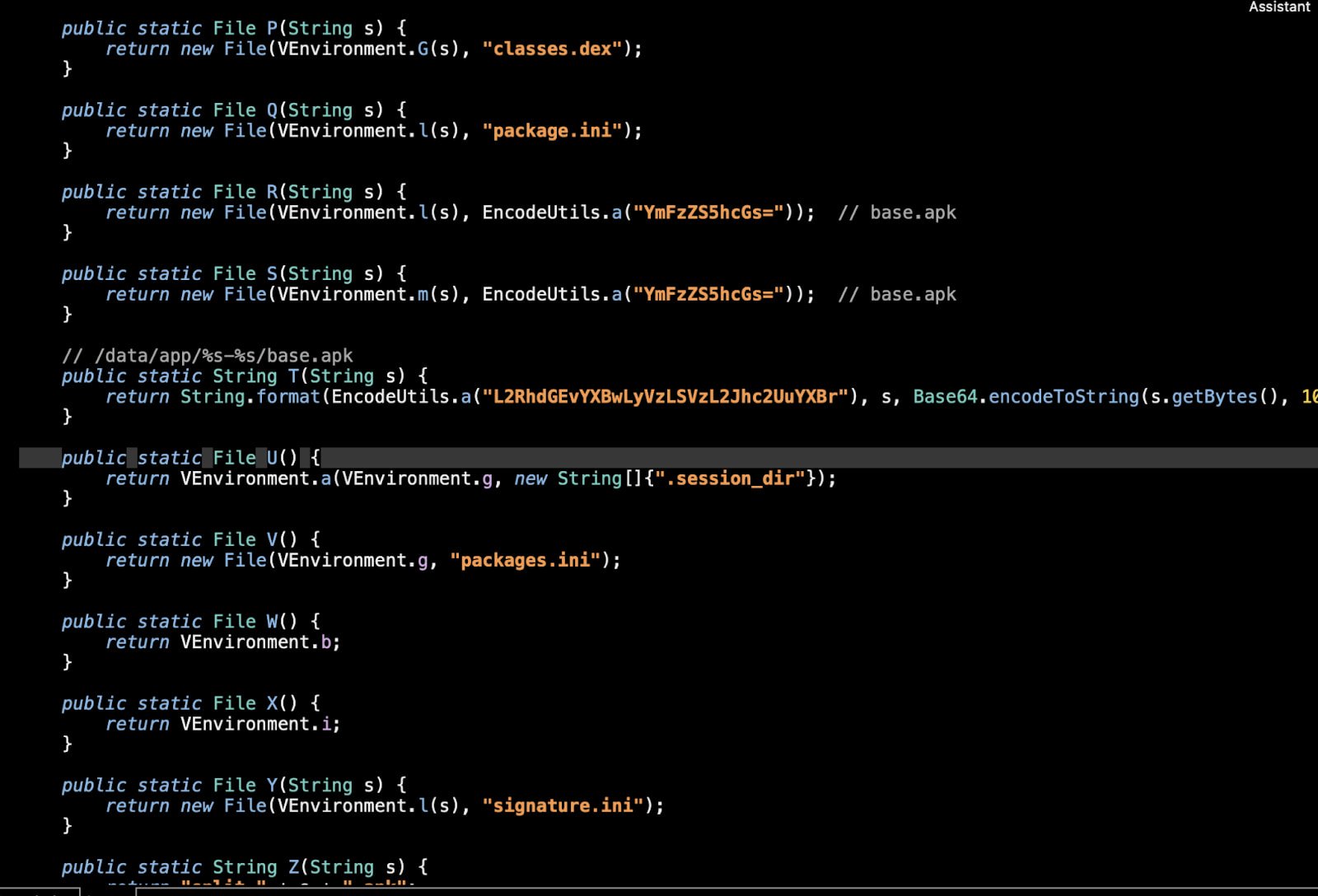

El padrino viene en forma de una aplicación APK que contiene un marco de virtualización integrado, aprovechando las herramientas de código abierto como VirtualApp y Xposed Engine para colgar.

Una vez activo en el dispositivo, verifica las aplicaciones de destino instaladas, y si se encuentra, lo coloca en su entorno virtual y usa una fábrica para iniciarlo dentro del contenedor del host.

Un obstáculo es una actividad de espacio reservada declarada en la aplicación que ejecuta el motor de virtualización (malware) que actúa como un shell o un proxy para el lanzamiento y ejecución de actividades de aplicaciones virtualizadas.

No contiene su propia interfaz de usuario o lógica y, en cambio, delega el comportamiento para alojar la aplicación, alentando a Android a pensar que se ejecuta una aplicación legítima mientras la intercepta y controla.

Fuente: Zimperium

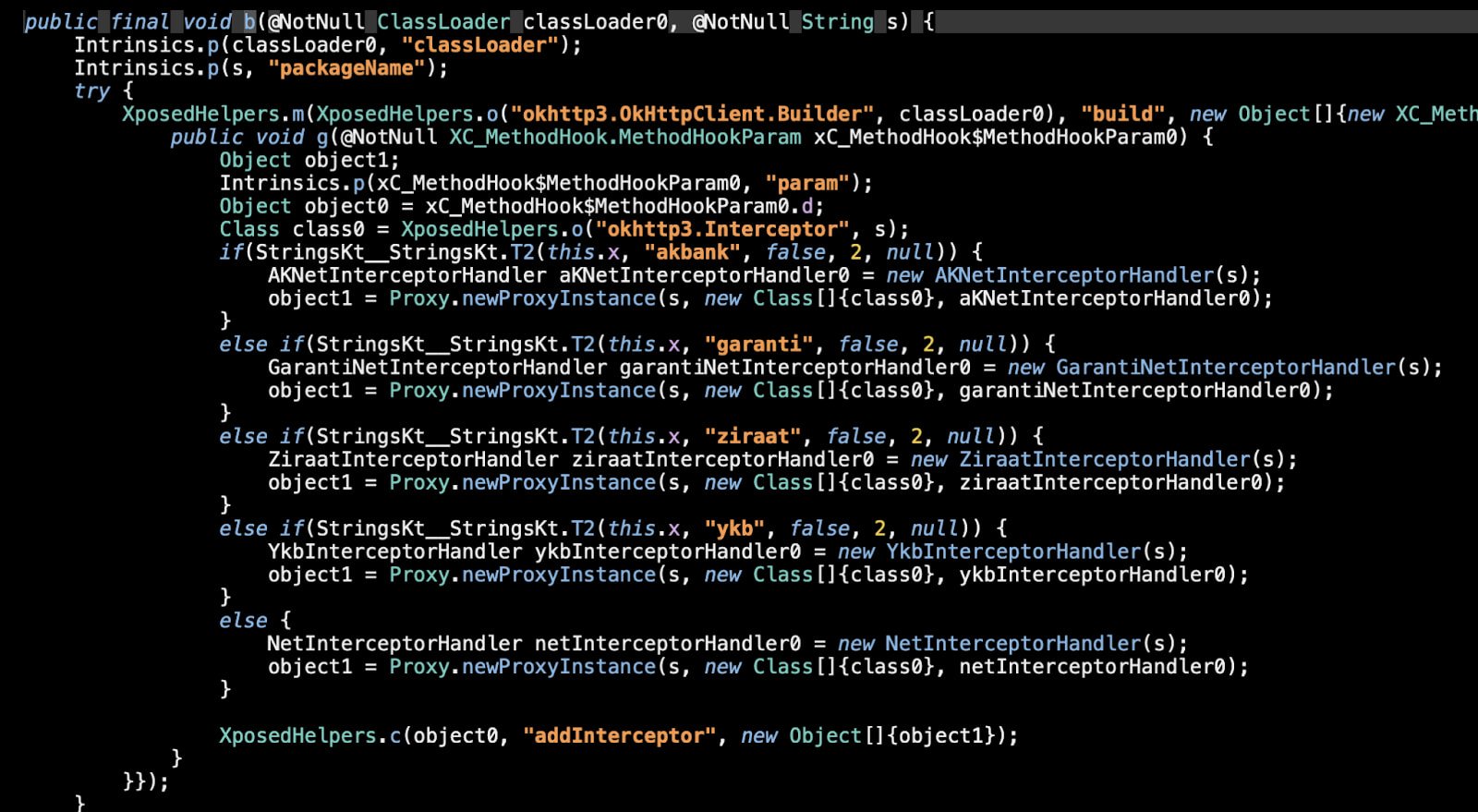

Cuando la víctima lanza la aplicación bancaria real, la autorización del servicio de accesibilidad del padrino intercepta la intención y la redirige a una obedición dentro de la aplicación host, que inicia la versión virtual de la aplicación bancaria dentro del contenedor.

El usuario ve la interfaz de la aplicación real, pero todos los datos confidenciales involucrados en sus interacciones se pueden desviar fácilmente.

Utilizando Xposed para el gancho API, el patrocinador puede registrar información de identificación, contraseñas, pines, eventos táctiles y capturar las respuestas del backend bancario.

Fuente: Zimperium

El malware tiene una superposición de la pantalla de bloqueo falso en los momentos clave para alentar a la víctima a ingresar su saliva / contraseña.

Una vez que ha recopilado y exfiltrado todos estos datos, espera los pedidos de los operadores para desbloquear el dispositivo, llevar a cabo navegación de la interfaz de usuario, abrir aplicaciones y activar pagos / transferencias dentro de la aplicación bancaria real.

Durante esto, el usuario ve una pantalla de “actualización” falsa o una pantalla negra para no levantar sus sospechas.

Amenaza en evolución

El Padrino apareció por primera vez en el espacio de malware de Android en marzo de 2021, como descubrió Denacefabric, y ha seguido una impresionante trayectoria evolutiva desde entonces.

La última versión del patrocinador constituye una evolución significativa de la última muestra analizada por el Grupo-IB en diciembre de 2022, que se dirigió a 400 aplicaciones y 16 países que utilizan superposiciones de pantalla de conexión HTML además de las aplicaciones de cocina e intercambio de cifrado.

Aunque la campaña de que Zimerium ha rechazado los objetivos solo una docena de aplicaciones bancarias turcas, otros operadores patrocinadores pueden optar por activar otros subconjuntos de las 500 aplicaciones específicas para atacar diferentes regiones.

Para protegerse de este software malicioso, descargue solo las aplicaciones de Google Play o los APK de los editores en los que confíe, asegúrese de que Play Protect esté activo y preste atención a las autorizaciones solicitadas.

El correctivo significaba scripts complejos, largas horas y ejercicios interminables de fuego. No más.

En esta nueva guía, los dientes descomponen la forma en que las organizaciones modernas de TI están ganando energía con la automatización. Parche más rápido, reduzca los costos generales y se centre en el trabajo estratégico, no se requiere un guión complejo.