Surgió una nueva plataforma maliciosa como servicio (MAAS) llamada “Supercard X”, dirigida a dispositivos Android a través de ataques de retransmisión NFC que permiten transacciones de punto de venta y cajeros automáticos utilizando datos de la tarjeta de pago de compromiso.

Supercard X está vinculado a los actores de la amenaza china y presenta similitudes de código con el Proyecto NFCGate de código abierto y su bolsa maliciosa alta, Ngate, que ha facilitado los ataques en Europa desde el año pasado.

La plataforma maliciosa como servicio se promueve a través de canales de telegrama que también ofrecen soporte directo a los “clientes”.

Supercard X fue descubierto por la compañía de seguridad móvil Ir a nugQuien informa ataques con este malware Android en Italia. Estos ataques involucraron varias muestras con diferencias sutiles, lo que indica que a los afiliados se les ofrece la posibilidad de versiones personalizadas adaptadas a las necesidades regionales u otras.

Cómo tienen lugar los ataques de Supercard X

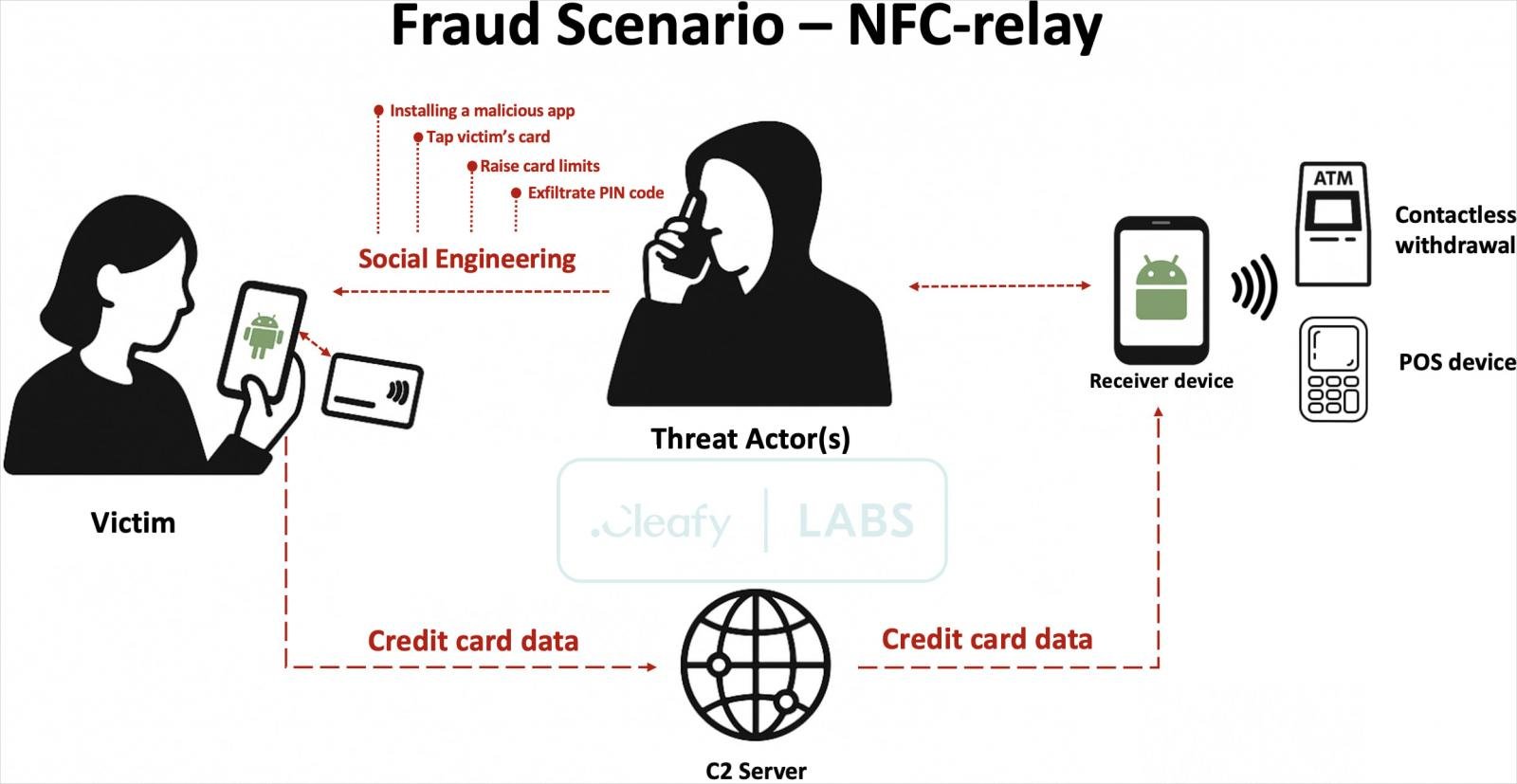

El ataque comienza con la víctima que recibe un SMS falso o un mensaje de WhatsApp que imita su banco, diciendo que deben llamar a un número para resolver los problemas causados por una transacción sospechosa.

La llamada es respondida por un delincuente que finge ser el apoyo bancario, que utiliza la ingeniería social para alentar a la víctima a “confirmar” el número de su tarjeta y el huso. Luego intentan convencer al usuario para que elimine los límites de gasto a través de su aplicación bancaria.

Finalmente, los actores de amenaza son adecuados para que los usuarios instalaran una aplicación maliciosa (lector) disfrazada de seguridad o herramienta de verificación que contiene el software malicioso Supercard X.

Durante la instalación, la aplicación del lector solo requiere autorizaciones mínimas, principalmente acceder al módulo NFC, que es suficiente para llevar a cabo el robo de datos.

El Crook ordena a la víctima que opere su tarjeta de pago en su teléfono para verificar sus tarjetas, permitiendo que el malware lea los datos de la tarjeta de la tarjeta y se los envíe a los atacantes.

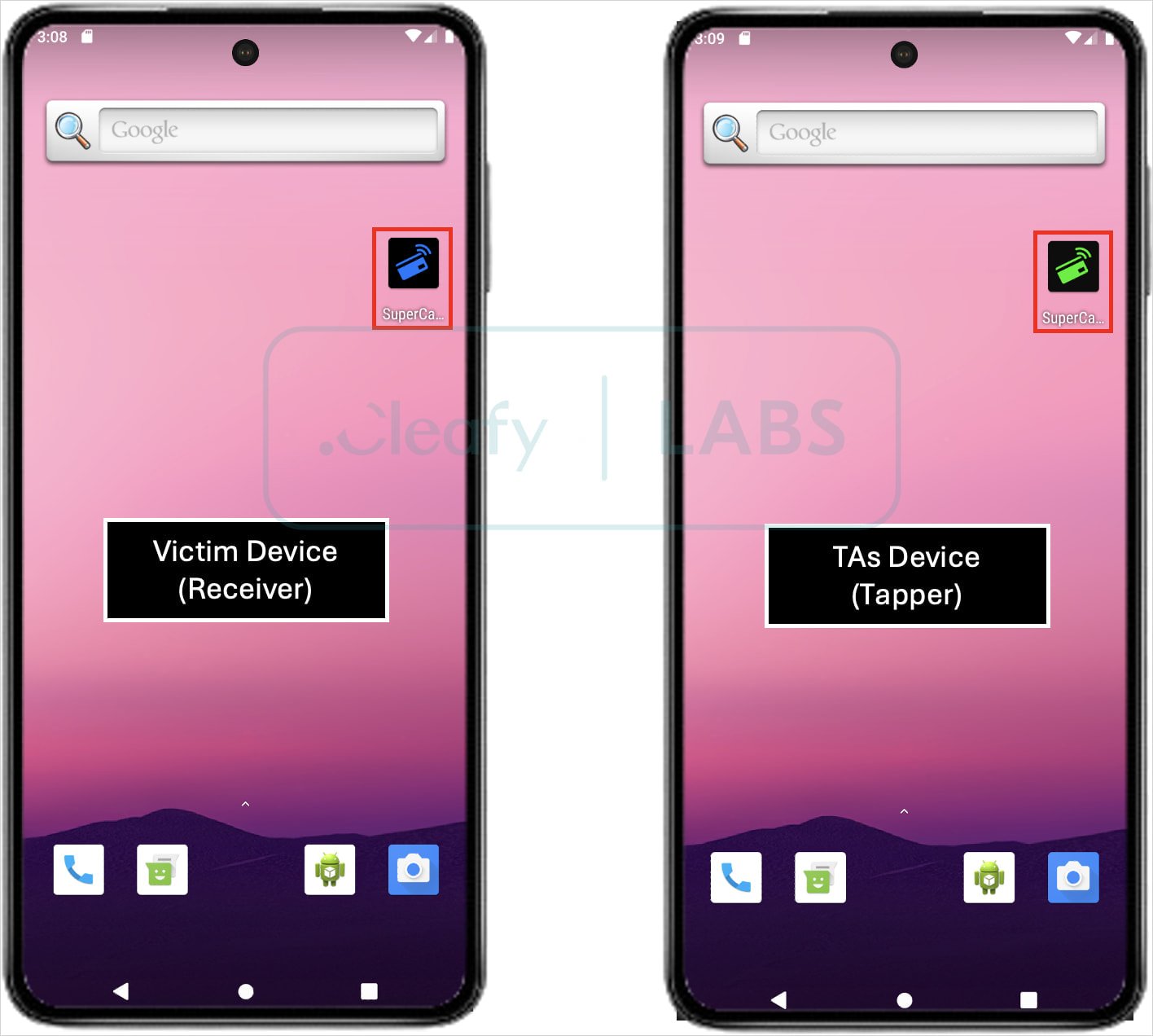

Los atacantes reciben estos datos en su dispositivo Android, que ejecuta otra aplicación llamada Tapper, que emula la tarjeta de la víctima utilizando datos robados.

Fuente: CLEAFY

Estas cartas “imitadas” permiten a los atacantes realizar pagos sin contacto en tiendas y retiros de cajeros automáticos, aunque se aplican los límites de la cantidad. Como estas pequeñas transacciones son instantáneas y parecen legítimas para los bancos, son más difíciles de informar y revertir.

Fuente: CLEAFY

Malware evasivo

Clafy señala que los motores antivirus no informan actualmente a Supercard X en Virustotal y la ausencia de solicitudes de autorización de riesgos y características de ataque agresivas, como la superposición de la pantalla, garantiza que permanece fuera del radar de los escaneos heurísticos.

La emulación de la tarjeta se basa en ATR (respuesta al reinicio), lo que hace que la tarjeta sea legítima a los terminales de pago y muestra el vencimiento técnico y la comprensión de los protocolos de tarjetas inteligentes.

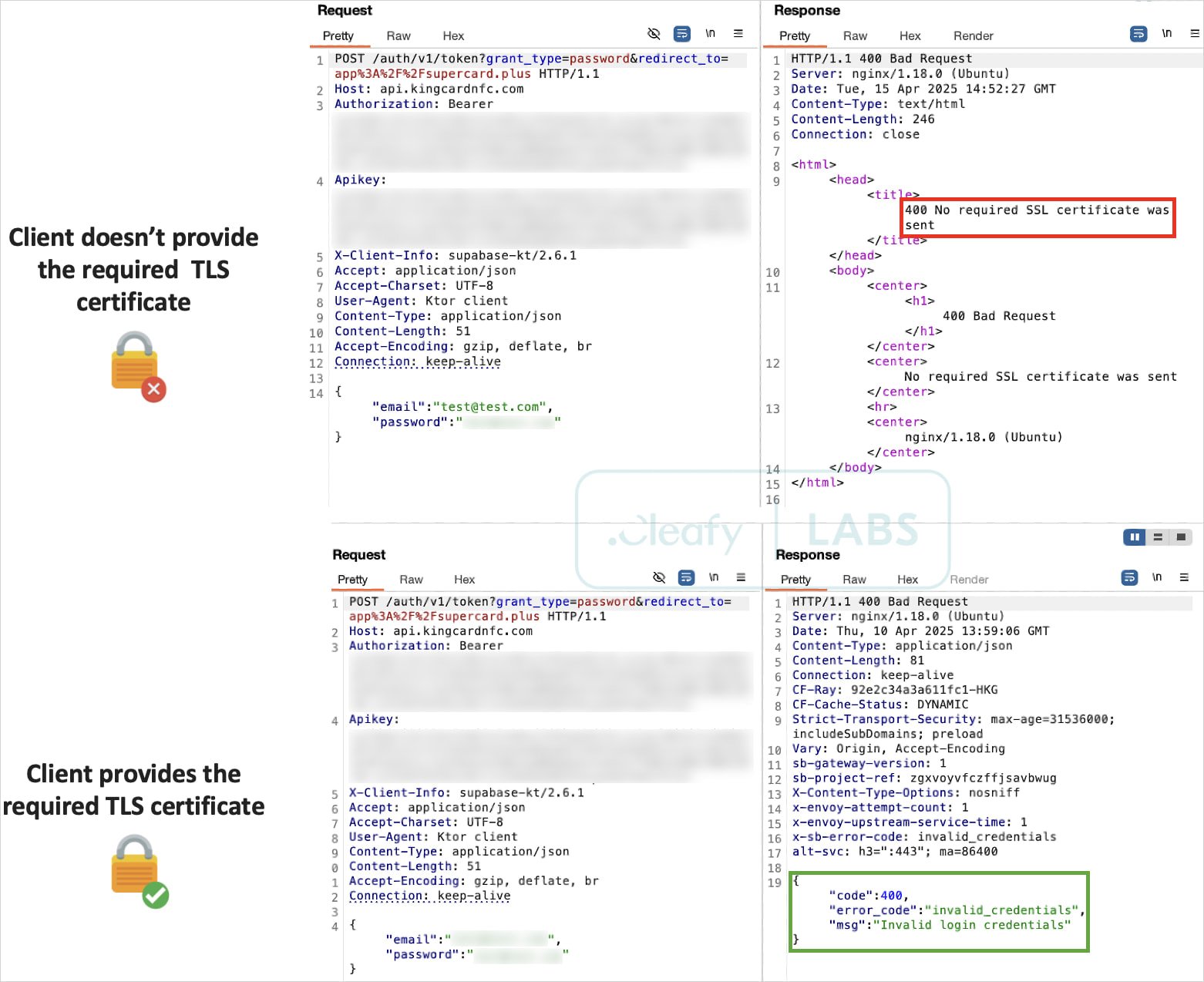

Otro aspecto técnico notable es el uso de TLS mutuo (MTL) para la autenticación del cliente / servidor basado en certificados, asegurando las comunicaciones C2 de la intercepción y el análisis por parte de los investigadores o la aplicación de leyes.

Fuente: CLEAFY

BleepingCompute contactó a Google para comentar sobre la actividad de Supercard X y un portavoz envió la declaración a continuación.

“Dependiendo de nuestra detección actual, ninguna aplicación que contenga este malware está en Google Play. Los usuarios de Android están protegidos automáticamente por Google Play Protect, que es de manera predeterminada en dispositivos Android con servicios de Google Play. Google Play Protect puede advertir a los usuarios o bloquear aplicaciones conocidas para presentar malware, incluso cuando estas aplicaciones provienen de fuentes fuera del juego”. – Un portavoz de Google