Imagen: Shutterstock, Arthead.

El gobierno estadounidense ha impuesto hoy sanciones económicas a Funnull Technology Inc.Una empresa con sede en Filipinas que proporciona infraestructura informática a cientos de miles de sitios web involucrados en estafas de inversión en monedas virtuales llamadas “carnicero. “En enero de 2025, Krebssonsecurity detalló cómo la red de entrega de contenido divertida era como una red de entrega de contenido dirigida a los ciberdelincuentes que buscaban transportar su tráfico a través de proveedores de la nube con sede en los Estados Unidos.

“Los estadounidenses pierden miles de millones de dólares al año a estas ciberdolientes, los ingresos generados por estos delitos van a los niveles récord en 2024”, dice una declaración de Departamento del Tesoro de los Estados Unidosquien sancionó a Funnull y su administrador chino de 40 años Liu Lizhi. “Funnull facilitó directamente varios de estos regímenes, lo que llevó a más de $ 200 millones de pérdidas para las víctimas estadounidenses”.

El Departamento del Tesoro dijo que las operaciones funnull están vinculadas a la mayoría de los sitios web de estafadores de inversión en monedas virtuales reportadas al FBI. La agencia dijo que Funnull facilitó directamente la carnicería de la carnicería y otros regímenes que llevaron a más de $ 200 millones en pérdidas financieras por parte de los estadounidenses.

Pig Butchering es una forma de fraude endémico en el que las personas se sienten atraídas por los extranjeros en línea para invertir en plataformas comerciales fraudulentas de criptomonedas. Las víctimas están capacitadas para invertir más y más dinero en lo que parece ser una plataforma de negociación extremadamente rentable, solo para descubrir que su dinero se fue cuando desean retirar dinero.

Los estafadores a menudo insisten en que los inversores pagan “impuestos” adicionales sobre su “ganancias” de criptografía antes de poder ver sus fondos invertidos (spoiler: nunca lo hacen), y un número impactante de personas ha perdido seis o más cifras gracias a estas estafas de carnicería de cerdo.

La historia de enero de KrebssonsCurity on Funnull se basó en la investigación de la compañía de seguridad Silenciosoquien descubrió en octubre de 2024 que una gran cantidad de áreas organizadas a través de los sitios de juegos promovidos de funnull que llevaban el logotipo del Grupo solarUna entidad china nombrada Un informe de la ONU en 2024 (PDF) para blanquear millones de dólares para el grupo de piratería patrocinado por el estado norcoreano Lázaro.

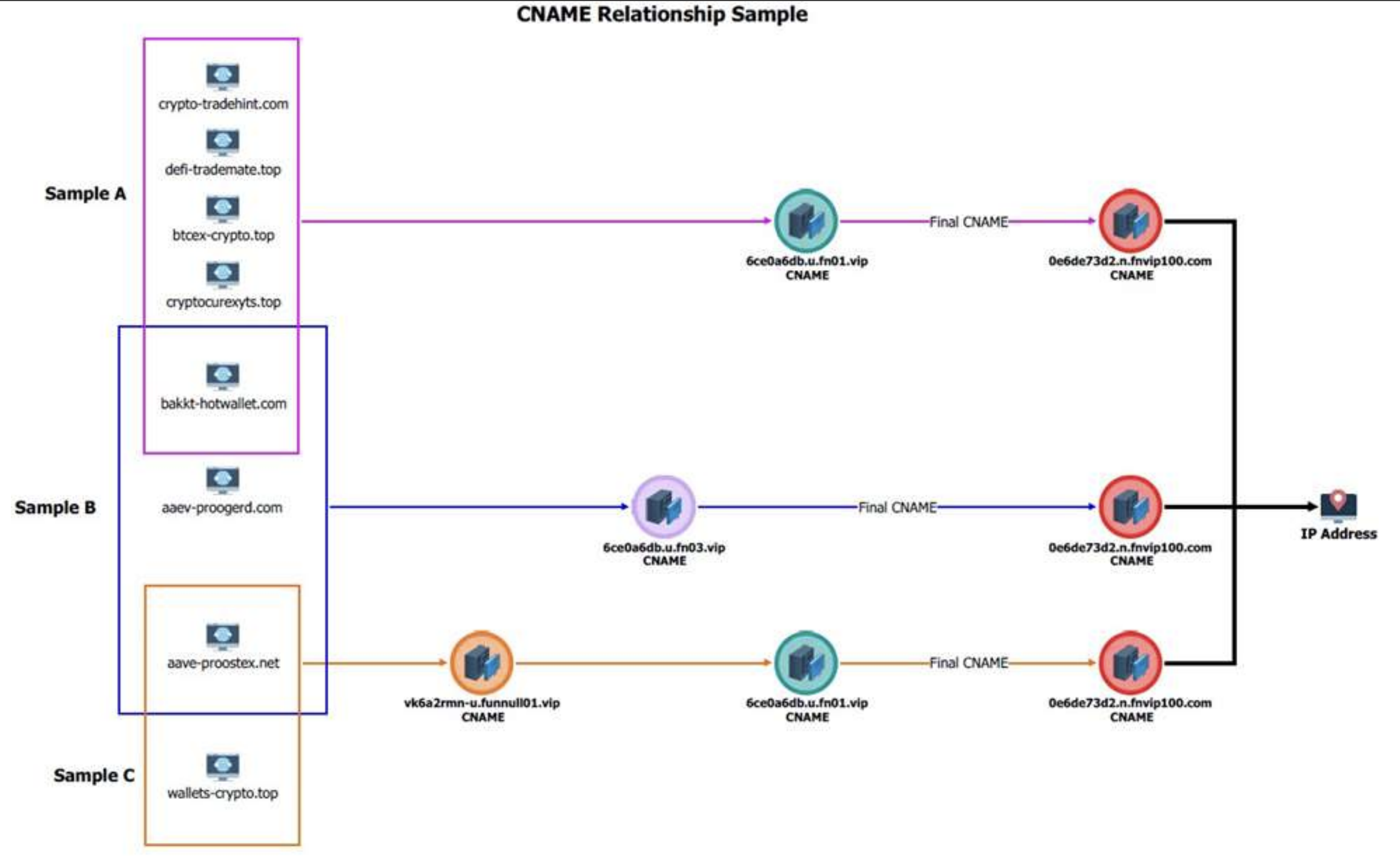

Silent Push descubrió que Funnull era una red de entrega de contenido criminal (CDN) que llevaba mucho tráfico relacionado con los sitios web de estafas, en tuberías de tráfico a través de un canal de nombre de dominio vertiginoso generado por los proveedores de automóviles y nubes con sede en los Estados Unidos antes de redirigir a sitios web maliciosos o falsos. El FBI publicó un escritura técnica (PDF) de la infraestructura utilizada para manejar dominios funnullos maliciosos entre octubre de 2023 y abril de 2025.

Un gráfico del FBI que explica cómo Funnull ha generado regularmente una serie de nuevas áreas y las ha convertido en direcciones de Internet en los proveedores de la nube estadounidense.

Silencioso Infraestructura funnullada revisada en enero de 2025 y descubrió que Funnull usaba varios todavía Amazonas Y Microsoft Las direcciones de Internet en la nube identificadas como maliciosas en su informe de octubre. Amazon y Microsoft se han comprometido a eliminar sus redes de la presencia de Funnull después de esta historia, pero según Silent Push Zach Edwards Solo una de estas compañías siguió.

Edwards dijo que Silent Push ya no ve que las direcciones de Internet de Microsoft aparecen en la infraestructura de Funnull, mientras que Amazon continúa luchando contra la abolición de los servidores funnull, uno de los cuales parece materializarse en 2023.

“Amazon hace un trabajo terrible: todos los días, porque les hacían estas afirmaciones y a nosotros en nuestro blog público, tenían IP que aún se mapearon para Funnull, incluidos algunos que han permanecido mapeados por períodos inexplicables”, dijo Edwards.

Amazon dijo que su plataforma de alojamiento de Amazon Web Services (AWS) frustra activamente los intentos de maltrato.

“Hemos detenido cientos de intentos este año vinculados a este grupo y examinamos la información que compartió anteriormente en el día”, dice un comunicado de prensa compartido por Amazon. “Si alguien sospecha que los recursos de AWS se utilizan para actividades abusivas, puede informarlo a AWS Trust & Safety utilizando el formulario de maltrato aquí. “

Los proveedores de la nube con sede en los Estados Unidos siguen siendo una base doméstica atractiva para las organizaciones cibercriminales, porque muchas organizaciones no serán demasiado agresivas para bloquear el tráfico de las redes en la nube en los Estados Unidos, lo que puede causar acceso a muchos destinos web legítimos que también están en este mismo segmento o host de red compartida.

Además, la capacitación de su mal tráfico para que parezca haber salido de los proveedores estadounidenses de Internet en la nube, permite que los cibercriminales se conecten a sitios web de direcciones web que están geográficamente cercanas (R) de sus objetivos y víctimas (para evitar los controles de seguridad en función de la ubicación de su banco, por ejemplo).

Funnull no es el único proveedor de infraestructura cibercriminal como servicio que fue sancionado este mes: el 20 de mayo de 2025, el unión Europea sanciones impuestas seguro Soluciones de stark industriesUna FAI que se materializó al comienzo de la invasión de Ucrania Rusia y se utilizó como una red de poder mundial que oculta la verdadera fuente de ataques cibernéticos y campañas de desinformación contra los enemigos de Rusia.

En mayo de 2024, Krebsonscurity publicó una inmersión profunda sobre las soluciones de las industrias Stark que encontró una gran parte del tráfico malicioso que cruza la red Stark (por ejemplo, la digitalización de la vulnerabilidad y los ataques por contraseña en bruto) se recuperaron a través de proveedores de nubes con sede en los Estados Unidos. Mis informes han demostrado cómo Stark ha penetrado profundamente en los ISP y que Ivan Neculiti durante muchos años vendió servicios de alojamiento de “prueba de pelota” que dicen a los clientes del Foro de delitos cibernéticos rusos que ignorarían con orgullo cualquier queja de abuso o investigaciones policiales.

La página de inicio de Stark Industries Solutions.

Esta historia ha examinado la historia de los cofundadores de Stark, Moldeda Brothers Iván Y Yuri neculitiQuien ha negado cada uno la participación previa en el delito cibernético o cualquier participación actual para ayudar a los esfuerzos de desinformación ruso o los ataques cibernéticos. Sin embargo, la UE también sancionó a los dos hermanos.

La UE dijo que Stark y los hermanos Neculti “han permitido a varios actores rusos patrocinados por el estado y afiliados al Estado llevar a cabo actividades desestabilizantes, en particular la manipulación coordinada de la información y la interferencia y los ataques cibernéticos contra la Unión y el Tercer países al proporcionar servicios destinados a ocultar estas actividades de las agencias europeas de la aplicación de la ley y la seguridad”.