Los ciberdelincuentes están vendiendo cientos de miles de conjuntos de credenciales robadas utilizando una versión descifrada de acunetixun potente escáner de vulnerabilidades de aplicaciones web comerciales, según una nueva investigación. El software pirateado está siendo revendido como una herramienta de ataque basada en la nube por al menos dos servicios diferentes, que KrebsOnSecurity ha rastreado como originario de una empresa de tecnología de la información con sede en Turquía.

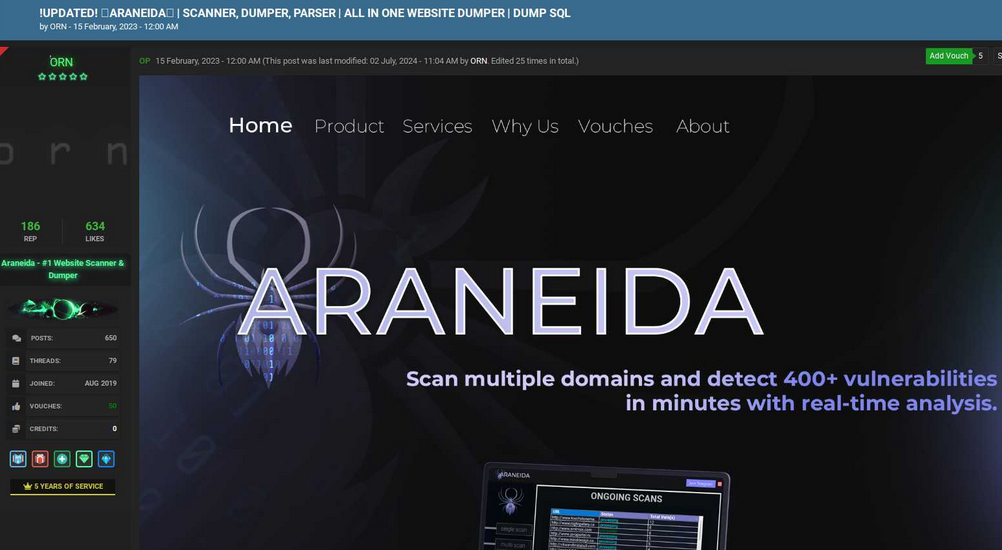

Escáner Araneida.

Analistas de amenazas cibernéticas en Empuje silencioso dijeron que recientemente recibieron informes de una organización asociada que identificó un esfuerzo de rastreo agresivo en su sitio web utilizando una dirección de Internet previamente asociada con una campaña dirigida por FIN7un notorio grupo de hackers con sede en Rusia.

Pero tras una inspección más cercana, descubrieron que la dirección contenía un título HTML de “Panel de clientes de Araneida“, y descubrieron que podían buscar en esta cadena de texto docenas de direcciones únicas que albergaran el mismo servicio.

Pronto se hizo evidente que Araneida estaba siendo revendida como un servicio basado en la nube utilizando una versión descifrada de Acunetix, lo que permitía a los clientes que pagaban realizar reconocimientos ofensivos en sitios web potenciales, extraer datos de los usuarios y encontrar vulnerabilidades para explotar.

Silent Push también se enteró de que Araneida incluye su servicio con una sólida oferta de proxy, por lo que los escaneos de los clientes parecen provenir de direcciones de Internet seleccionadas al azar de un gran conjunto de retransmisiones de tráfico disponibles.

Los creadores del proveedor de seguridad de aplicaciones con sede en Texas Acunetix Seguridad Invicticonfirmó los hallazgos de Silent Push, afirmando que alguien había descubierto cómo piratear la versión de prueba gratuita del software para que funcionara sin una clave de licencia válida.

“Hemos estado jugando al gato y al ratón con estos muchachos por un tiempo”, dijo Matt SciberrasGerente de seguridad de la información en Invicti.

Silent Push dijo que Araneida fue anunciada por un usuario del mismo nombre en varios foros de cibercrimen. El canal Telegram del servicio tiene casi 500 suscriptores y explica cómo utilizar la herramienta con fines maliciosos.

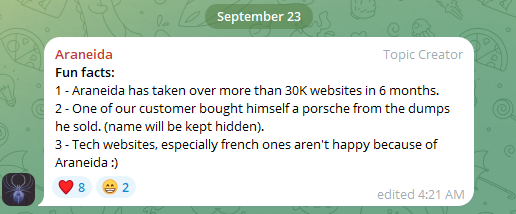

En un listado de “Datos curiosos” publicado en el canal a finales de septiembre, Araneida dijo que su servicio se había utilizado para controlar más de 30.000 sitios web en sólo seis meses, y que un cliente lo había utilizado para comprar un Porsche con los datos de su tarjeta de pago. (“descargas”) que vendieron.

El canal Telegram de Araneida Scanner se jacta de cómo los clientes utilizan el servicio para cometer delitos cibernéticos.

“Constantemente se jactan ante su comunidad de los crímenes que se cometen y de cómo les genera dinero a los delincuentes”, dijo Zach EdwardsInvestigador senior de amenazas en Silent Push. “También venden datos masivos y volcados que parecen haber sido adquiridos con esta herramienta o debido a vulnerabilidades encontradas con la herramienta”.

Silent Push también descubrió que una versión crackeada de Acunetix estaba impulsando al menos 20 instancias de un servicio similar de prueba de vulnerabilidades basado en la nube dirigido a hablantes de mandarín, pero no pudieron encontrar ningún hilo de ventas aparentemente vinculado a ellos en la web oscura.

Han surgido rumores de que los atacantes utilizan una versión crackeada de Acunetix en junio de 2023 en Twitter/Xcuando los investigadores fue el primero en vincular la actividad de escaneo observada con Araneida.

De acuerdo a un informe de agosto de 2023 (PDF) de Departamento de Salud y Servicios Humanos de EE. UU. (HHS), Acunetix (presumiblemente una versión crackeada) es una de las muchas herramientas utilizadas por APT 41, un prolífico grupo de piratería patrocinado por el estado chino.

LA CONEXIÓN TURCA

Silent Push señala que el sitio web donde se vende Araneida… araña[.]co – se publicó por primera vez en línea en febrero de 2023. Pero una revisión de este apodo de Araneida en foros de delitos cibernéticos muestra que han estado activos en la escena de la piratería criminal desde al menos 2018.

Una búsqueda en la plataforma de inteligencia de amenazas Intel 471 muestra que un usuario llamado Araneida ha promocionado el escáner en dos foros sobre delitos cibernéticos desde 2022, incluido violado Y Cancelado. En 2022, Araneida les dijo a otros miembros de Breached que podían ser contactados en Discord con el nombre de usuario “Ornie#9811.”

Según Intel 471, esta misma cuenta de Discord fue anunciada en 2019 por una persona en el foro de ciberdelincuencia. Grieta quien usó los apodos “ORN” Y “ori0n.” El usuario “ori0n” mencionó en varios mensajes que podrían contactarlo en Telegram bajo el nombre de usuario “@sirorny.”

Orn anunciando Araneida Scanner en febrero de 2023 en el foro Cracked. Imagen: Ke-la.com.

También se hizo referencia a la identidad de Sirorny Telegram como punto de contacto de un usuario actual del foro de cibercrimen Nulled que vende servicios de desarrollo de sitios web y que se refiere a Araneida.[.]co como uno de sus proyectos. Este usuario, “Exorn”, tiene mensajes que datan de agosto de 2018.

A principios de 2020, Exorn promovió un sitio web llamado “pedidos[.]com“, que describieron como un servicio para automatizar el escaneo de vulnerabilidades basado en la web. Una búsqueda pasiva de DNS en este dominio en DominioTools.com muestra que sus registros de correo electrónico apuntaban a la dirección ori0nbusiness@protonmail.com.

Inteligencia de constelacionesuna empresa que rastrea información expuesta en violaciones de datos, descubre que esta dirección de correo electrónico se utilizó para crear una cuenta en Foros de infracción en julio de 2024 bajo el sobrenombre de “orni.” Constella también encuentra el mismo correo electrónico registrado en el sitio netguard.[.]códigos en 2021 usando la contraseña “ceza2003» [full disclosure: Constella is currently an advertiser on KrebsOnSecurity].

Una búsqueda de la contraseña ceza2003 en Constella encuentra alrededor de una docena de direcciones de correo electrónico que la utilizaron en una violación de datos expuesta, la mayoría de ellas con alguna variación del nombre “Altugsara,” incluido altugsara321@gmail.com. Constella descubre además que altugsara321@gmail.com se utilizó para crear una cuenta dentro de la comunidad de delitos cibernéticos. Foros de incursión bajo el nombre de usuario “ori0n”, desde una dirección de Internet en Estambul.

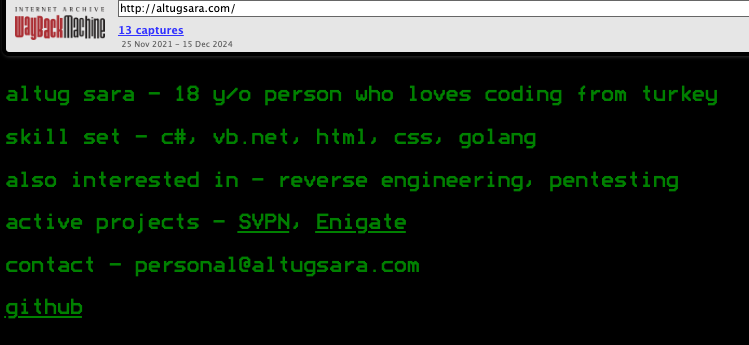

Según DomainTools, en 2020 se utilizó altugsara321@gmail.com para registrar el nombre de dominio. Altugsara[.]com. Historial de Archive.org para este dominio muestra que en 2021 presentó un sitio web para un joven de 18 años Sara Altug de Ankara, Turquía.

Los recuerdos de Archive.org de cómo era altugsara punto com en 2021.

LinkedIn encontrarlo igual Altugsara[.]com dominio enumerado en la sección “información de contacto” de un perfil por uno Sara Altug de Ankara, quien dice que trabajó durante los últimos dos años como desarrollador senior de software para una empresa turca de TI llamada Bilitro Yazilim.

Ni Altug Sara ni Bilitro Yazilim respondieron a las solicitudes de comentarios.

El sitio web de Invicti dice que tiene oficinas en Ankara, pero el director ejecutivo de la compañía dijo que ninguno de sus empleados reconoció ninguno de los nombres.

“Tenemos un pequeño equipo en Ankara, pero hasta donde yo sé, no tenemos ninguna conexión con el individuo más que el hecho de que también está en Ankara”, dijo el director ejecutivo de Invicti. Neil Roseman dijo a KrebsOnSecurity.

Los investigadores de Silent Push dicen que si bien Araneida utiliza una cantidad aparentemente interminable de servidores proxy para ocultar la verdadera ubicación de sus usuarios, es un escáner bastante “ruidoso” que lanzará un gran volumen de solicitudes a varios puntos finales de la API y enviará solicitudes aleatorias. . URL asociadas a diferentes sistemas de gestión de contenidos.

Además, la versión descifrada de Acunetix que se revende a ciberdelincuentes invoca antiguos certificados SSL de Acunetix en paneles de control activos, lo que, según Silent Push, proporciona un fuerte pivote para encontrar parte de esta infraestructura, especialmente de los piratas informáticos chinos.

Lectura adicional: Búsquedas Push silenciosas en el escáner Araneida.