WhatsApp ha corregido cero clics y vulnerabilidad de día cero utilizada para instalar software SPY en Paragon Graphite después de investigadores de seguridad en el Citizen Lab de la Universidad de Toronto.

El 31 de enero, después de haber atenuado la hazaña de clic cero desplegada en estos ataques, WhatsApp Informado de unos 90 usuarios de Android más de dos docenas de países, incluidos Periodistas italianos Y activistas, dirigidos al software Paragon SPY para recopilar datos confidenciales e interceptar sus comunicaciones privadas.

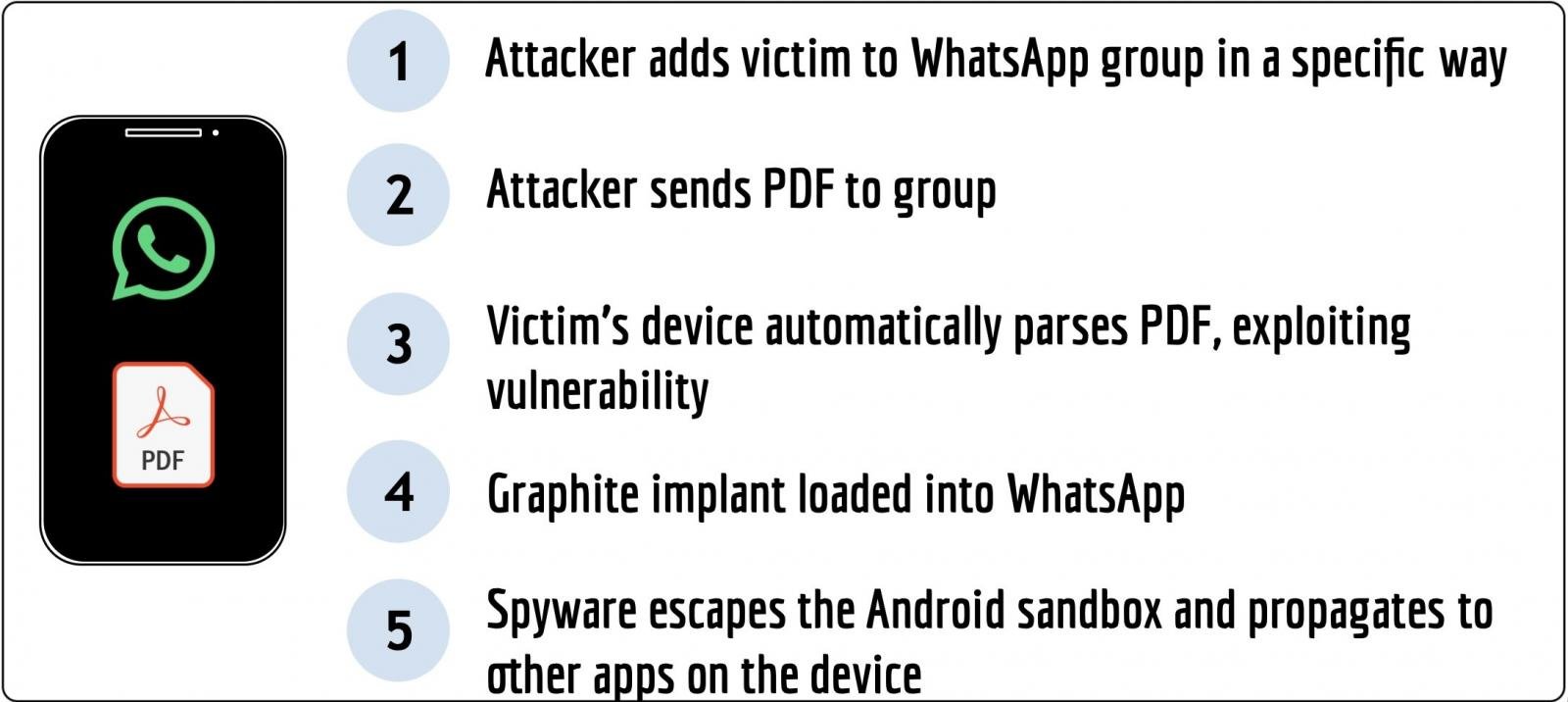

Los investigadores encontraron que los atacantes agregaron los objetivos a un grupo de WhatsApp antes de enviar un PDF.

En la siguiente etapa de ataque, el dispositivo de la víctima procesó automáticamente el PDF, explotando la vulnerabilidad del día cero ahora se combina para cargar un implante de software de grafito de repuesto en WhatsApp.

El implante luego comprometió otras aplicaciones en dispositivos dirigidos al escapar de Android Sandbox. Una vez instalado, el software SPY ofrece a sus operadores acceso a las aplicaciones de mensajería de las víctimas.

Se pueden detectar infecciones de software de SPY en grafito en dispositivos Android pirateados utilizando un artefacto forense (apodado BigRoPretzel) que puede identificarse analizando los periódicos de los dispositivos de compromiso.

Sin embargo, la falta de evidencia de infección no excluye los indicadores forenses aplastados o no capturados debido a “la naturaleza esporádica de los periódicos Android”.

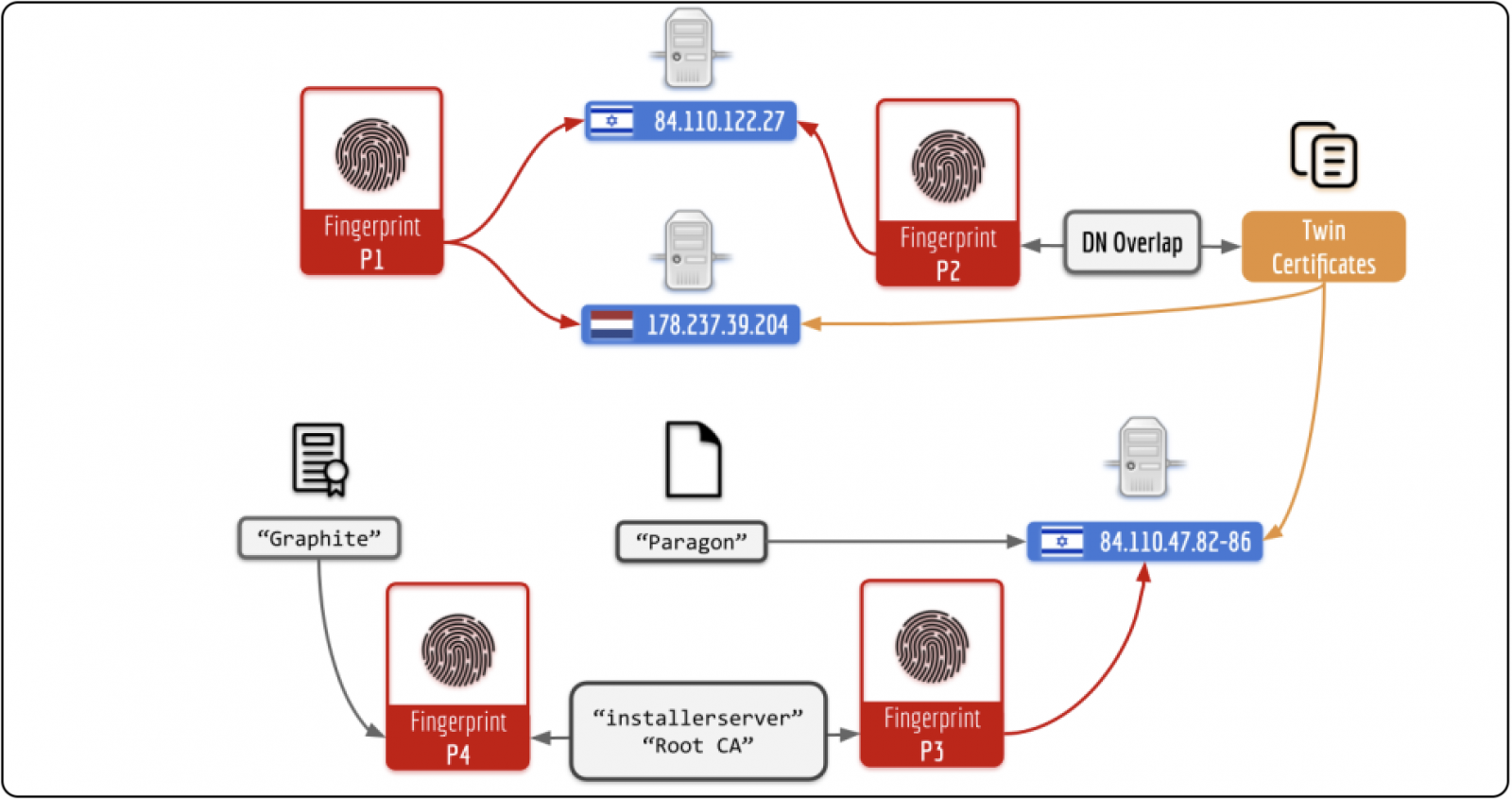

Citizen Lab también ha mapeado la infraestructura del servidor utilizada por Paragon para implementar más implantes de software de espía de grafito en dispositivos objetivo, encontrando posibles vínculos con varios clientes del gobierno, especialmente Australia, Canadá, Chipre, Dinamarca, Israel e Singapur.

Desde el campo de un solo servidor en la infraestructura de Paragon, los investigadores han desarrollado varias huellas digitales que ayudaron a descubrir 150 certificados digitales vinculados a docenas de direcciones IP que formaban parte de una infraestructura de control y control dedicada.

“Esta infraestructura incluía servidores basados en la nube probablemente alquilado por Paragon y / o sus clientes, así como los servidores probablemente alojados en los lugares de Paragon y sus clientes del gobierno”, dijeron los investigadores.

“La infraestructura que hemos encontrado está vinculada a las páginas web tituladas ” Paragon ” devuelta por direcciones IP en Israel (donde se basa Paragon), así como un certificado TLS que contiene el nombre organizacional”, que es el nombre de Spyware Spyware de Paragon’s Spyware) “.

El desarrollador israelí Spyware, Paragon Solutions Ltd., fue fundada en 2019 por Ehud Barak, el ex primer ministro israelí, y Ehud Schneorson, el ex comandante de Unidad de Israel 8200. Grupo de inversión con sede en Florida AE Partners Industriels habría adquirido La compañía en diciembre de 2024.

A diferencia de los competidores como NSO Group, Paragon afirma que solo vende sus herramientas de monitoreo a las agencias de aplicación de la ley e inteligencia en países democráticos que desean dirigirse a criminales peligrosos.

En diciembre de 2022, The New York Times reportado que la Administración de Control de Drogas de los Estados Unidos (DEA) utilizó el software SPY de la compañía de la empresa. Dos años después, en octubre de 2024, conectado reportado Este Paragon ha firmado un contrato de $ 2 millones con la Control de Inmigración y Aduanas de los Estados Unidos (ICE).

Un portavoz de Meta no estuvo disponible de inmediato para hacer comentarios cuando fue contactado por Bleeping Compompute antes durante el día.