A principios de este mes, una acción de perturbación coordinada dirigida a la información sobre malware de Lumma como servicio (MAAS) ha ingresado a miles de áreas y parte de su esqueleto de infraestructura en todo el mundo.

Este esfuerzo se refería a varias compañías y autoridades tecnológicas responsables de la aplicación de leyes, lo que condujo a la incautación de alrededor de 2.300 áreas de Microsoft después de acciones legales contra malware el 13 de mayo de 2025.

Al mismo tiempo, el Ministerio de Justicia (DOJ) interrumpió los mercados donde el malware se ha alquilado a los ciberdelincuentes al ingresar al panel de control de Lumma, mientras que el Centro Europeo de Crimen Cibercrimen de Europol (EC3) y el Centro de Control de Cercrímes de Cibercrimen en Japón (JC3) han ayudado a obtener infraestructuras de Lummma en Europa y Japón.

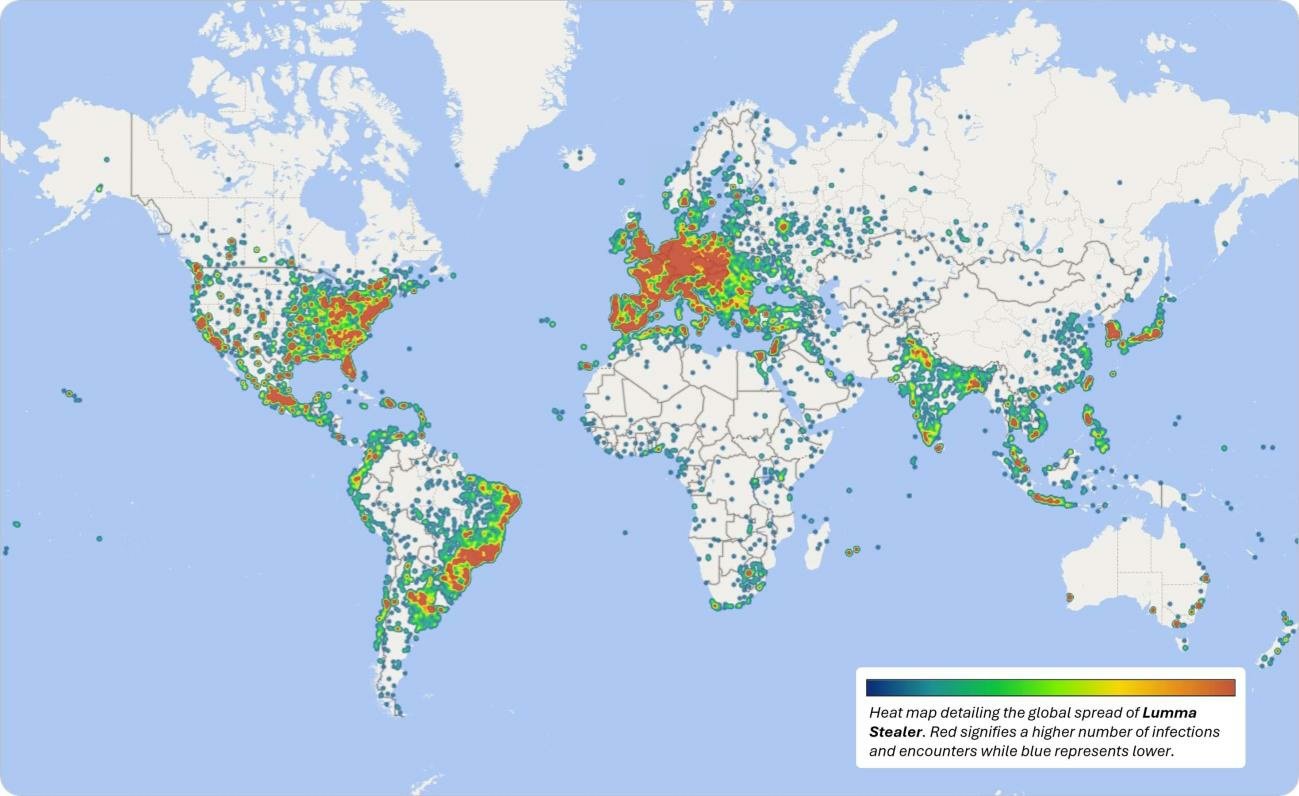

“Entre el 16 de marzo de 2025 y el 16 de mayo de 2025, Microsoft identificó más de 394,000 computadoras de Windows en el mundo infectadas con el malware de Lumma. Trabajando con la policía y los socios de la industria, hemos roto las comunicaciones entre las víctimas y las víctimas”, “,”, “,”, “,”, “,”, “,”, “,”, “,”, dijo Steven MasadaAsistente de abogado general de la Unidad de Delitos Digitales de Microsoft.

“The disruption effort of the Lumma thief refuses Lumma operators Access to their control panel, the stolen data market and the Internet infrastructure used to facilitate the collection and management of these data. These actions impose operational and financial costs both on Lumma operators and their customers, forcing them to rebuild their services with alternative infrastructure,” CloudFlare agregado Hoy.

Otras compañías involucradas en la acción conjunta contra la infraestructura de Lumma incluyen Eset, Cleandns, Vía bits, Lumen, Registro de OGMy el bufete de abogados mundial Orrick.

Cloudflare dice que Lumma Stealer abusó de sus servicios para ocultar las direcciones IP originales de los servidores amenazan a los usuarios para recopilar la identificación y los datos robados.

Incluso después de la suspensión de las áreas utilizadas por la operación, el Nalware pudo eludir la página de advertencia intersticial de CloudFlare, lo que obligó a la compañía a tomar medidas adicionales para bloquear la exfiltración de los datos.

“El equipo de seguridad y de seguridad de Cloudflare ha informado repetidamente las áreas utilizadas por los delincuentes y suspendido sus cuentas”, dijo un informe de Cloudflare.

“En febrero de 2025, el software malicioso de Lumma se observó sin pasar por alto la página de advertencia intersticial de Cloudflare, que es una contramedida que Cloudflare usa para alterar a los actores maliciosos”.

“En respuesta, Cloudflare agregó el servicio de torniquete a la página de advertencia intersticial, para que el malware no pudiera evitarlo”.

¿Qué es el malware Lumma?

Lumma (también conocida como LumMac2) es un ladrón de información maliciosa como un servicio dirigido a Windows y sistemas de MacOS que los cibercriminales pueden alquilar una suscripción entre $ 250 y $ 1,000.

El malware se entrega con capacidades avanzadas de escape y robo de datos, y generalmente se distribuye por varios canales, incluidos los comentarios de Github, los generadores desnudos de profundos y la malverenga para infectar a las víctimas.

Después de haber comprometido un sistema, Lumma puede robar navegadores y aplicaciones web, incluidas billeteras y cookies de criptomonedas, información de identificación, contraseñas, tarjetas de crédito e historial de navegación de Google Chrome, Microsoft Edge, Mozilla Firefox y otros navegadores de Chrome.

Estos datos robados se recopilan en un archivo y se devuelven a los servidores controlados por el atacante, quien venderá información sobre los mercados de delitos cibernéticos o lo usará en otros ataques.

El infosteler estuvo disponible por primera vez para la compra en los foros del delito cibernético por primera vez en diciembre de 2022, y Kela informó que se había vuelto popular entre los ciberdelincuentes unos meses después.

Como el informe Intel en 2025 de IBM X-Force en 2025 notasHa habido un aumento del 12% en la información de identificación de infantes de inforte para la venta en la red oscura en el último año, después de un aumento masivo del 84% de los infositistas entregados por el phishing, siendo Lumma el más extendido por un gran margen.

Lumma se usó en campañas de malvertización masiva que han tenido un impacto en cientos de miles de PC y por muchos grupos y actores notorio, incluido el colectivo de delitos cibernéticos de araña.

Más recientemente, los datos robados utilizando software de volea maliciosa fueron la fuente de violaciones de alto impacto en PowerSchool, Hottopic, Circleci y Snowflake.

Además de ser utilizado para violar las redes comerciales, la información de identificación robada por el malware InfoSiner también se ha utilizado para causar el caos mediante la corrupción del enrutamiento de las redes, como lo demuestran las partes interesadas de las amenazas que desvían las configuraciones de Morningg de Orange España para configurar mal la enrutamiento BGP y las configuraciones RPKI.