Los investigadores de ciberseguridad han descubierto una vulnerabilidad en McHire, la plataforma de aplicación de empleo de chatbot de McDonald’s, que expuso discusiones de más de 64 millones de candidatos para los Estados Unidos.

El defecto fue descubierto por los investigadores de seguridad Ian Carroll y Sam Curry, quienes descubrieron que el panel de administración de chatbot utilizó una prueba de prueba mediante información de identificación baja de un nombre de conexión “123456 y una contraseña de” 123456 “.

McHire, impulsado por Paradox.ai y utilizado por aproximadamente el 90% de los franquiciados de McDonald’s, acepta solicitudes de trabajo a través de un chatbot llamado Olivia. Los solicitantes pueden enviar nombres, direcciones de correo electrónico, números de teléfono, direcciones personales y disponibilidad, y deben completar una prueba de personalidad como parte del proceso de solicitud de empleo.

Una vez conectados, los investigadores presentaron una solicitud de trabajo a la franquicia de pruebas para ver cómo funcionaba el proceso.

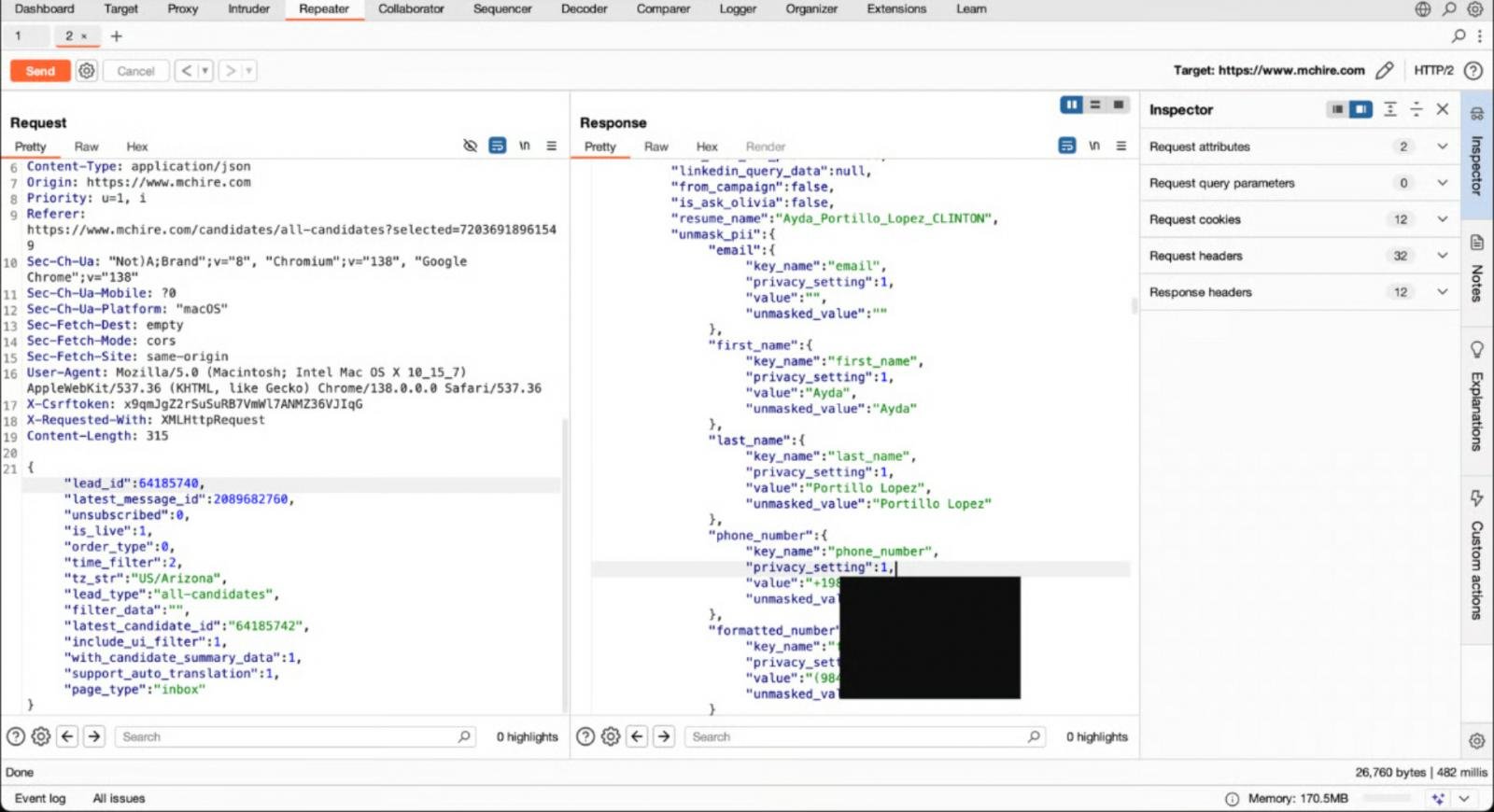

Durante esta prueba, se dieron cuenta de que las solicitudes HTTP se enviaron a un punto de terminación API / API / LED / CEM-XHR, que utilizó un parámetro LED_ID, que en su caso fue 64,185,742.

Los investigadores señalaron que al aumentar y disminuir el parámetro LED_ID, pudieron exponer las transcripciones completas de CAT, los tokens de sesión y los datos personales de candidatos reales que se presentaron antes en el McHire.

Este tipo de defecto se llama Vulnerabilidad IDOR (inseguridad del objeto directo), es decir cuando una aplicación expone identificadores de objetos internos, como los números de registro, sin verificar si el usuario está realmente autorizado para acceder a los datos.

“Durante un examen de la seguridad superficial de unas pocas horas, identificamos dos problemas graves: la interfaz de la administración MCHIRE para los propietarios de restaurantes aceptó la información de identificación predeterminada 123456: 123456, y una referencia de objeto directo no garantizado (IDOR) en una API interna nos permitió acceder a todos los contactos y gatos que queríamos”,, “,,,,,,,,,, explicado en un artículo Sobre el defecto.

“Juntos, nos permitieron a nosotros y a cualquier otra persona con una cuenta de McHire y acceso a cualquier cuadro de recepción para recuperar datos personales de más de 64 millones de candidatos”.

En este caso, el incremento o disminución de un número LED_ID en una solicitud ha devuelto datos confidenciales que pertenecen a otros candidatos, porque la API no verificó si el usuario tenía acceso a los datos.

El problema se informó a Paradox.AI y McDonald’s el 30 de junio.

McDonald reconoció el informe sobre la hora y la información de administración de administración predeterminada se deshabilitó poco después.

“Estamos decepcionados por esta vulnerabilidad inaceptable de un proveedor de terceros, Paradox.ai. Tan pronto como supimos del problema, ordenamos a Paradox.ai que remediara el Immondiatelly, y se resolvió el mismo día que nos informó”, dijo McDonald’s “, dijo McDonald’s Cable En una declaración sobre investigación.

Paradox desplegó una corrección para abordar la falla IDOR y confirmó que la vulnerabilidad fue atenuada. Paradoja.ai a Desde que se declaró Deje que realice un examen de sus sistemas para evitar que sean recurrentes grandes problemas similares.

Paradox también dijo a Bleeping que la información en la pantalla sería una interacción Chatbot, como hacer clic en un botón, incluso si no se ingresó información personal.

Actualización 7/11/25: Adición de información de paradoja.