Un ataque en cascada contra la cadena de suministro que comenzó con el compromiso de acción “ReviewDog / Action-SettUp @ V1” GitHub habría llevado a la violación reciente de “Acciones TJ / Archivos modificados” que revelaron secretos de CI / CD.

La semana pasada, un ataque de la cadena de suministro contra la acción de GitHub de los archivos TJ-Action / Modified tenía malware de secretos de CI / CD a los periódicos de flujo de trabajo para 23,000 estándares. Si estos periódicos hubieran sido públicos, el atacante podría haber robado los secretos.

Los desarrolladores de TJ-Actions no pueden determinar exactamente cómo los atacantes han comprometido un token de acceso personal GitHub (PAT) utilizado por un bot para hacer cambios en el código de malware.

Hoy, los investigadores de Wiz piensan que pueden haber encontrado la respuesta en forma de ataques de cadena de suministro en cascada que comenzaron con otra acción de GitHub llamada “ReviewO / Action-Settup”.

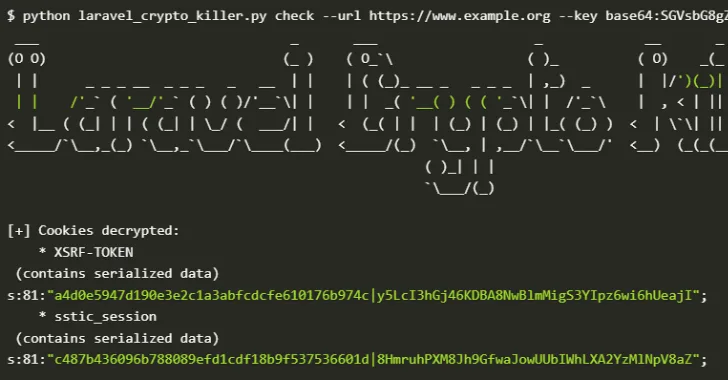

La compañía de seguridad cibernética informa que los atacantes primero comprometieron la etiqueta V1 para la acción de revisión de Ghuhub / Action-Settup e inyectaron un código similar para vaciar los secretos CI / CD a los archivos diarios.

Como los archivos modificados por TJ-Action / Eslint utilizan la acción ReviewDog / Action-Settup, se cree que la acción comprometida se ha utilizado para vaciar el token de acceso personal TJ-Action y volarlo.

“Creemos que es probable que el compromiso ReviewDog / Action-SettUp sea la profunda causa del compromiso del bot de Pat TJ-Actions”. Explica wiz en el informe.

“TJ-Action / Eslint-Changed-Files utiliza reviseDog / Action-settup @ v1, y el marco modificado de TJ-Action / Files ejecuta esta acción de archivos TJ-Action / Eslint-Changed con un token de acceso personal”.

“La acción ReviewDog fue casi comprometida al mismo tiempo que el compromiso de TJ-Action”.

Los atacantes insertaron una nómina codificada en la base base.

Como en el caso de las acciones de TJ, los secretos expuestos serían visibles en los estándares públicos dentro del marco de los periódicos de flujo de trabajo.

.jpg)

Fuente: Wiz

Además de la etiqueta ReviewDog / Action-SettUp @ V1 que ha sido confirmada como violada, las siguientes acciones también pueden verse afectadas:

- ReviewDog / Action-Shellcheck

- ReviewDog / Action-Composite-Plate

- ReviewDog / Action-StaticCheck

- ReviewDog / Action-At-Grep

- ReviseDog / tipos de acción

Wiz explica que la violación de seguridad del Revoy fue corregida, pero informaron al equipo y al Github de sus conclusiones para evitar la reaparición.

Aunque no se ha determinado el método exacto de violación, los comentarios de Wiz según los cuales la revisión del perro mantiene una gran base de contribuyentes y acepta nuevos miembros a través de invitaciones automatizadas, lo que naturalmente aumenta el riesgo.

En particular, si la acción permaneciera comprometida, un ataque repetido contra las acciones de TJ / archivos modificados con un resultado exitoso sería prácticamente posible, lo que podría exponer los secretos CI / CD simplemente girados.

Recomendaciones

Wiz sugiere que tienen lugar proyectos potencialmente afectados Esta solicitud de GitHub Para verificar las referencias para revisar dog / acción-settup @ v1 en los estándares.

Si las cargas útiles Base64 Double Cocoding se encuentran en los periódicos de flujo de trabajo, esto debe considerarse una confirmación, se han revelado sus secretos.

Los desarrolladores deben eliminar inmediatamente todas las referencias a las acciones asignadas entre ramas, eliminar los periódicos de flujo de trabajo y rotar todos los secretos potencialmente expuestos.

Para evitar compromisos similares en el futuro, las acciones de PIN GitHub para cometer un hashsing en lugar de etiquetas de versión y usar la función de lista de autorización de GitHub para restringir las acciones no autorizadas.

Estos ataques de la cadena de suministro y los secretos de CI / CD revelados inevitablemente tienen un efecto duradero en los proyectos impactados, por lo que es necesaria una acción rápida para mitigar los riesgos.

![⚡ Resumen semanal THN: Principales amenazas, herramientas y consejos de ciberseguridad [10 February] ⚡ Resumen semanal THN: Principales amenazas, herramientas y consejos de ciberseguridad [10 February]](https://noticiasfintechlatam.online/wp-content/uploads/2025/02/recap-png.webp)