Google ha publicado una actualización de seguridad de emergencia para corregir la tercera vulnerabilidad de Chrome cero explotada en ataques desde el comienzo del año.

“Google es consciente de que una hazaña para CVE-2025-5419 existe en la naturaleza”, advirtió la compañía en un seguridad consultivo Publicado el lunes.

Esta vulnerabilidad de alta gravedad es causada por una lectura y una debilidad no relacionada en el motor JavaScript V8 de Chrome, informado hace una semana por Clement LeCigne y Benoît Sevens del Grupo de Análisis de Amenazas de Google.

Google dice que el problema fue atenuado un día después por un cambio de configuración que la compañía empujó al canal estable en todas las plataformas de Chrome.

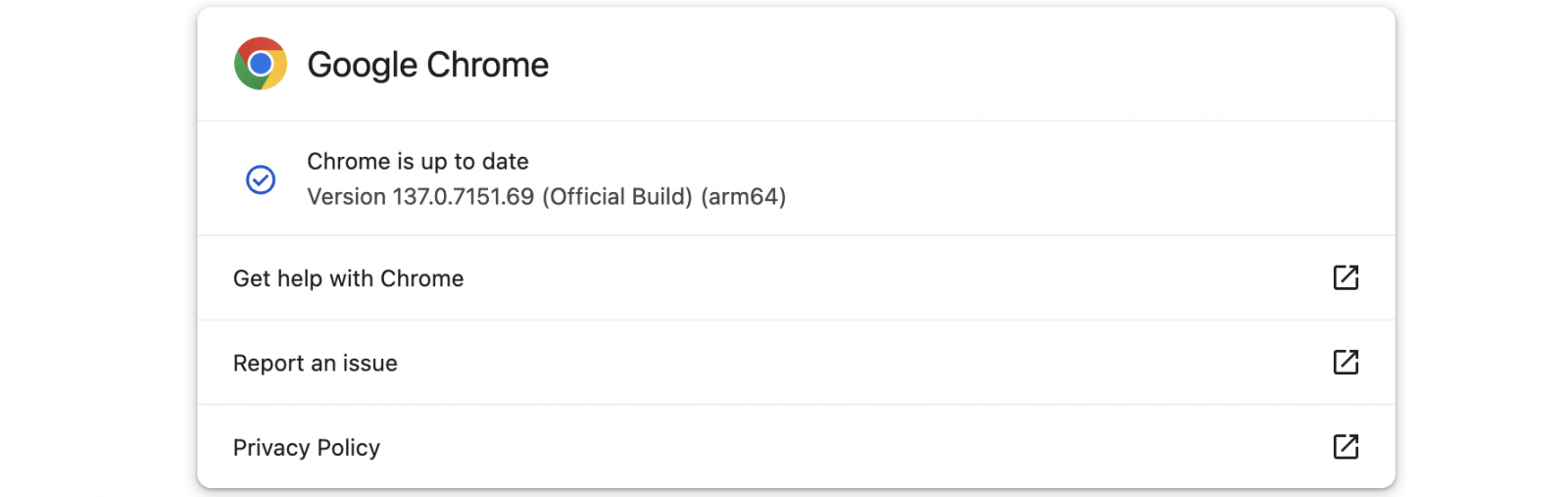

El lunes, también corrigió el día cero con el lanzamiento de 137.0.7151.68/.69 para Windows / Mac y 137.0.7151.68 para Linux, versiones que se han ido a los usuarios en la cadena de oficina estable en las próximas semanas.

Si bien Chrome se actualizará automáticamente cuando hay nuevas soluciones de seguridad disponibles, los usuarios pueden acelerar el proceso yendo a Chrome> Ayuda> Ayuda> en el menú de Google Chrome, permitiendo que la actualización final se actualice y haga clic en el botón “Relé” para instalarlo de inmediato.

Aunque Google ya ha confirmado que el CVE-2025-5419 se usó en la naturaleza, la compañía no compartirá información adicional sobre estos ataques siempre que más usuarios no hayan corregido sus navegadores.

“El acceso a los detalles de errores y enlaces puede limitarse hasta que la mayoría de los usuarios se actualicen con una solución”, dijo Google. “También mantendremos las restricciones si el error existe en una tercera biblioteca parcial en la que también dependen otros proyectos, pero aún no se han corregido”.

Esta es la tercera vulnerabilidad de Google Chrome-Day Zero desde el comienzo del año, con otros dos corregidos en marzo y mayo.

El primero, Boris Larin e Igor Kuznetsov descubrieron un defecto de Sandbox de alta gravedad de Kuznetsov de Kaspersky, Boris Larin e Igor Kuznetsov para desplegar malware en ataques de espionaje dirigidos a organizaciones del gobierno ruso y los medios de comunicación.

La compañía publicó otro conjunto de actualizaciones de seguridad de emergencia en mayo para corregir un día de cromo cero que podría permitir a los atacantes tomar las cuentas después de una operación exitosa.

El año pasado, Google corrigió 10 días cero que fueron demo durante la competencia de piratería PWN2OOWN o operaron en ataques.

La solución manual es obsoleta. Es lento, sujeto a errores y difícil de evolucionar.

Únase a Kandji + Tines el 4 de junio para ver por qué fallan los viejos métodos. Vea ejemplos del mundo real de cómo los equipos modernos usan la automatización para corregir más rápidamente, reducir el riesgo, mantenerse en conformidad y omitir los scripts complejos.