Una serie de ciberataques dirigidos que comenzaron a finales de julio de 2024, dirigidos a docenas de sistemas utilizados en organizaciones gubernamentales y empresas de TI rusas, están vinculados a piratas informáticos chinos de los grupos APT31 y APT 27.

Kaspersky, que descubrió la actividad, denominó la campaña “EastWind”, lo que indica que utiliza una versión actualizada de la puerta trasera CloudSorcerer detectada en una campaña de ciberespionaje similar de mayo de 2024, que también apunta a entidades gubernamentales rusas.

Cabe señalar que la actividad de CloudSorcerer no está vinculada a Rusia, ya que Proofpoint registró un ataque. apuntando a un grupo de expertos con sede en EE. UU. en mayo de 2024.

Caja de herramientas EastWind

La infección inicial se basa en correos electrónicos de phishing que contienen archivos adjuntos RAR que llevan el nombre del objetivo, que utiliza la descarga de archivos DLL para colocar una puerta trasera en el sistema desde Dropbox cuando se abre un documento con el fin de engañar.

La puerta trasera puede atravesar el sistema de archivos, ejecutar comandos, filtrar datos o introducir cargas útiles adicionales en la máquina comprometida.

Kaspersky observaciones revelan que los atacantes utilizaron la puerta trasera para introducir un troyano llamado “CrecióApacha,’ que se ha asociado con APT31.

La variante más nueva de GrewApacha tiene algunas mejoras con respecto a la última versión analizada de 2023, incluido el uso de dos servidores de comando en lugar de uno, el almacenamiento de su dirección en una cadena codificada en base64 en los perfiles de GitHub desde donde la lee el malware.

Fuente: Kaspersky

Otro malware cargado a través de la puerta trasera es una versión actualizada de Asistente de la nube equipado con VMProtect para escape.

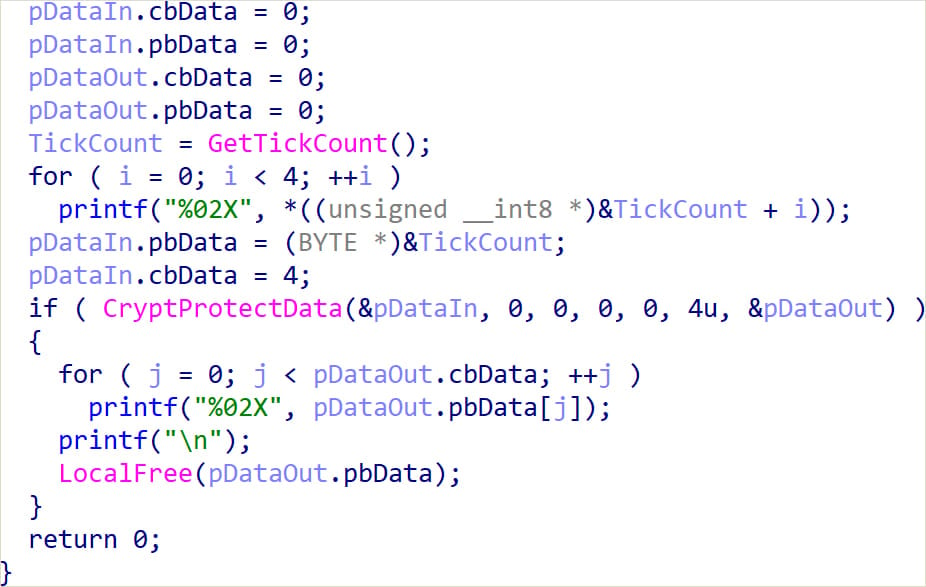

CloudSorcerer utiliza un mecanismo de protección de cifrado diseñado para evitar su ejecución en sistemas no específicos mediante el uso de un proceso de generación de clave único vinculado a la máquina de la víctima.

En tiempo de ejecución, una utilidad (GetKey.exe) genera un número único de cuatro bytes a partir del estado actual del sistema y lo cifra utilizando la función CryptProtectData de Windows para derivar un texto cifrado único relacionado con el sistema.

Si se intenta ejecutar el malware en otra máquina, la clave generada será diferente, por lo que fallará el descifrado de la carga útil de CloudSorcerer.

Fuente: Kaspersky

La nueva versión de CloudSorcerer también utiliza páginas de perfil público para obtener su dirección C2 inicial, pero ahora ha pasado de GitHub a utilizar Quora y la red social rusa LiveJournal para este propósito.

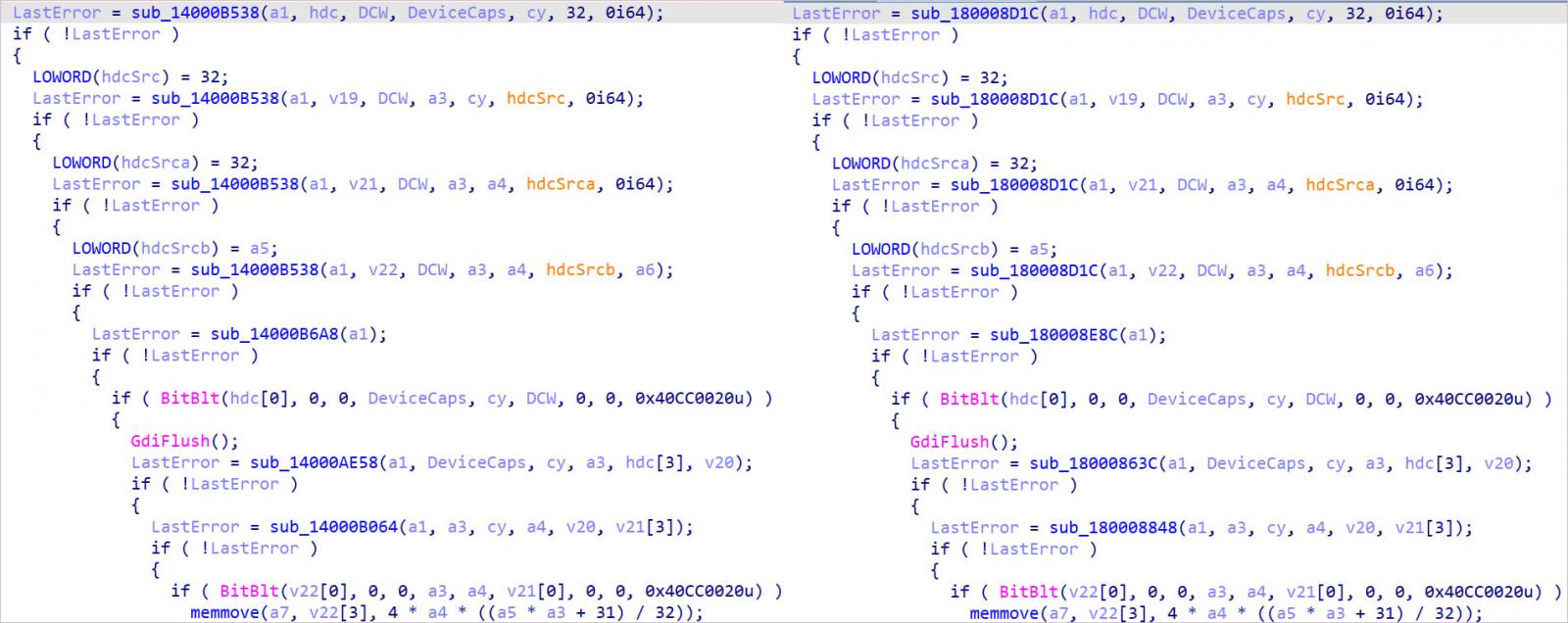

El tercer implante observado en los ataques EastWind, introducido a través de CloudSorcered, es Conectaruna puerta trasera previamente desconocida.

PlugY presenta una gran versatilidad en sus comunicaciones C2 y la capacidad de ejecutar comandos para operaciones de archivos, ejecución de comandos de shell, captura de pantalla, registro de teclas y monitoreo del portapapeles.

El análisis de Kaspersky indica que el código utilizado en PlugY ha sido observado previamente en ataques del grupo de amenazas APT27.

Además, una biblioteca utilizada para las comunicaciones C2 a través del protocolo UDP solo se encuentra en DRBControl y PlugX, que son herramientas antimalware ampliamente utilizadas por actores maliciosos chinos.

Fuente: Kaspersky

Kaspersky dice que debido a que las puertas traseras utilizadas en los ataques EastWind son muy diferentes, es difícil detectarlas todas en una máquina comprometida. Aquí hay algunas cosas a tener en cuenta:

- Archivos DLL de más de 5 MB en el directorio “C:\Users\Public”

- Archivos “msedgeupdate.dll” sin firmar en el sistema de archivos

- Un proceso en ejecución llamado “msiexec.exe” para cada usuario que haya iniciado sesión

La empresa rusa de ciberseguridad concluye que es probable que APT27 y APT31 estén trabajando juntos en EastWind.

Este caso pone de relieve la compleja interacción entre países aliados con fuertes vínculos diplomáticos y objetivos estratégicos comunes, pero que, sin embargo, llevan a cabo operaciones activas de ciberespionaje entre sí.

La colaboración en los ámbitos económico, militar y de seguridad no impide que las agencias de inteligencia que operan en las sombras lancen operaciones de espionaje sofisticadas y selectivas para recopilar información valiosa.