El martes, los sistemas informáticos y telefónicos de los hospitales de McLaren Health Care se vieron interrumpidos tras un ataque vinculado a la operación de ransomware INC Ransom.

McLaren es un sistema de salud sin fines de lucro con ingresos anuales que superan los 6.500 millones de dólares y que opera una red de 13 hospitales en Michigan, con el apoyo de un equipo de 640 médicos. También cuenta con más de 28.000 empleados y trabaja con 113.000 proveedores de servicios en Michigan, Indiana y Ohio.

“Mientras McLaren Health Care continúa investigando una interrupción en nuestro sistema de TI, queremos asegurarnos de que nuestros equipos estén lo más preparados posible para atender a los pacientes cuando lleguen”, dijo un portavoz de McLaren Health Care. declaración en el sitio web del sistema de salud puedes leer.

“Los pacientes con citas programadas deben planear asistir a menos que un miembro de nuestro equipo de atención se comunique con ellos.

McLaren sugirió que los hospitales perdieron el acceso a las bases de datos de información de los pacientes cuando aconsejaron a los pacientes que llevaran a las citas información detallada sobre sus medicamentos actuales, incluidas las recetas médicas y los resultados impresos de las últimas pruebas de laboratorio. El sistema de salud también dijo que podría necesitar reprogramar algunas citas y procedimientos no urgentes o electivos “por extrema precaución”.

“Entendemos que esta situación puede ser frustrante para nuestros pacientes -y para los miembros de nuestro equipo- y nos disculpamos profunda y sinceramente por cualquier inconveniente que esto pueda causar”, añadió McLaren. “Le pedimos que tenga paciencia mientras nuestros cuidadores y equipos de apoyo trabajan tan diligentemente como siempre para brindar a nuestras comunidades la atención que necesitan y merecen. »

Aunque McLaren aún no ha revelado la naturaleza del incidente, los empleados del McLaren Bay Region Hospital en Bay City compartieron una nota de rescate advirtiendo que los sistemas del hospital estaban encriptados y que los datos robados se publicarán en el sitio de filtración de pandillas de ransomware INC RANSOM si se solicita un rescate. no pagado.

INC Ransom es una operación de ransomware como servicio (RaaS) que surgió en julio de 2023 y desde entonces se ha dirigido a organizaciones de los sectores público y privado.

La lista de víctimas incluye entidades educativas, sanitarias, gubernamentales e industriales como Yamaha Motor Filipinas, la división estadounidense de Xerox Business Solutions (XBS) y el Servicio Nacional de Salud (NHS) de Escocia.

En mayo, un actor de amenazas conocido como “salfetka” afirmó vender el código fuente de las versiones de cifrado de Windows y Linux/ESXi de INC Ransom por 300.000 dólares en los foros de piratería Exploit y XSS.

Dos meses después, en julio, los analistas de malware declarado Podría ser que el código fuente haya sido comprado por un grupo de ransomware surgido recientemente llamado Lynx ransomware. Sin embargo, también podría ser un esfuerzo de cambio de marca, lo que potencialmente permitiría a INC RANSOM continuar sus operaciones con menos supervisión por parte de las autoridades.

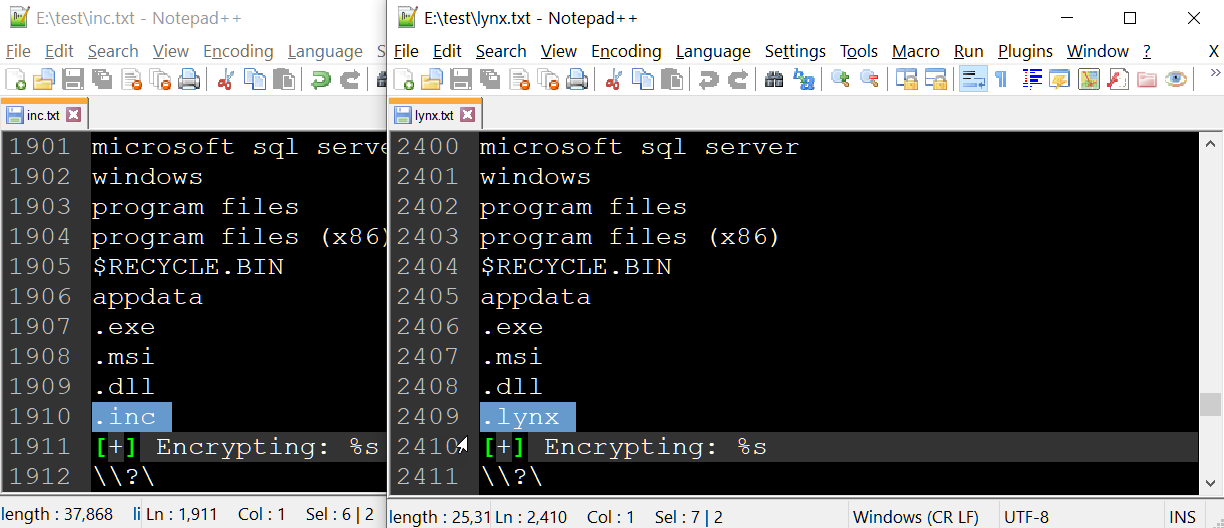

BleepingComputer ha realizado un análisis en cadena entre los nuevos cifradores de ransomware Lynx y los recientes cifradores INC y, aparte de pequeños cambios, puede confirmar que son prácticamente iguales.

En noviembre de 2023, McLaren notificó a casi 2,2 millones de personas sobre una violación de datos que expuso su información personal y de salud entre finales de julio y agosto de 2023.

Los datos comprometidos incluían nombres, números de Seguro Social, seguro médico e información médica, así como información de Medicare/Medicaid, recetas/medicamentos, resultados de diagnóstico e información de tratamiento.

El grupo de ransomware ALPHV/BlackCat se atribuyó la responsabilidad del ataque de julio de 2023 detrás de la violación de datos del 4 de octubre.