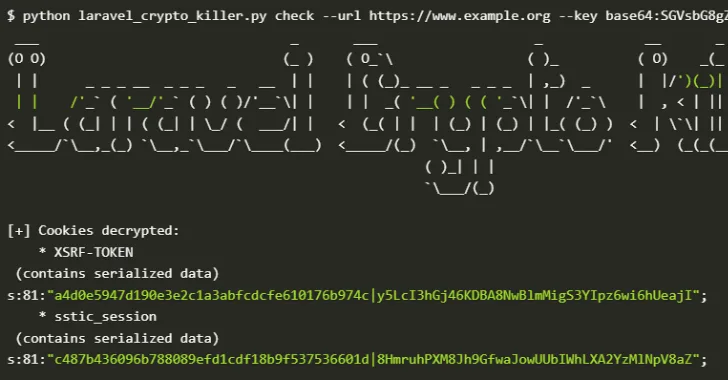

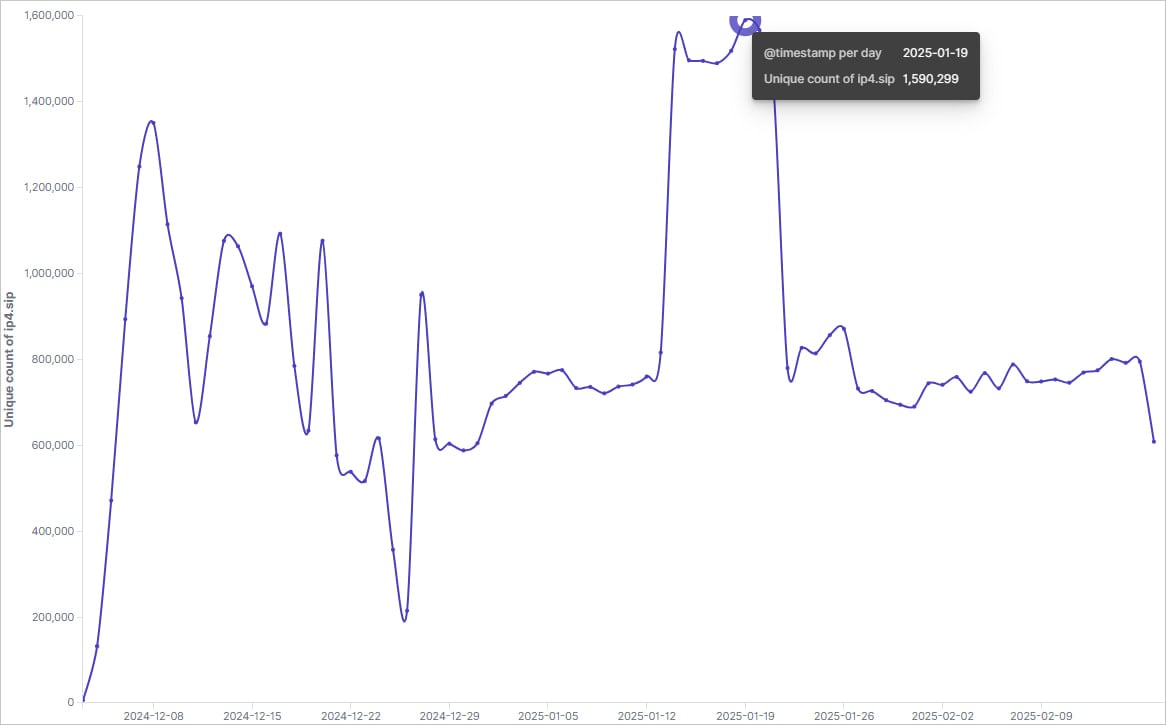

Una nueva variante del malware Botnet VO1D aumentó a 1,590,299 dispositivos de televisión Android infectados en 226 países, reclutando aviones como parte de los servidores proxy anónimos.

Es de acuerdo con un Encuesta XLABQuien ha seguido la nueva campaña desde noviembre pasado, informando que Botnet culminó el 14 de enero de 2025 y actualmente tiene 800,000 robots activos.

En septiembre de 2024, investigadores del Dr. Web Antivirus encontraron 1,3 millones de dispositivos en 200 países comprometidos por malware VO1D a través de un vector de infección desconocido.

El reciente informe XLAB indica que la nueva versión del Botnet VO1D continúa sus operaciones a mayor escala, no disuadida por la exposición anterior.

Además, los investigadores señalan que la botnet ha evolucionado con cifrado avanzado (RSA + personalizado XXTAA), una infraestructura resistente impulsada por DGA y capacidades de sigilo mejoradas.

Fuente: XLAB

Tamaño de botnet masivo

El Botnet VO1D es uno de los más importantes en los últimos años, superando a Bigpanzi, la operación original de Mirai y la botnet responsable de un ataque récord de DDOS de 5.6 TBP administrado por Cloudflare el año pasado.

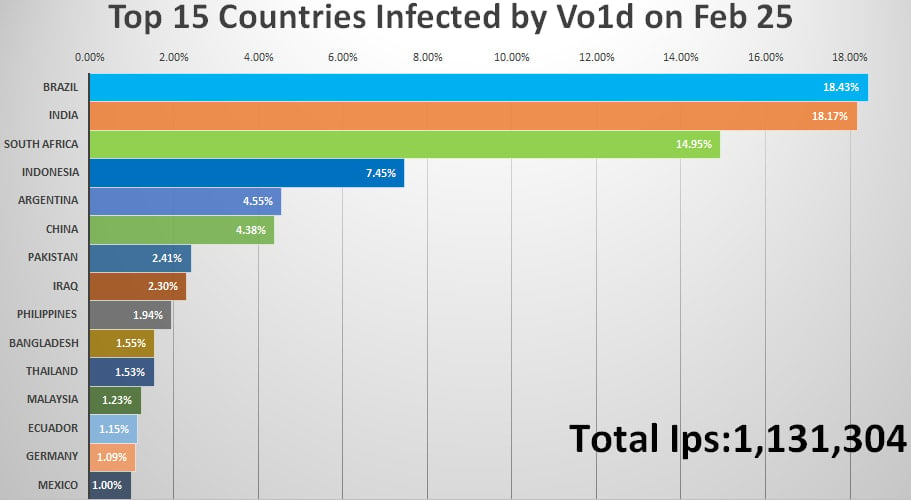

En febrero de 2025, casi el 25%de las infecciones tuvieron un impacto en los usuarios brasileños, seguido de dispositivos en Sudáfrica (13.6%), Indonesia (10.5%), Argentina (5.3%), Tailandia (3.4%) y China (3.1%).

Los investigadores informan que la botnet tenía sobrecargaciones de infecciones notables, como pasar de 3.900 a 217,000 bots en India en solo tres días.

Las fluctuaciones más grandes sugieren que los operadores de Botnet pueden “alquilar” dispositivos como servidores proxy, que se usan comúnmente para llevar a cabo una actividad o botting ilegal adicional.

“Suponemos que el fenómeno de” sobrevoltamientos rápidos seguidos de una disminución clara “puede atribuirse al alquiler de VO1D su infraestructura de botnet en regiones específicas para otros grupos. Aquí es cómo este ciclo” revalent-return-retur “podría funcionar:

Fase de alquiler::

Al comienzo de un contrato de arrendamiento, los robots se desvían de la red VO1D principal para servir a las operaciones del inquilino. Este desvío provoca una caída repentina en el número de infección de VO1D porque los bots se eliminan temporalmente de su grupo activo.

Fase de retorno::

Una vez que se completa el período de alquiler, los bots se unen a la red VO1D. Esta reintegración conduce a un pico rápido en el número de infecciones porque los bots se vuelven activos bajo el control de VO1D.

Este mecanismo cíclico de “alquiler y retorno” podría explicar las fluctuaciones observadas en la escala VO1D en momentos específicos. “

❖ XLAB

La escala de su infraestructura de comando y control (C2) también es impresionante, la operación utilizando 32 semillas de algoritmo de generación de dominio (DGA) para producir más de 21,000 áreas C2.

La comunicación C2 está protegida por una clave RSA de 2048 bits, por lo que incluso si los investigadores identifican y registran un dominio C2, no pueden emitir comandos a los bots.

Fuente: XLAB

Capacidades VO1D

El Botnet VO1D es una herramienta versátil de delito cibernético que transforma los dispositivos comprometidos en servidores proxy para facilitar las operaciones ilegales.

Los dispositivos infectados transmiten el tráfico malicioso para los ciberdelincuentes, ocultando el origen de su actividad y la mezcla con el tráfico de redes residenciales. Esto también ayuda a los actores a superar las restricciones regionales, el filtrado de seguridad y otras protecciones.

Otra función VO1D es publicitar fraude, simulando las interacciones del usuario simulando los clics en anuncios o vistas en plataformas de video para generar ingresos para anunciantes fraudulentos.

El malware tiene complementos específicos que automatizan las interacciones publicitarias y simulan el comportamiento de navegación de tipo humano, así como el SDK MZMess, que distribuye tareas de fraude a diferentes robots.

Dado que la cadena de infección sigue siendo desconocida, se recomienda que los usuarios de Android TV sigan un enfoque de seguridad holística para mitigar la amenaza VO1D.

El primer paso es comprar dispositivos de proveedores de renombre y revendedores de confianza para minimizar la probabilidad de que el software malicioso sea precargado de la fábrica o en tránsito.

En segundo lugar, es esencial instalar actualizaciones de firmware y seguridad que puedan llenar los vacíos que se pueden usar para infecciones remotas.

En tercer lugar, los usuarios deben evitar descargar aplicaciones fuera de Google Play o imágenes de firmware de tercera parte que prometen una característica extensa y “desbloqueada”.

Los dispositivos de TV Android deben tener sus funciones de acceso remoto desactivado si no son necesarios, mientras que eliminarlos fuera de línea cuando no se usa es también una estrategia efectiva.

Al final, los dispositivos IoT deben aislarse de dispositivos preciosos que contienen datos confidenciales a nivel de red.