La utilidad de administración de piloto ASUS DriverHub era vulnerable a un código distante crítico que falta de código que permitía a los sitios maliciosos ejecutar pedidos en dispositivos con el software instalado.

El defecto fue descubierto por un investigador independiente de ciberseguridad de Nueva Zelanda llamado Paul (alias “Mrbruh“), que señaló que el software tenía una validación deficiente de las órdenes enviadas al servicio de fondo DriverHub.

Esto permitió al investigador crear una cadena operativa utilizando defectos seguidos como CVE-2025-3462 Y CVE-2025-3463 Esto, cuando se combina, logra el bypass original y desencadena la ejecución del código remoto en el objetivo.

El problema del piloto

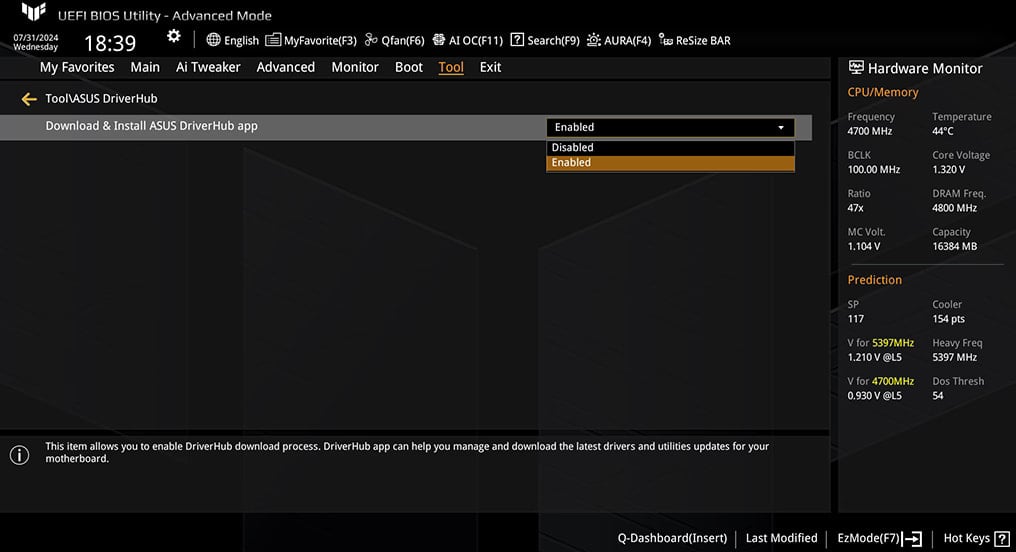

DriverHub es la herramienta oficial de administración de controladores ASUS que se instala automáticamente en el primer inicio del sistema cuando se usa ciertas tarjetas ASUS Mother.

Este software se ejecuta en segundo plano, detectando y recuperando automáticamente las últimas versiones piloto para el modelo de placa base detectado y su chipset.

Una vez instalada, la herramienta permanece activa y funciona en segundo plano a través de un servicio local en el puerto 53000, revisando continuamente las importantes actualizaciones del conductor.

Mientras tanto, la mayoría de los usuarios ni siquiera saben que dicho servicio está trabajando constantemente en su sistema.

Este servicio verifica el encabezado original de las solicitudes HTTP entrantes para rechazar todo lo que no proviene de “DriverHub.asus.com”.

Sin embargo, esta verificación está mal implementada, porque cualquier sitio que incluya esta cadena se acepta incluso si no se corresponde exacta al portal ASUS oficial.

El segundo problema se encuentra en el punto de terminación UpdataApp, que permite a DriverHub descargar y ejecutar archivos .exe de URLS “.asus.com” sin confirmación del usuario.

Fuente: Mrbruh

Flujo de ataque furtivo

Un atacante puede dirigirse a cualquier usuario con ASUS DriverHub que opere en su sistema para alentarlos a visitar un sitio web malicioso en su navegador. Este sitio web luego envía “solicitudes de actualización” al servicio local a ‘

Al usurpar el encabezado original hacia algo como “DriverHub.asus.com.mrbruh.com”, “Se elude la baja verificación de validación, por lo que DriverHub acepta órdenes.

En la demostración del investigador, los comandos ordenan al software que descargue un programa de instalación legítimo firmado por Asus “Asussetup.exe ‘del portal de descarga del proveedor, así como un archivo .ini malicioso y una carga útil.

El instalador ASUS firmado se ejecuta en silencio como administrador y utiliza información de configuración en el archivo .ini. Este archivo INI dirige el programa ASUS Legitimate Pilot de instalación para iniciar el archivo ejecutable malicioso.

La herramienta también lo hace posible por la herramienta que no elimina los archivos que fallan en las comprobaciones de firma, como el .ini y la carga útil, que se mantienen en el host después de su descarga.

Respuesta de ASUS y acción del usuario

ASUS recibió los informes del investigador el 8 de abril de 2025 e implementó un correctivo el 18 de abril, después de haberlo validado con Mrbruh el día anterior. El gigante del equipo no ofreció al investigador ninguna generosidad por su divulgación.

Las descripciones de CVE, que presentó el vendedor taiwanés, minimiza el problema con la siguiente declaración:

“Este problema se limita a las placas base y no afecta las computadoras portátiles, computadoras de oficina u otros puntos finales”, se lee la descripción de la CVE.

Esto es confuso, porque las computadoras portátiles y las computadoras de oficina mencionadas con DriverHub se han instalado.

Sin embargo, ASUS es más claro en su boletín de seguridad, aconsejando a los usuarios que apliquen rápidamente la última actualización.

“Esta actualización incluye importantes actualizaciones de seguridad y ASUS recomienda encarecidamente a los usuarios que actualicen su instalación de ASUS DriverHub a la última” versión ” acostar el boletín.

“Se puede acceder a la última actualización de software abriendo ASUS DriverHub y luego haciendo clic en el botón” Actualizar ahora “.

Mrbruh dice que ha monitoreado las actualizaciones de transparencia del certificado y no ha encontrado otro certificado TLS que contenga el canal “DriverHub.asus.com”, lo que indica que no ha sido explotado en la naturaleza.

Si no se siente cómodo con un servicio de fondo, recuperando automáticamente archivos potencialmente peligrosos al visitar sitios web, puede desactivar DriverHub desde su configuración de BIOS.